漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0133053

漏洞标题:某厂商内网所有服务器沦陷可能导致各种核电项目资料安全存在风险

相关厂商:核电项目资料

漏洞作者: 路人甲

提交时间:2015-08-10 14:24

修复时间:2015-09-26 16:30

公开时间:2015-09-26 16:30

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-10: 细节已通知厂商并且等待厂商处理中

2015-08-12: 厂商已经确认,细节仅向厂商公开

2015-08-22: 细节向核心白帽子及相关领域专家公开

2015-09-01: 细节向普通白帽子公开

2015-09-11: 细节向实习白帽子公开

2015-09-26: 细节向公众公开

简要描述:

核电

详细说明:

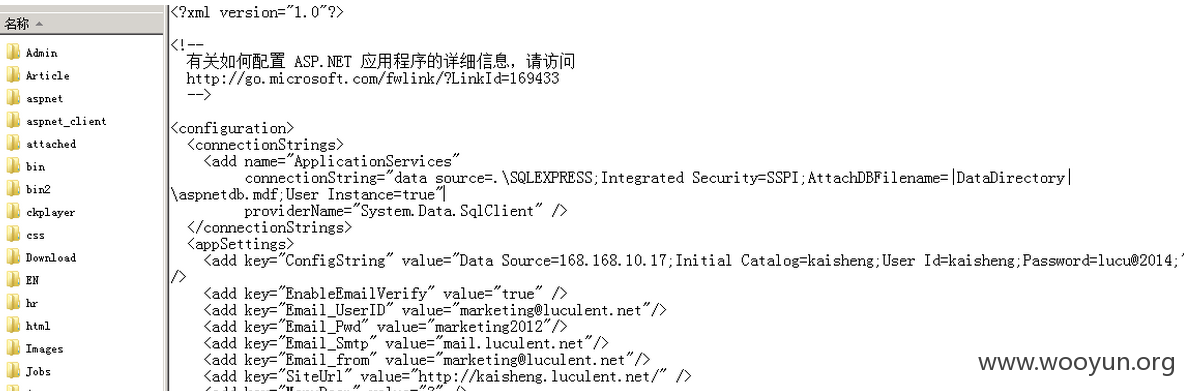

1. 先从官网说起...web打包文件下载

www.luculent.net/web.rar

得到下面资料

2. 光有资料还不够...继续找找,从官方站点右下角找到VPN通道,尝试弱口令 admin admin中招

看到分配了虚拟IP就放心了,内网大胆检测

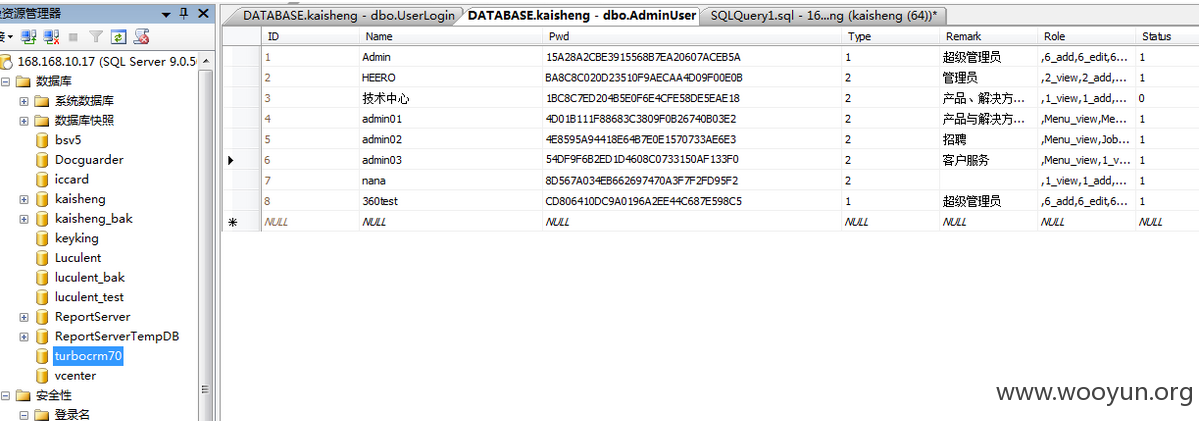

3. 本来打算通过sql来提权,结果尼玛发现这个只是普通账号并没有sa权限...瞬间失望,那么有了VPN,内网触手可得,果断进一步扫描80端口,发现大量主机开了80端口....接下来就是这样的一幕

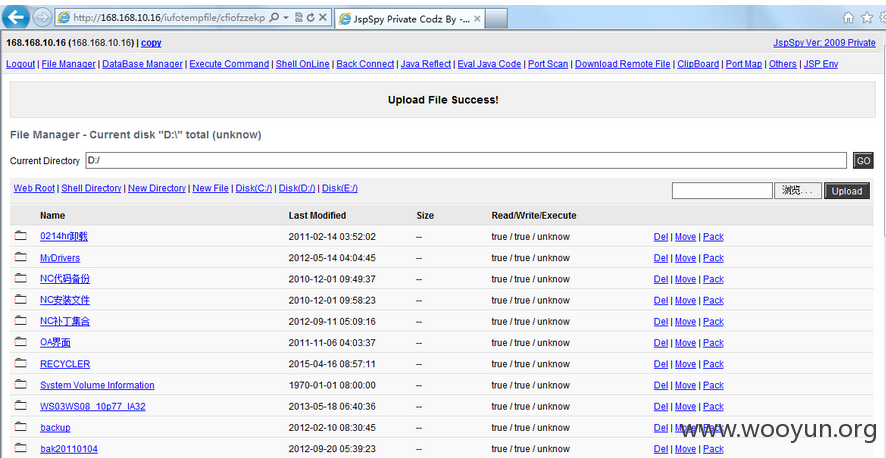

发现其http://168.168.10.16这个IP 使用的用友NC报表系统...那么就来个大礼包吧,弱口令 root root

通过文件时间判断应该是一个废弃的系统了...不管那么多,提权吧

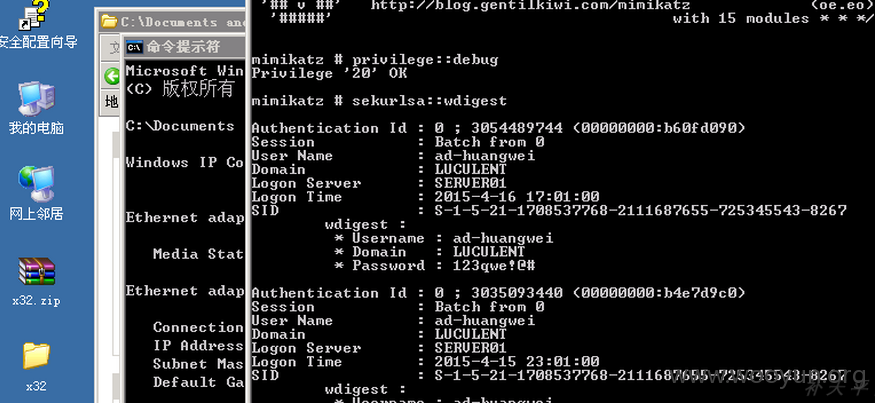

服务器有迈克菲...依旧顺利拿下服务器获取密码

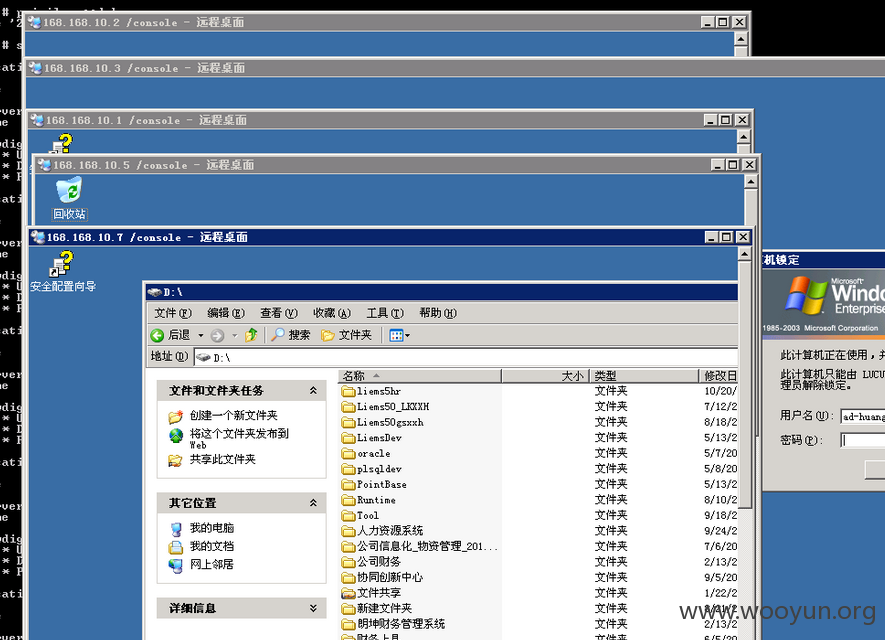

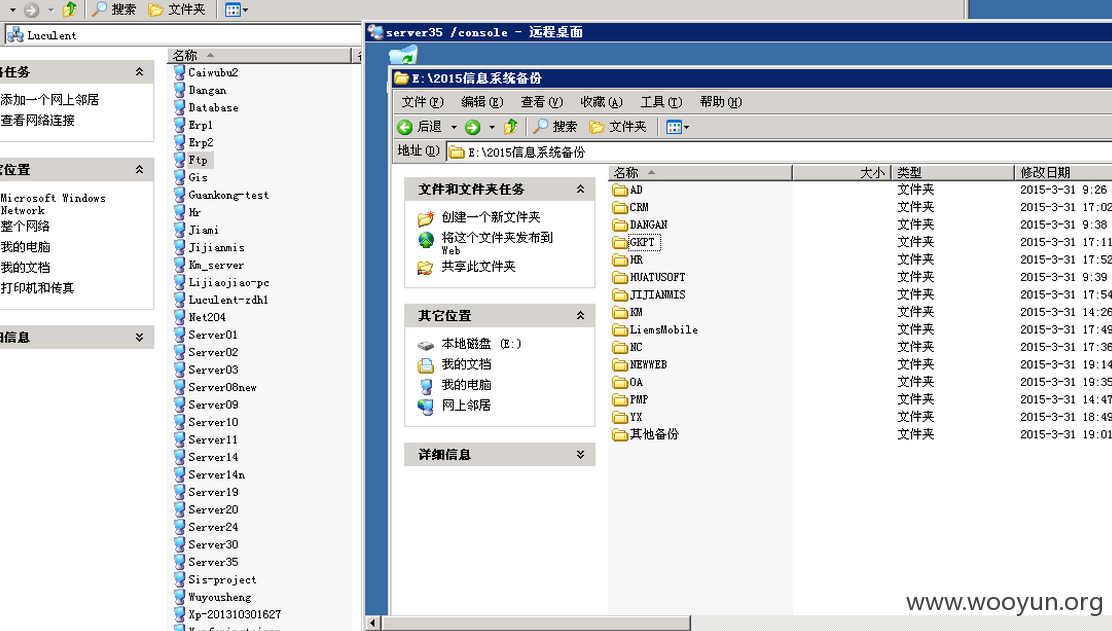

接下来戏剧性一幕又来了,尼玛居然域账户,密码全网通用啊,检测3389

各种文档资料

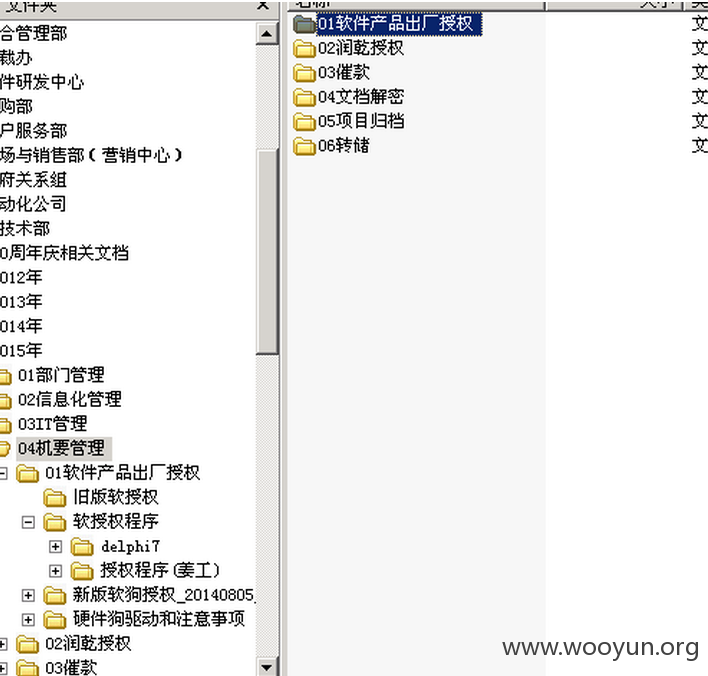

各种商业资料以及自身公司的软件 秘钥之类的

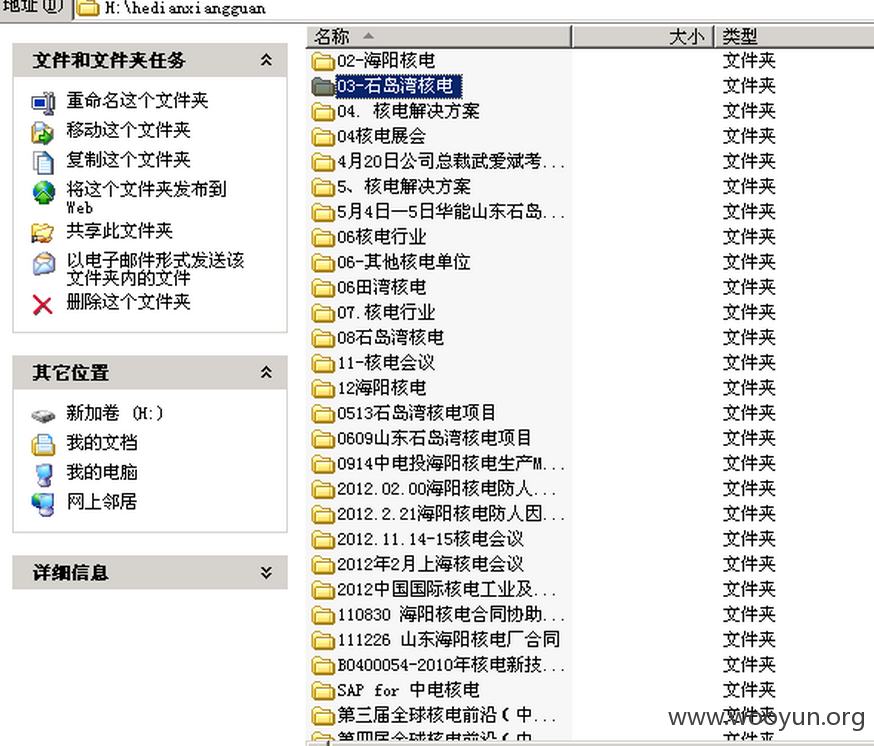

居然还有各种核电项目文档资料,具体里面就没瞅是啥了

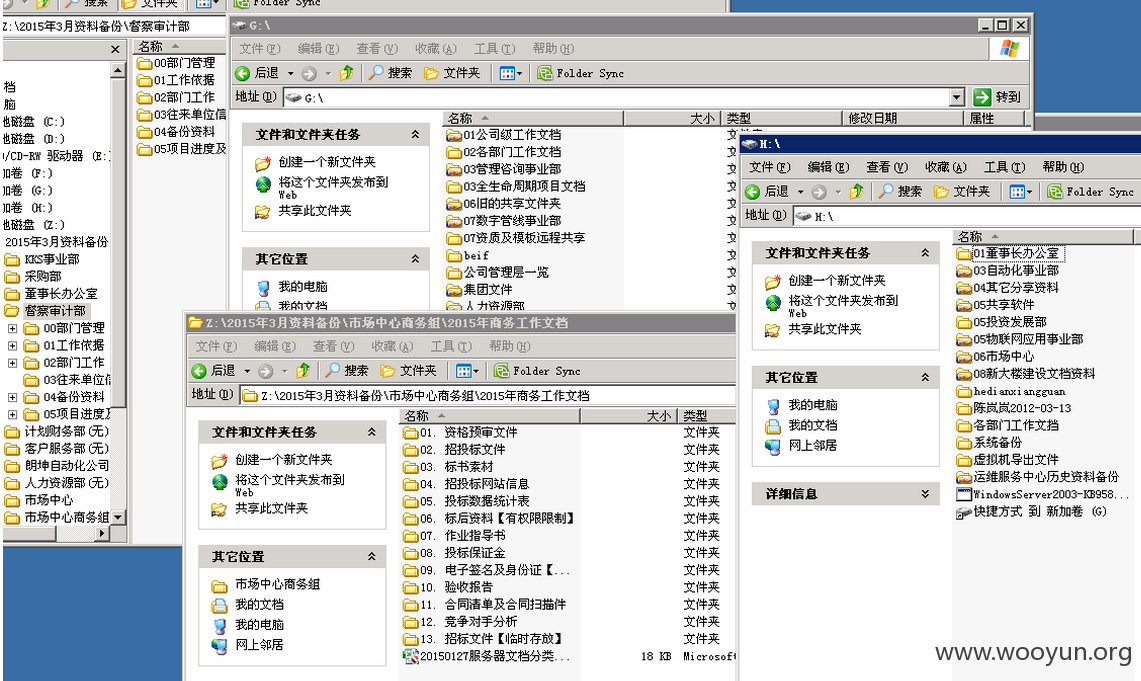

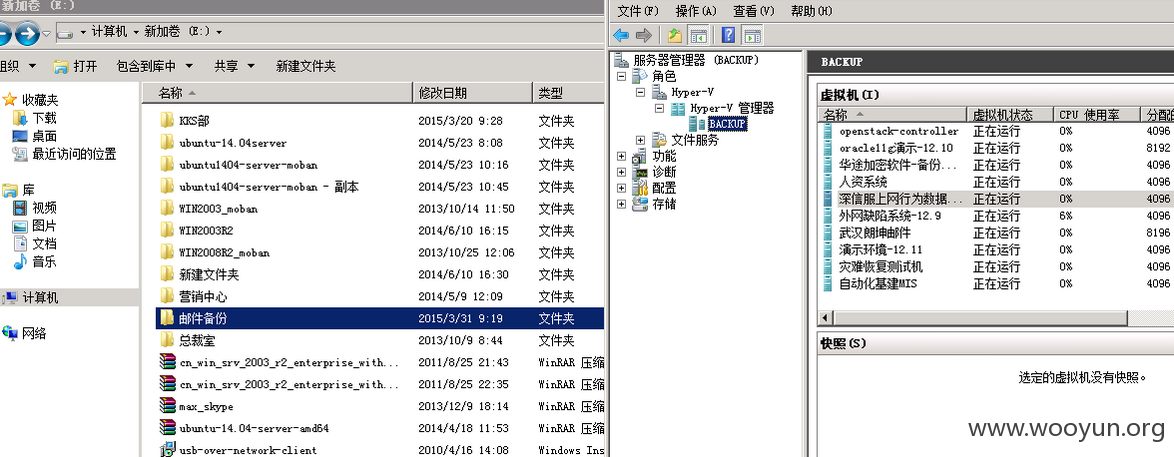

直接穿到物理机上面,各种备份资料和文件

总之,安全检测,点到为止,无获取任何商业资料信息。

危害厂商自己看着吧

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-08-12 16:28

厂商回复:

CNVD确认所述情况,已经由CNVD通过网站公开联系方式向网站管理单位通报。

最新状态:

暂无