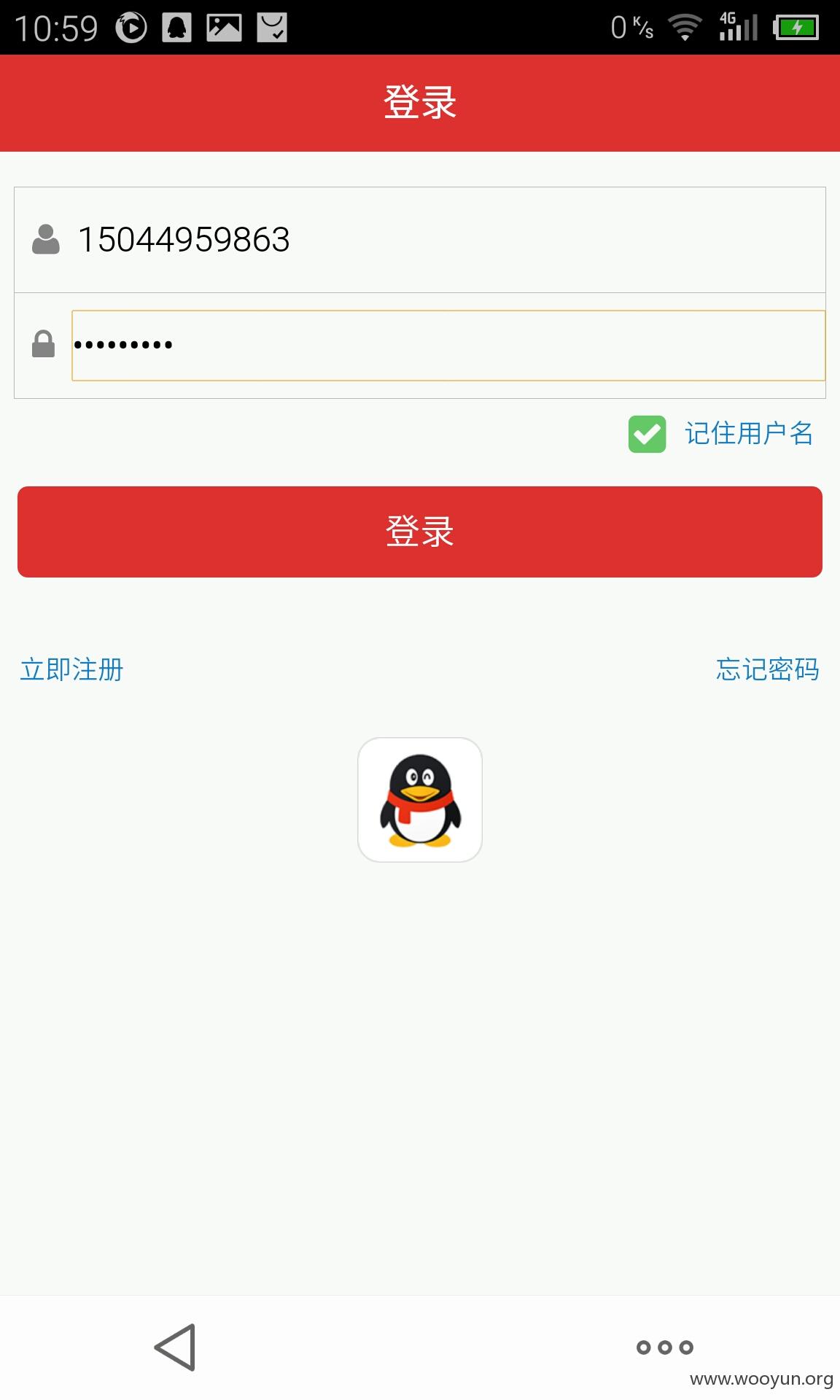

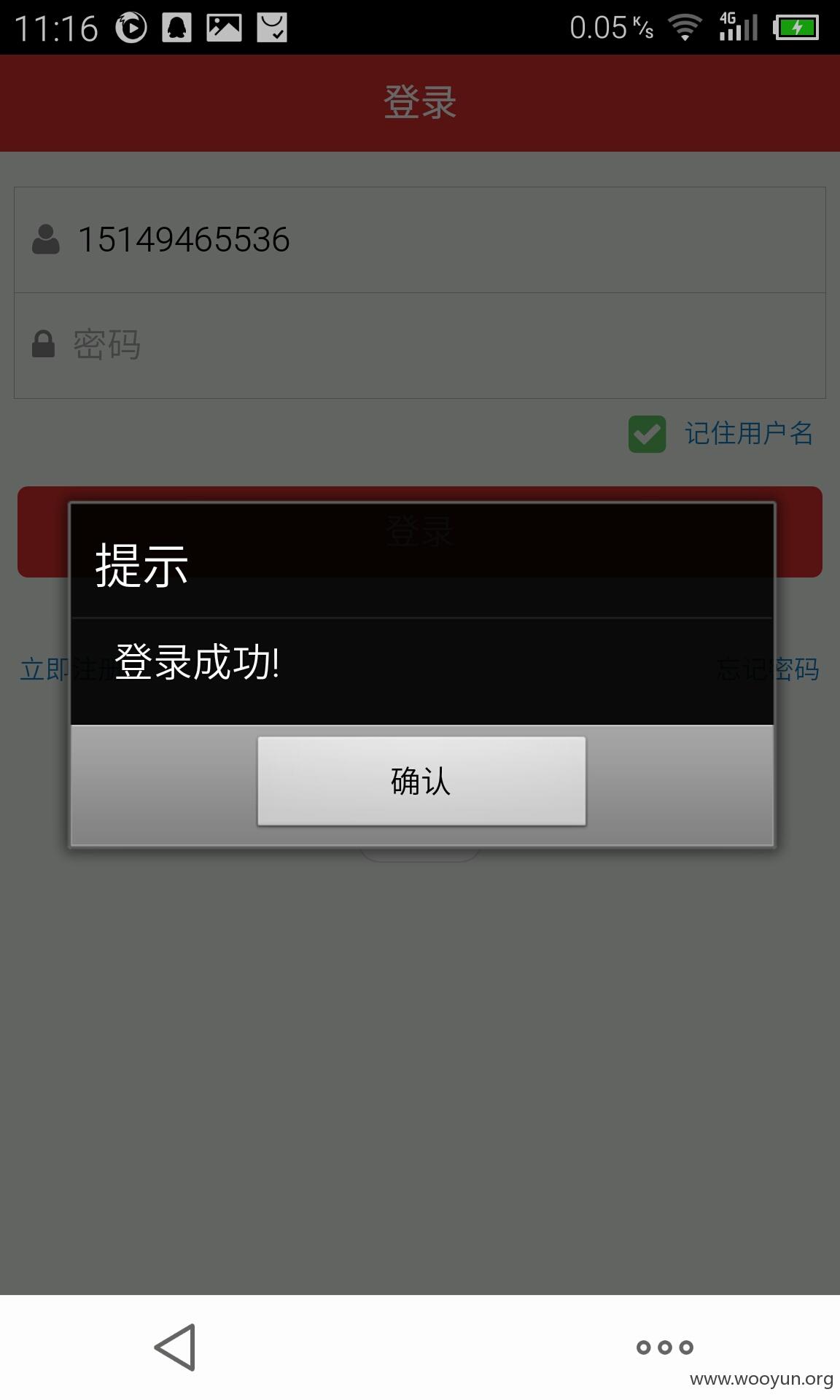

首先是任意用户登录!

正常登录

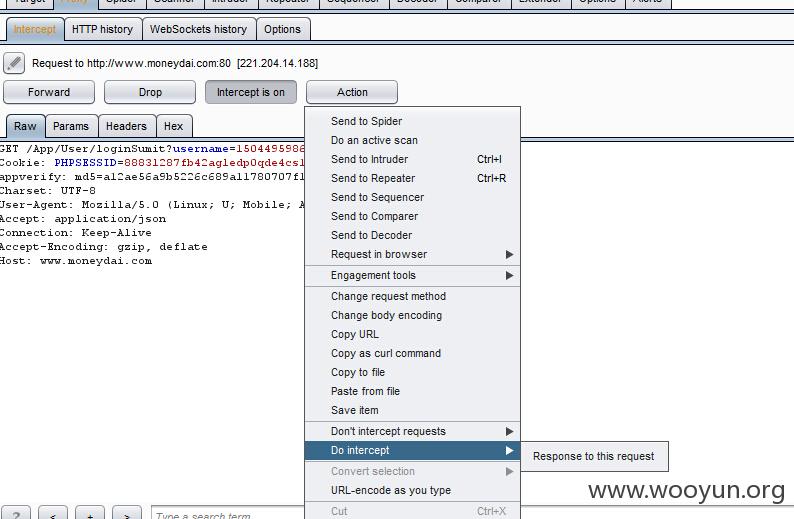

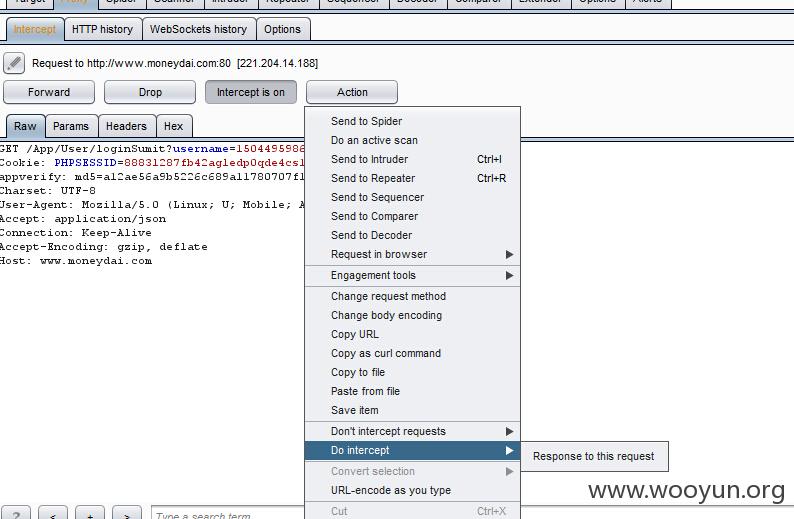

随便填入用户名,密码。抓包!

拦截response,将其改为

通过更改userid实现任意用户登陆!

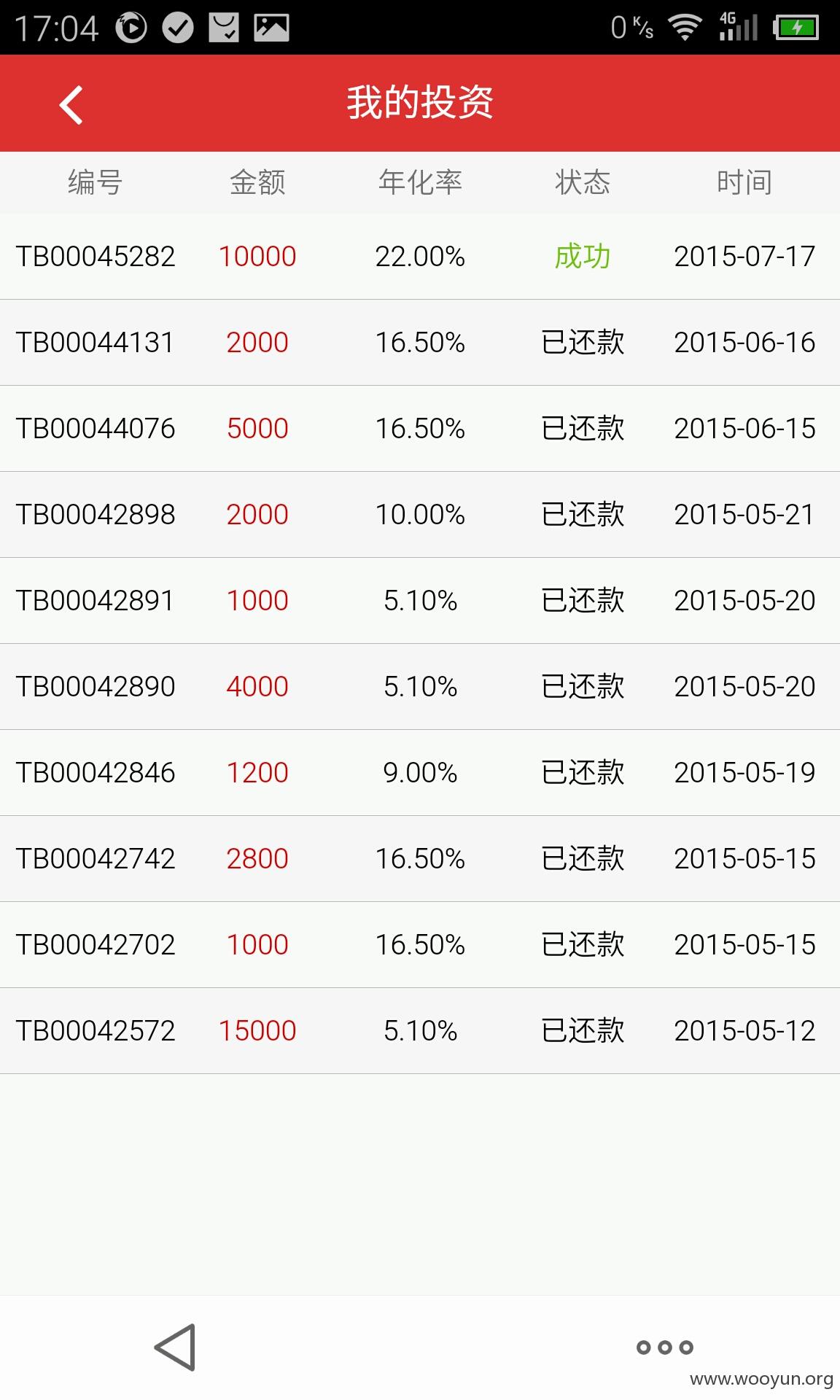

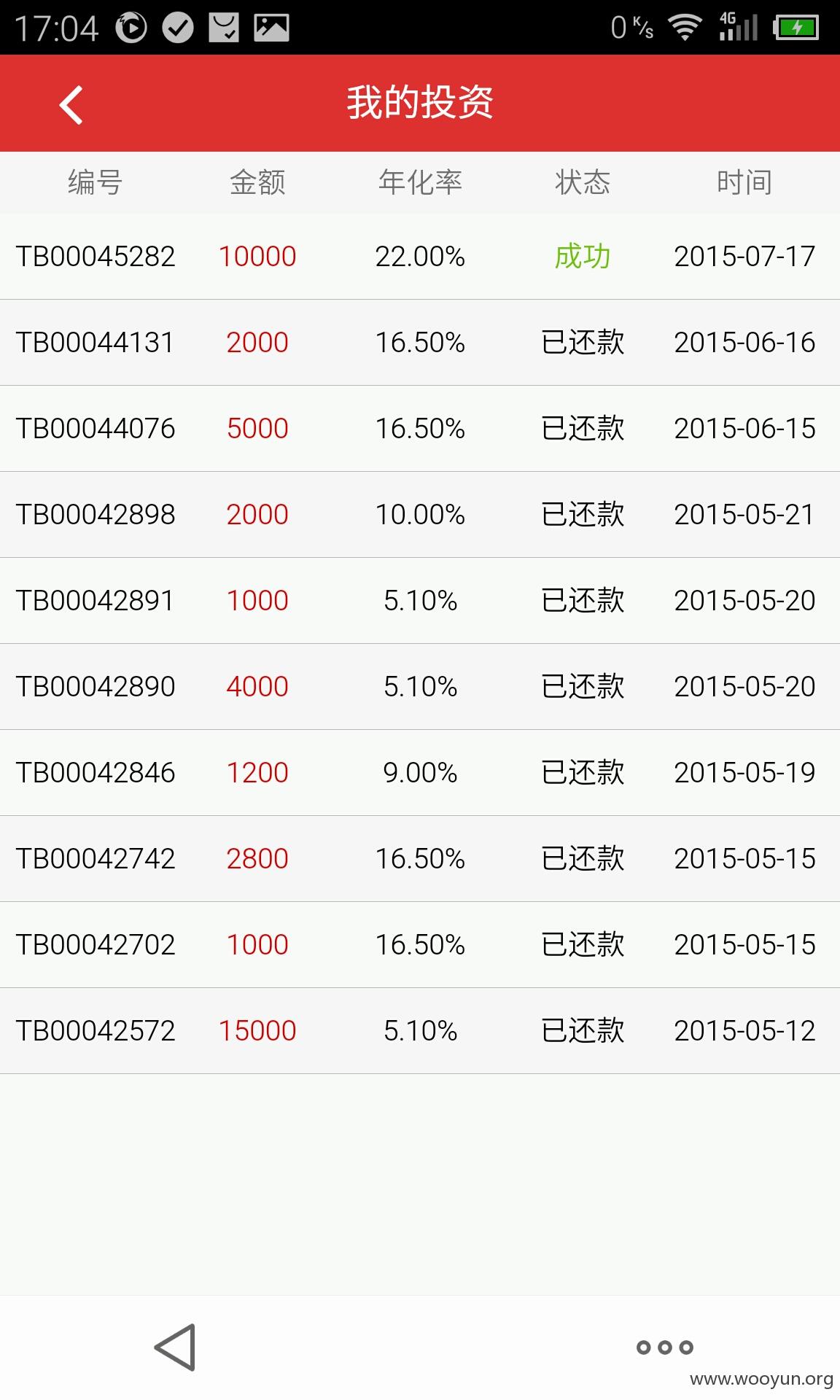

上面是别人的账户!这么早合适才能碰到土豪!

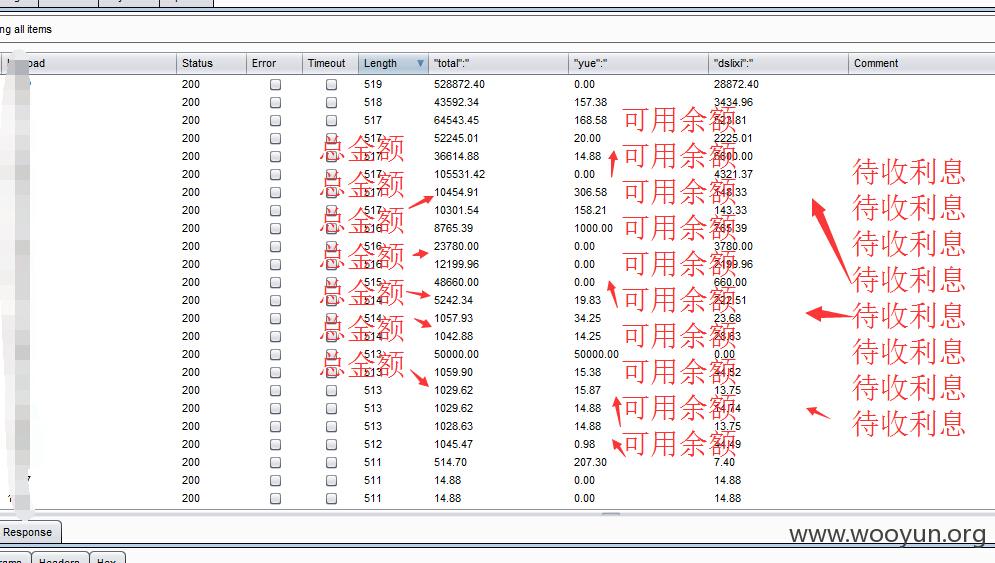

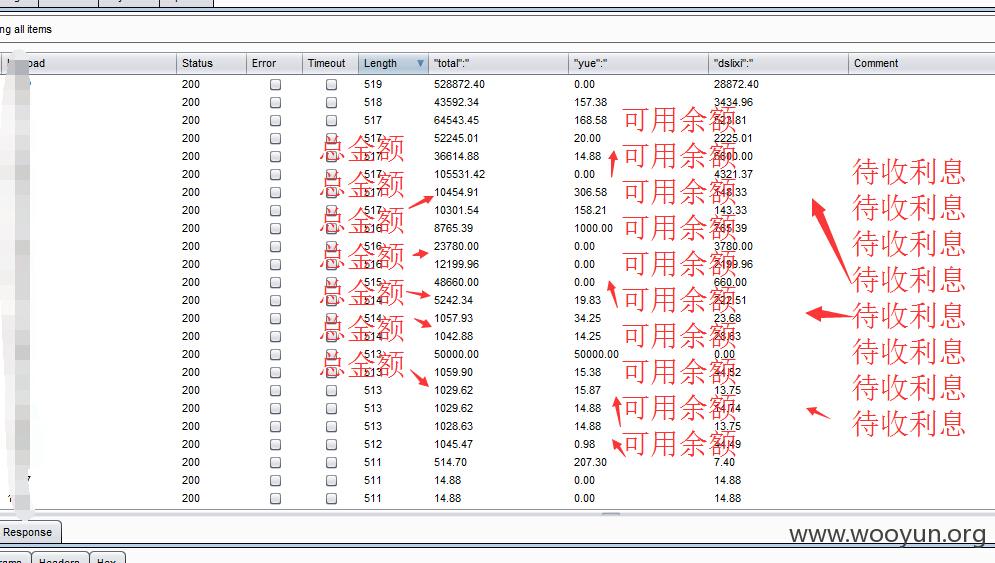

找到个接口,可直接找出可用余额!

burp跑下土豪!

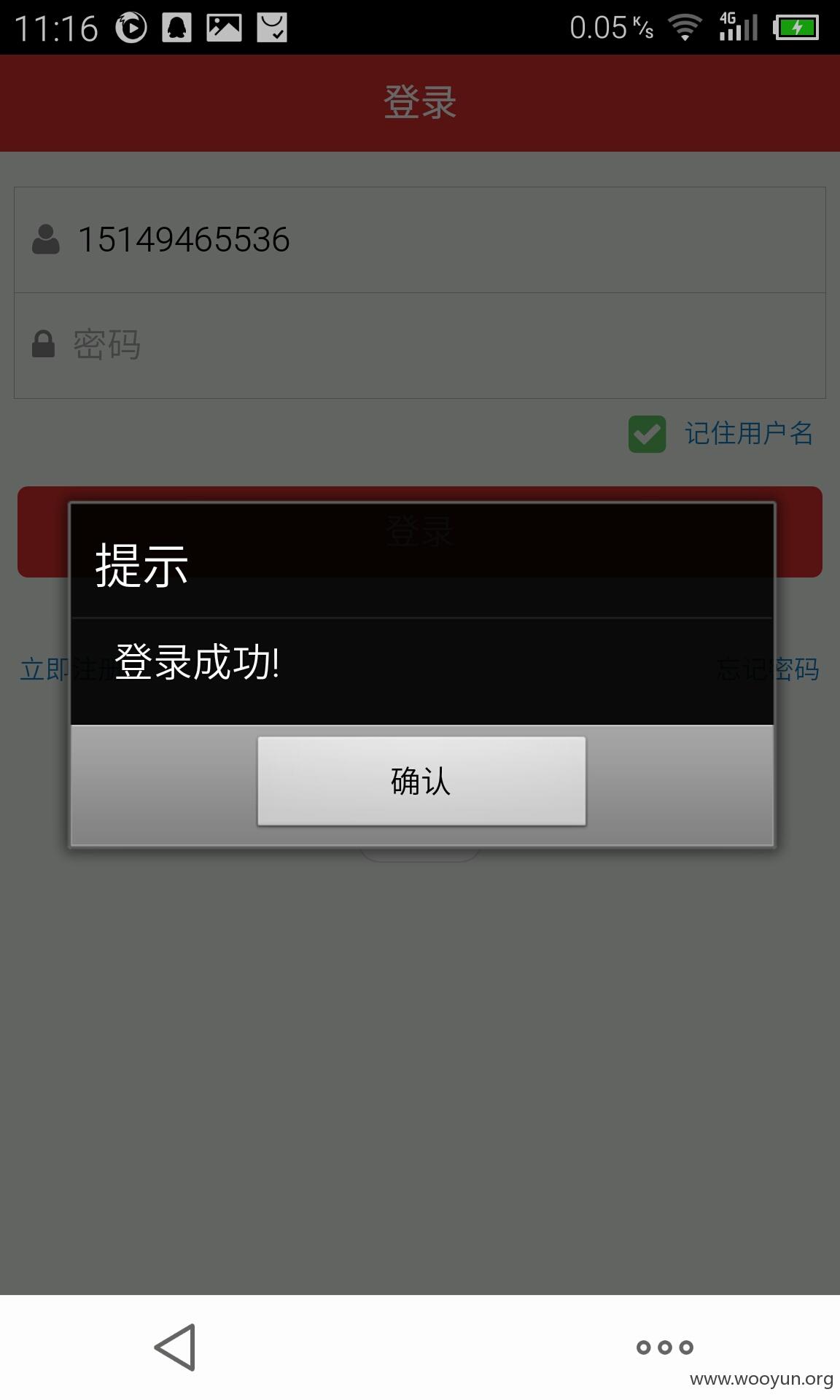

选择一个土豪登陆下

就这个5w的土豪

=====================================

=====================================

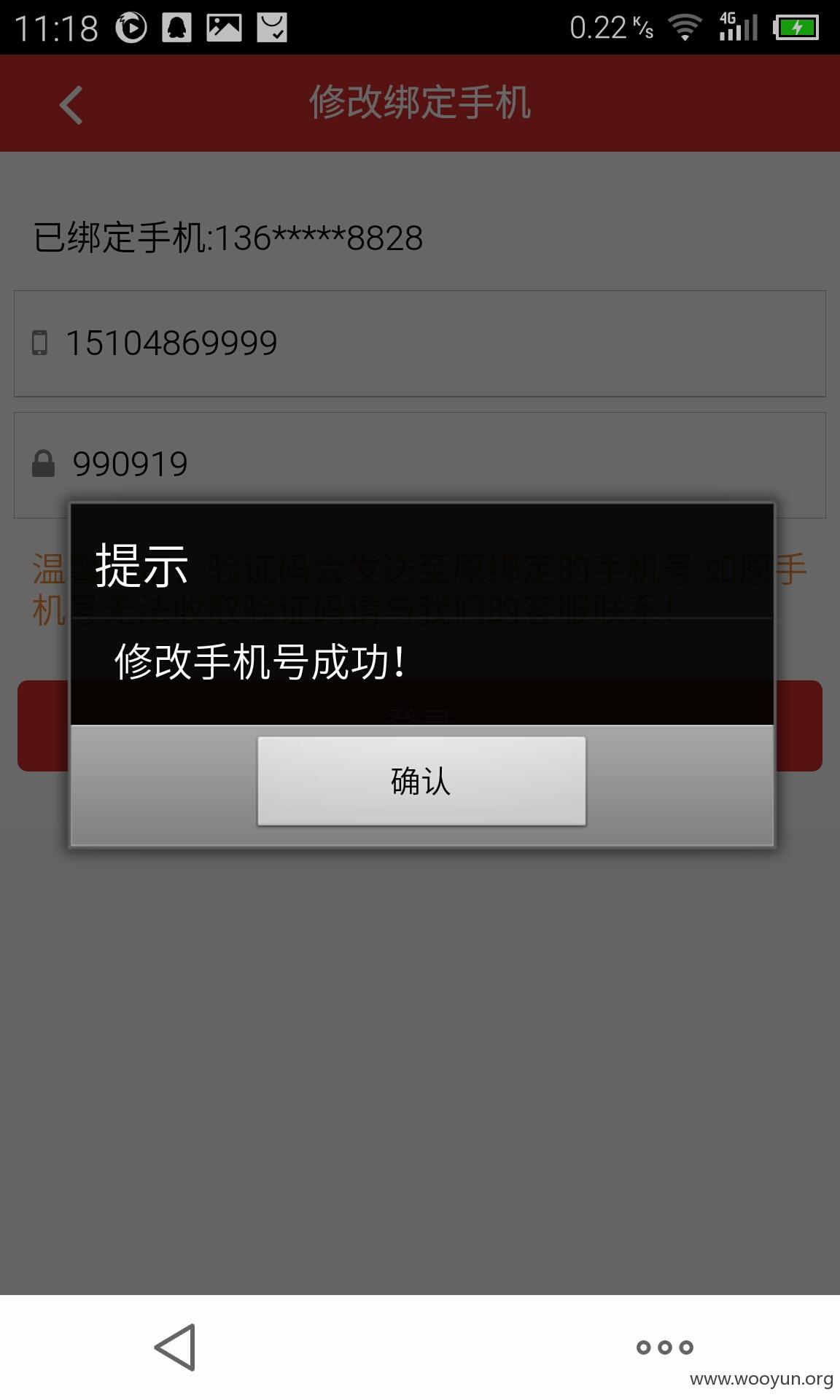

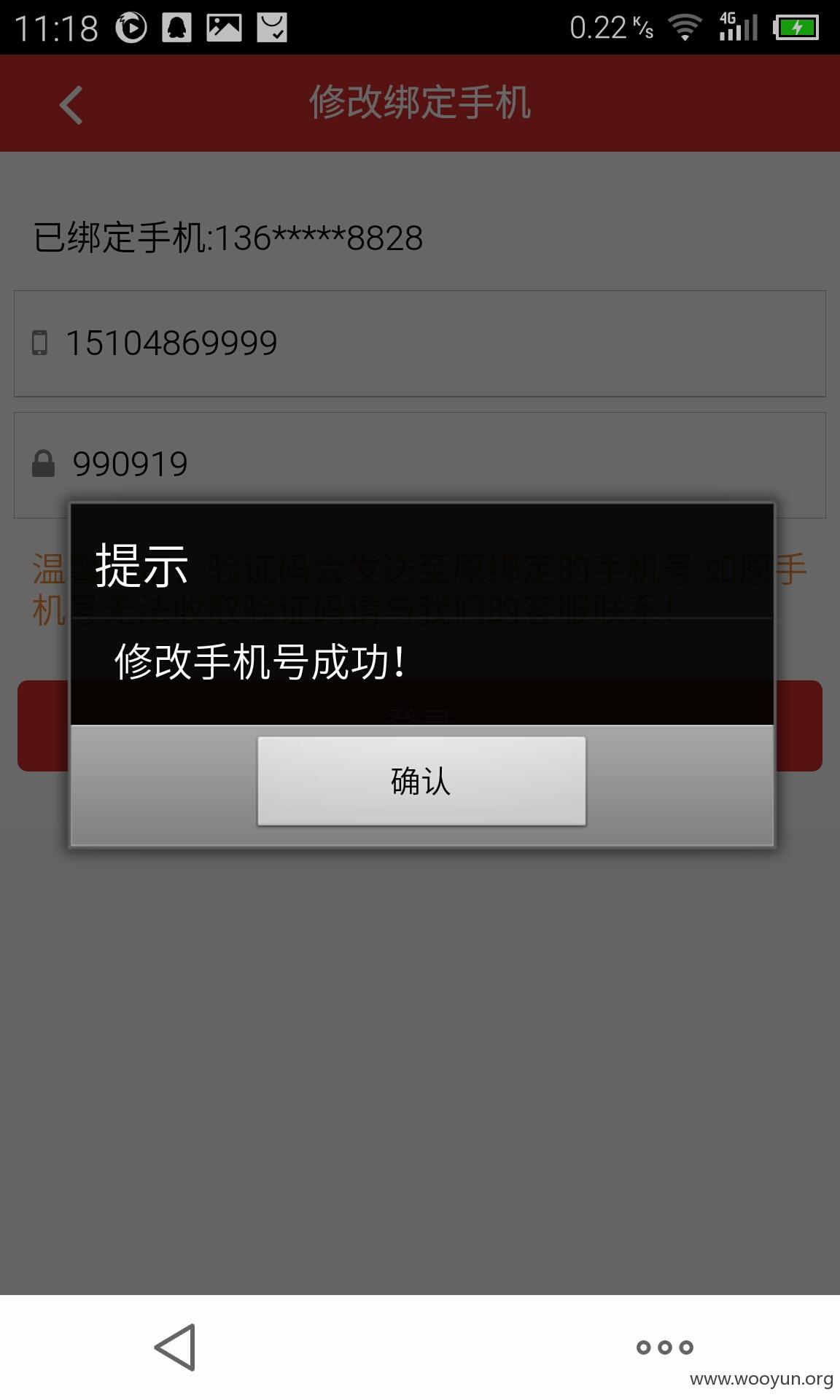

这个还是那个土豪的,手机号被我绑定了另外一个!

具体实现方法就是填入你要绑定的手机号。发送验证码(给原来手机),会在本地返回验证码,并且自动填写到输入框,从而直接绑定成功!(这是社么设计?)

基本上app所有接口都可以通过userid越权