骑士CMS最新版去掉了全局addslash

导致在旧版PHP GPC off或和PHP5.x上参数直接带入SQL语句,虽然include/help.class.php添加了新的过滤函数,但是对正常拼接出来的SQL语句无效。这样在GET,POST, COOKIE中均可带入',导致各种越权。

本例以任意帐号登陆来演示。

user/user_favorites_job.php会调用check_cookie()来检查COOKIE登陆,

check_cookie拼接SQL使用了没有过滤的COOKIE值,这样我们只要设置COOKIE为:

访问http://demo.74cms.com/user/user_favorites_job.php即可登陆uid为1的帐号。

未登陆状态访问http://demo.74cms.com/,F12打开chrome的开发工具,进入控制台输入:

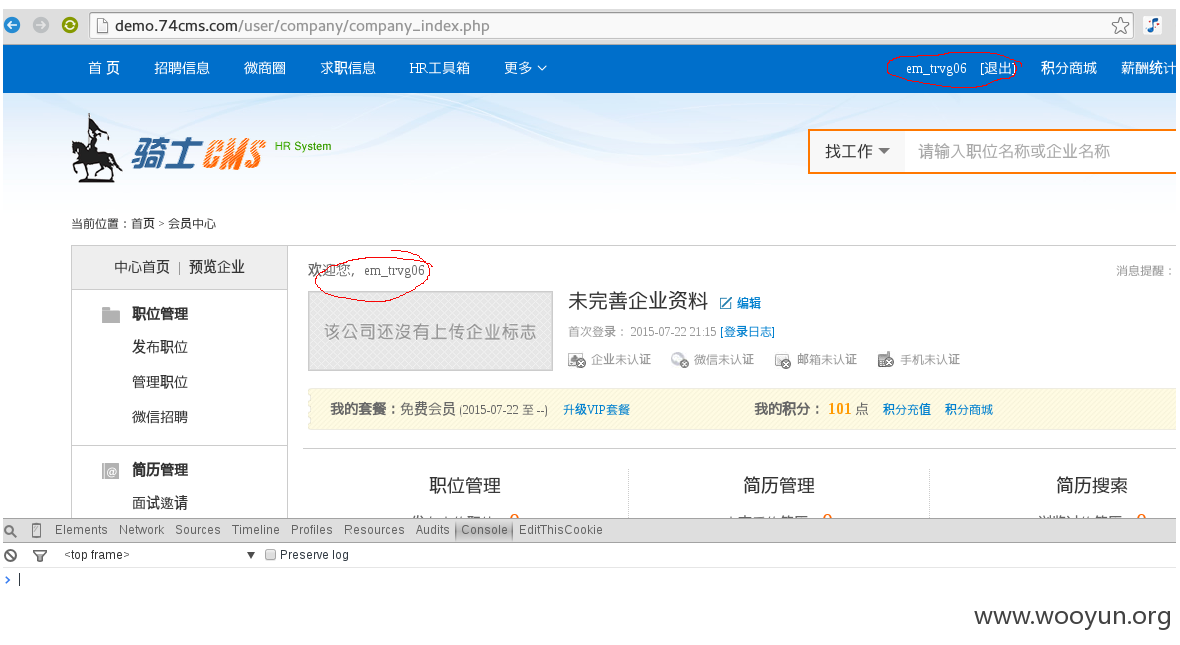

访问http://demo.74cms.com/user/user_favorites_job.php即可看到登陆成功。

退出,然后使用uid=2登陆:

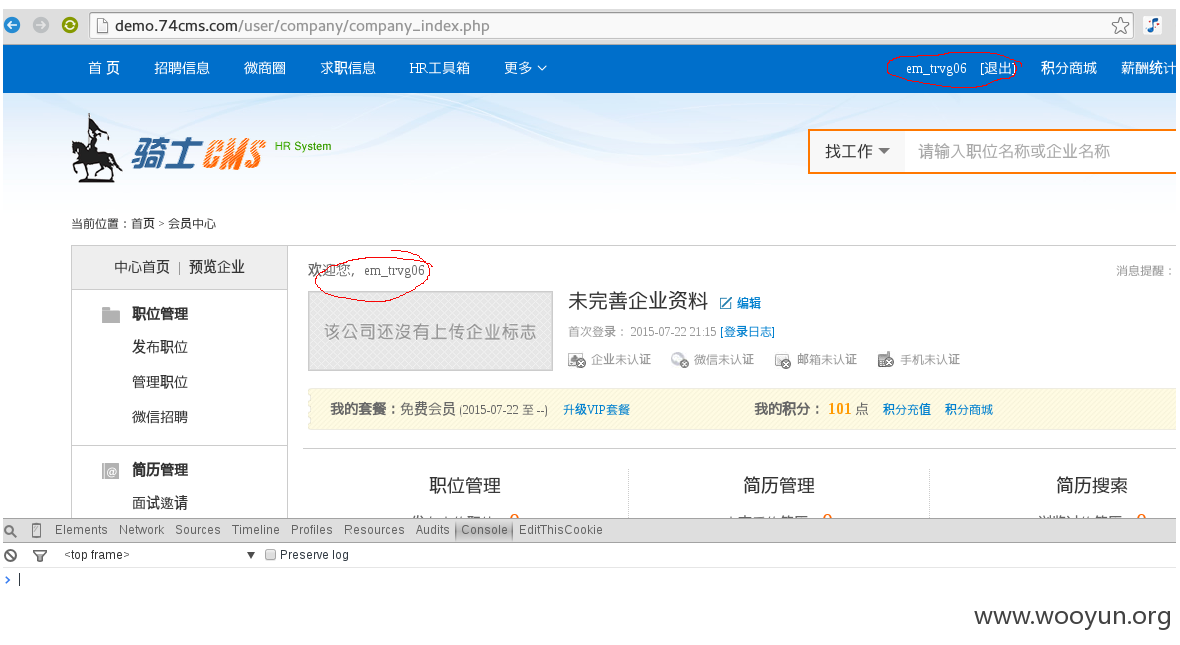

访问http://demo.74cms.com/user/user_favorites_job.php即可看到登陆成功。