漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-080142

漏洞标题:骑士人才系统 sql注入导致任意用户密码修改

相关厂商:74c,s.com

漏洞作者: menmen519

提交时间:2014-10-20 16:40

修复时间:2014-12-30 14:44

公开时间:2014-12-30 14:44

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-10-20: 细节已通知厂商并且等待厂商处理中

2014-10-25: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2014-12-19: 细节向核心白帽子及相关领域专家公开

2014-12-29: 细节向普通白帽子公开

2015-01-08: 细节向实习白帽子公开

2014-12-30: 细节向公众公开

简要描述:

骑士人才系统 sql注入导致任意用户密码修改

详细说明:

wap_password.php:

我们跟进到这个函数edit_password:

fun_user.php:

看见没有这里的意思是如果我们找到了username,那么我们底下就update该用户的密码

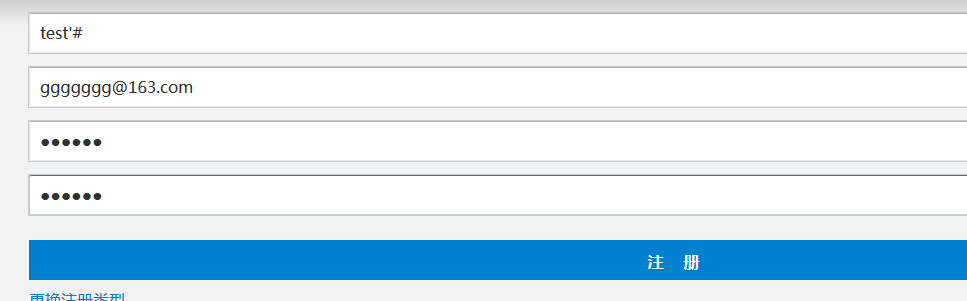

我们到注册页面:

注册完毕后 我们的意图就是更改test的密码

然后我们发送url:

http://localhost/74cms_v3.5.1_20141015/upload/wap/personal/wap_password.php?act=save_password

post:

oldpassword=xxxxx&password=yyyy&password1=yyyy

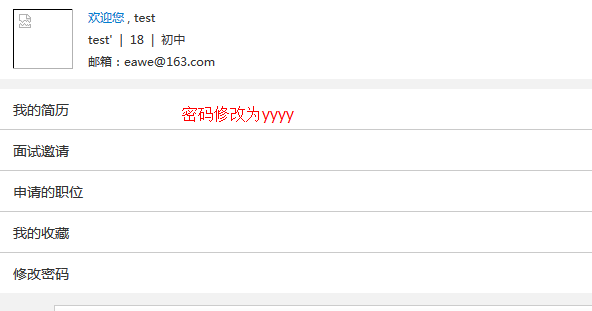

test用户的密码就被修改给yyyy了

登陆 看看:

漏洞证明:

修复方案:

版权声明:转载请注明来源 menmen519@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2014-12-30 14:44

厂商回复:

最新状态:

暂无