漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0129975

漏洞标题:随诊医生任意文件上传等多处高危漏洞

相关厂商:随诊医生

漏洞作者: 路人甲

提交时间:2015-07-30 17:28

修复时间:2015-09-18 09:40

公开时间:2015-09-18 09:40

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-30: 细节已通知厂商并且等待厂商处理中

2015-08-04: 厂商已经确认,细节仅向厂商公开

2015-08-14: 细节向核心白帽子及相关领域专家公开

2015-08-24: 细节向普通白帽子公开

2015-09-03: 细节向实习白帽子公开

2015-09-18: 细节向公众公开

简要描述:

随诊医生网站服务器上存在多处高危漏洞。

详细说明:

网站 www.51suizhen.com 主要存在以下漏洞:

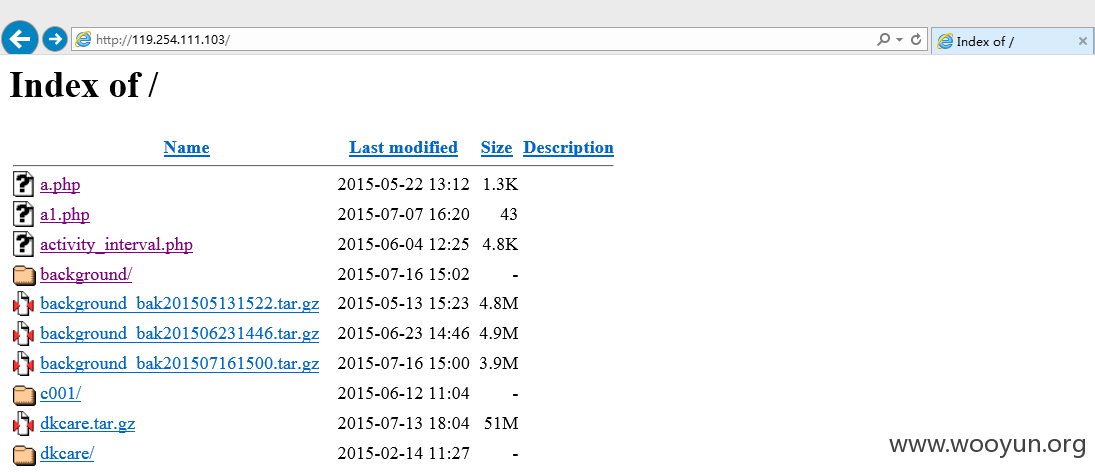

1. 目录浏览漏洞

2. 应用备份文件下载

3. 任意文件上传漏洞

4. 日志文件泄露

5. MySQL数据库允许远程连接

6. 测试页面泄露邮箱帐号密码

漏洞证明:

1. 目录浏览

2. 应用备份文件下载

http://119.254.111.103/background_bak201507161500.tar.gz

http://119.254.111.103/package_201504220808.tar.gz

http://119.254.111.103/sft_bak201506101755.tar.gz

... ...

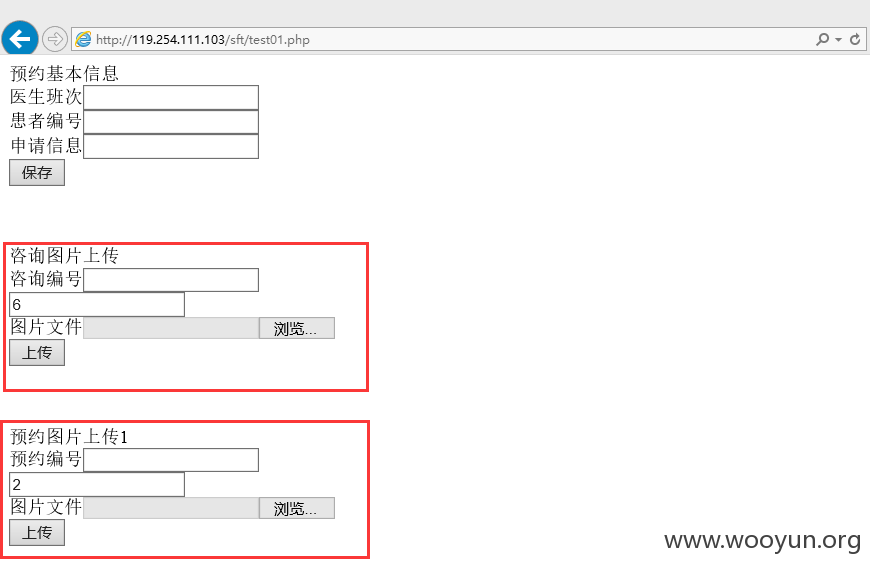

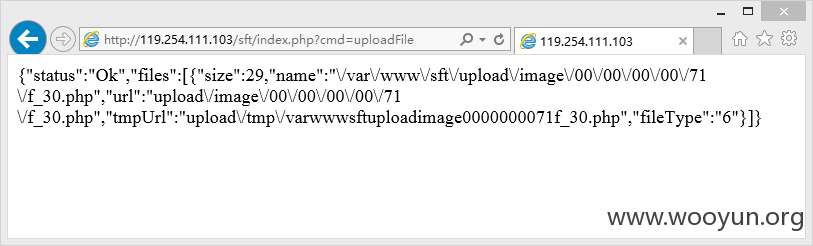

3. 任意文件上传漏洞

访问下面的地址:

http://119.254.111.103/sft/test01.php(每个上传表单均可上传任意文件)

直接浏览文件上传,提示上传成功,并给出访问URL:

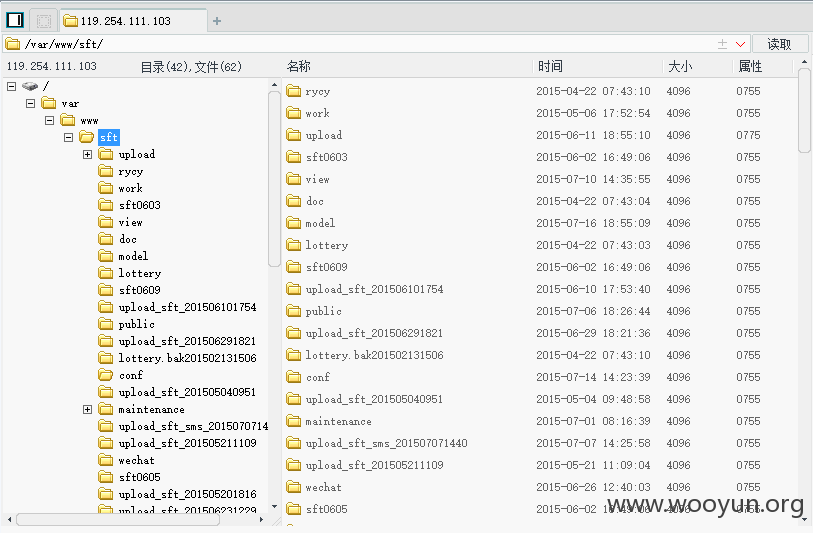

使用菜刀成功连接:

4. 日志文件泄露

http://119.254.111.103/sft/work/szys.log

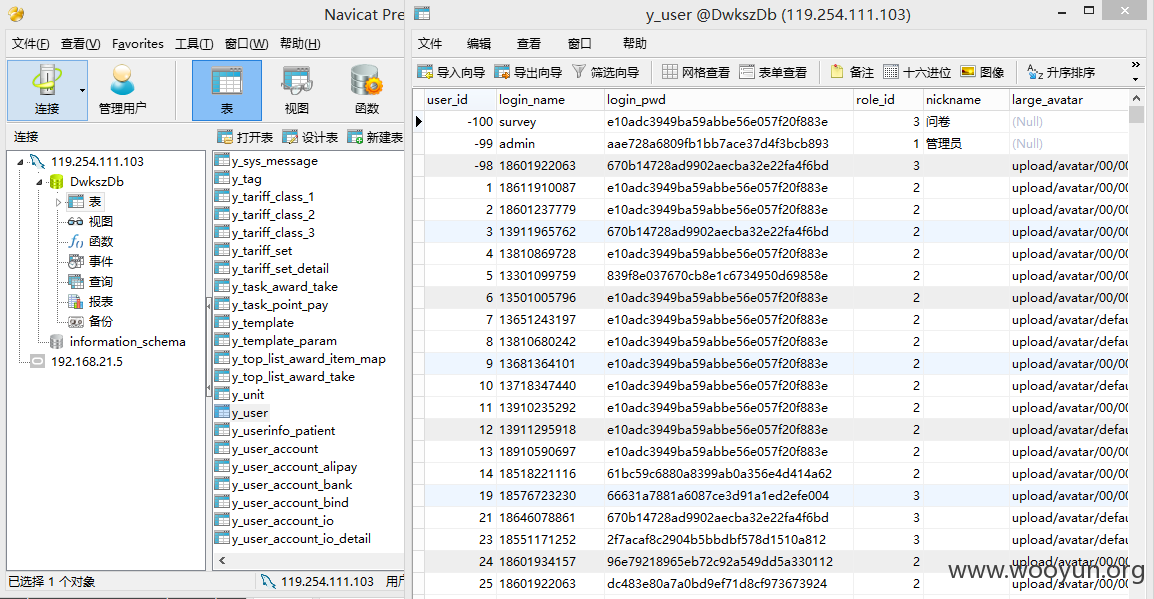

5. MySQL数据库允许远程连接

从备份文件中找到数据库连接密码,远程成功连接数据库:

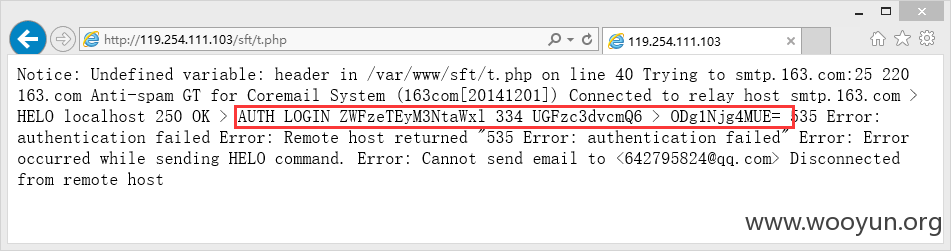

6. 测试页面泄露邮箱帐号密码

http://119.254.111.103/sft/t.php

页面输出了SMTP通讯过程,邮箱的用户名和密码经过base64解码即可获得。

修复方案:

1. 目录浏览漏洞

修改Apache设置,关闭目录浏览功能。

2. 应用备份文件下载

从Web应用目录中移除所有的备份文件,主要为tar、gz扩展名的文件。

3. 任意文件上传漏洞

对上传的文件扩展名进行白名单检查,同时文件名避免使用客户端传入的名称。

4. 日志文件泄露

将日志文件存放到非Web路径下。

5. MySQL数据库允许远程连接

使用iptable限制外部访问3306端口,并将mysql用户的访问范围进行限制。

6. 测试页面泄露邮箱帐号密码

目测该密码已经失效。不过建议删除网站目录下的所有测试页面。

注: 服务器上还有其它一些安全漏洞,建议进行一次完整的安全检查和加固。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-08-04 09:39

厂商回复:

CNVD确认所述漏洞情况,暂未建立与软件生产厂商(或网站管理单位)的直接处置渠道,待认领。

最新状态:

暂无