漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0129552

漏洞标题:四川省某高速公路交通工程建设服务器沦陷,可致内网漫游

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-07-28 19:40

修复时间:2015-09-14 18:40

公开时间:2015-09-14 18:40

漏洞类型:命令执行

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-28: 细节已通知厂商并且等待厂商处理中

2015-07-31: 厂商已经确认,细节仅向厂商公开

2015-08-10: 细节向核心白帽子及相关领域专家公开

2015-08-20: 细节向普通白帽子公开

2015-08-30: 细节向实习白帽子公开

2015-09-14: 细节向公众公开

简要描述:

伟大的前辈们,我站在了你们的肩膀上!!!

详细说明:

从这个漏洞发现的

WooYun: 上海拓东软件漏洞或影响众多公路开发管理系统【拓东主站沦陷】

作者用的是弱密码(万能密码)。

而我用的则是一张图片(哈哈,哪有那么厉害!!)。

看图http://wimg.zone.ci/upload/201504/1511030912d450a7e8775bec6ef6e93fc4dbccdd.png

仔细看,是不是有action?

那还说啥,直接上工具呀。

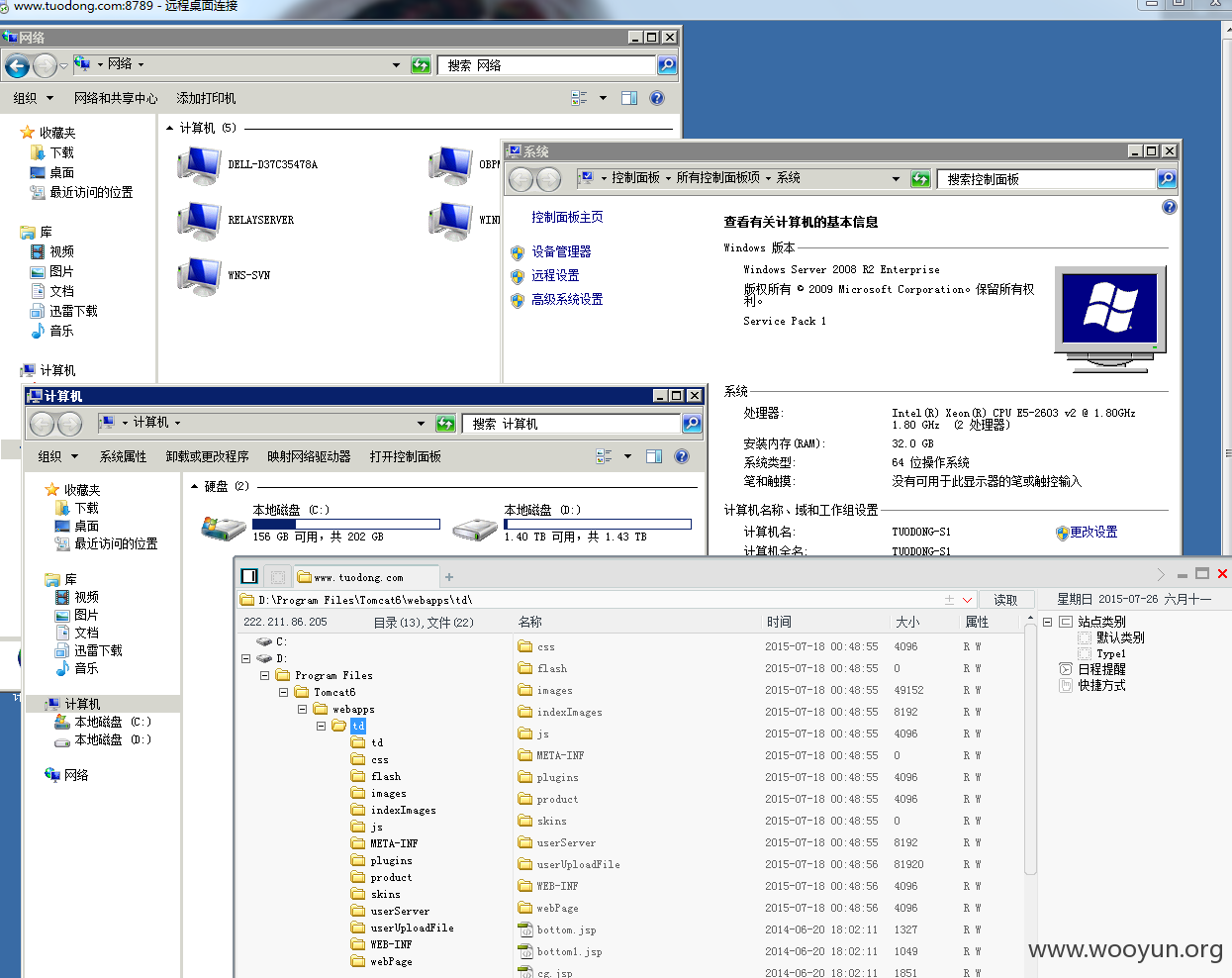

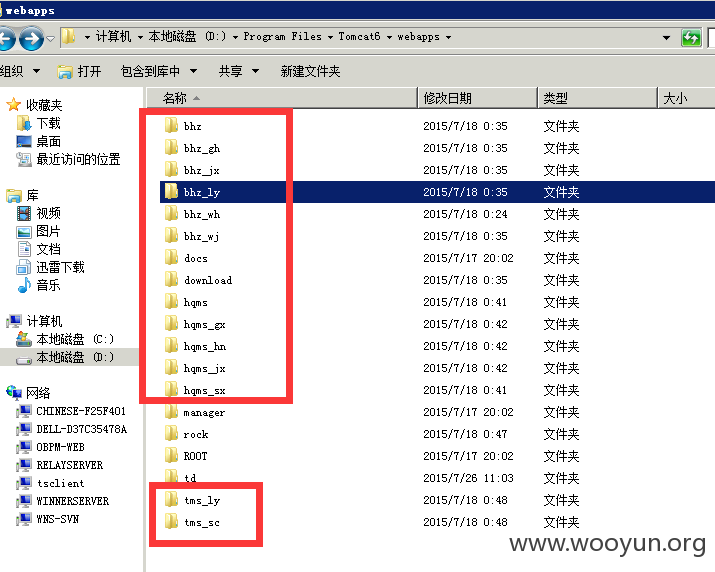

然后提权。账号Guest 密码123!@#?c 远程地址www.tuodong.com:8789

漏洞证明:

修复方案:

请自行删除大马以及小马文件。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-07-31 18:39

厂商回复:

CNVD确认所述情况,已经转由CNCERT下发给四川分中心,由其后续协调网站管理单位处置。

最新状态:

暂无