漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0128718

漏洞标题:明宇集团支持平台弱口令导致内网漫游

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-07-24 00:03

修复时间:2015-09-11 17:58

公开时间:2015-09-11 17:58

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-24: 细节已通知厂商并且等待厂商处理中

2015-07-28: 厂商已经确认,细节仅向厂商公开

2015-08-07: 细节向核心白帽子及相关领域专家公开

2015-08-17: 细节向普通白帽子公开

2015-08-27: 细节向实习白帽子公开

2015-09-11: 细节向公众公开

简要描述:

明宇集团,始创于1996年,秉承“诚信务实,和创共赢”的“信•和”文化理念,以“酒店+地产”双核驱动,精耕细作,已发展成为涉足酒店、地产、金融、旅游观光等领域的多元化综合集团,拥有一支4000余人的高素质员工团队。

官网:http://www.minyoun.com/About/

详细说明:

明宇支持平台后台弱口令:

http://faq.minyoun.com/index.php?admin_main

admin

admin

先登录前台然后打开这个地址登录后台,用户密码相同。

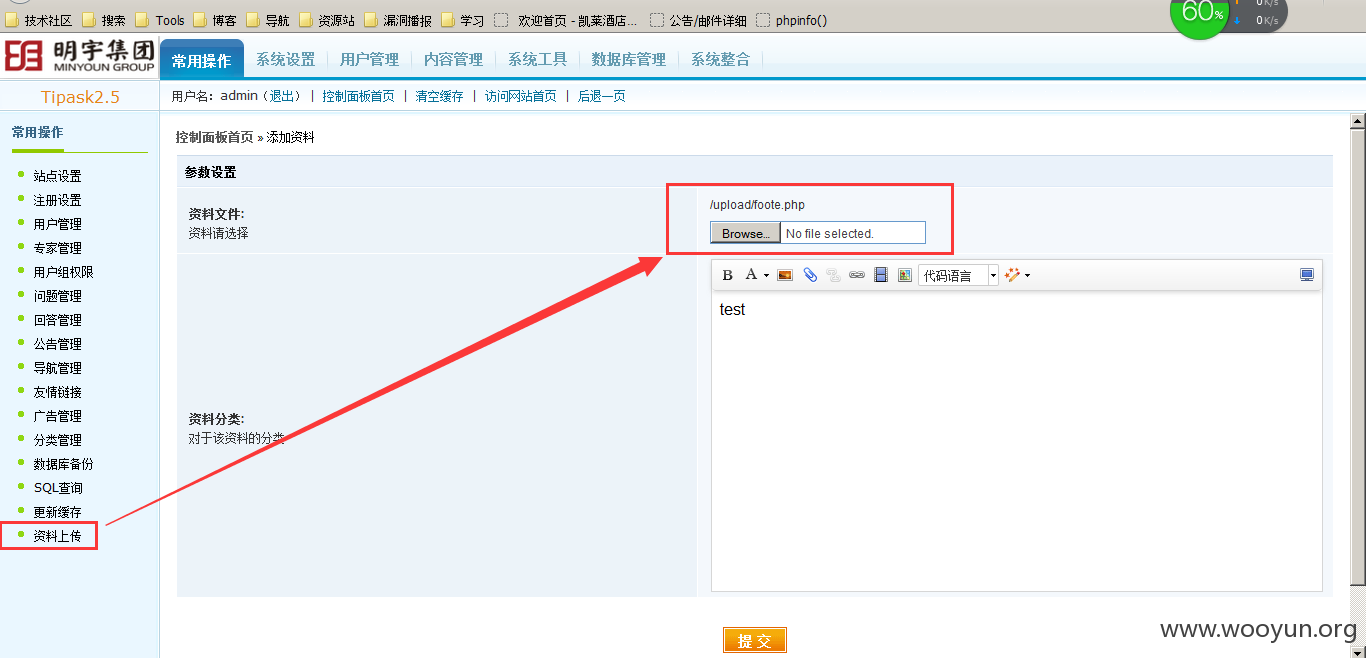

后台页面在资料上传的地方可以上传shell:

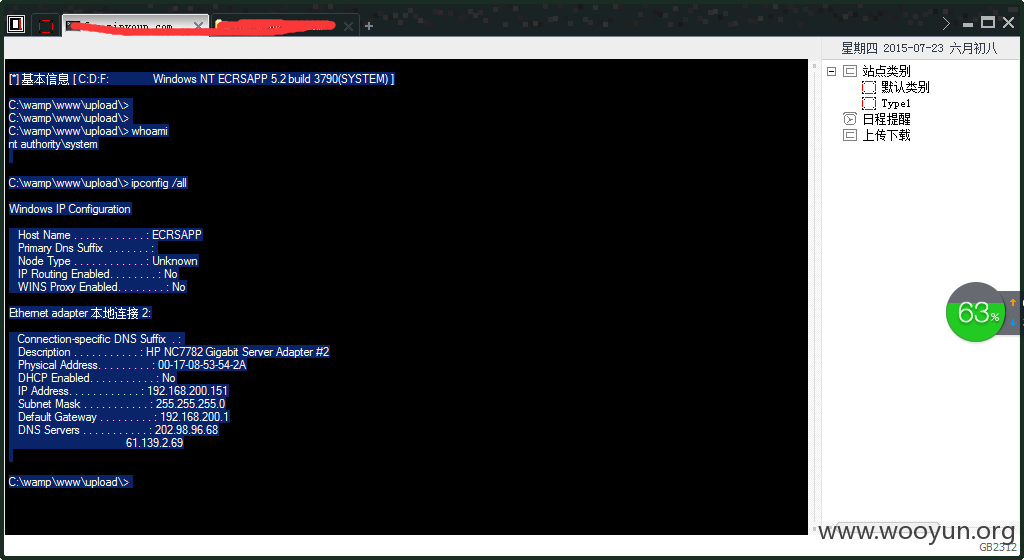

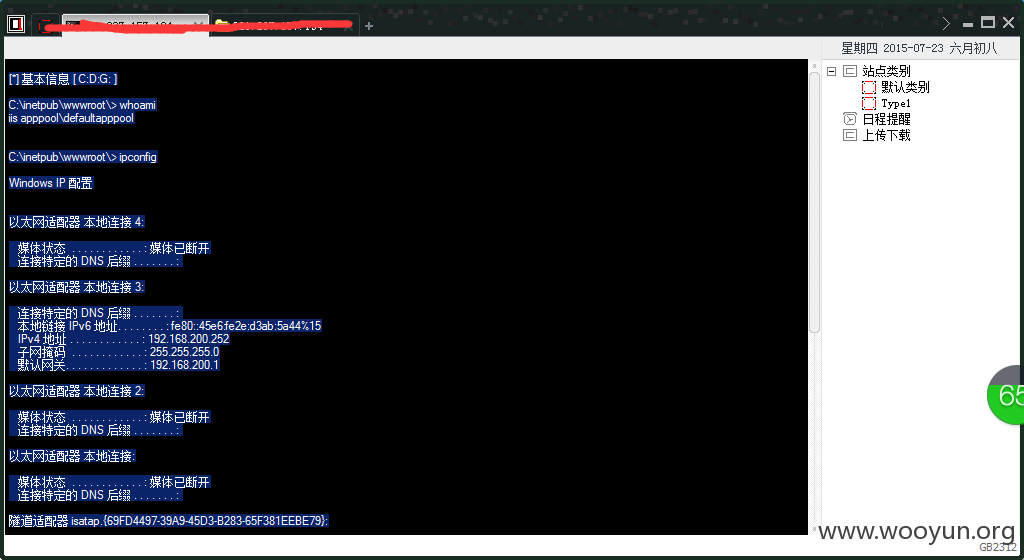

直接是system权限:

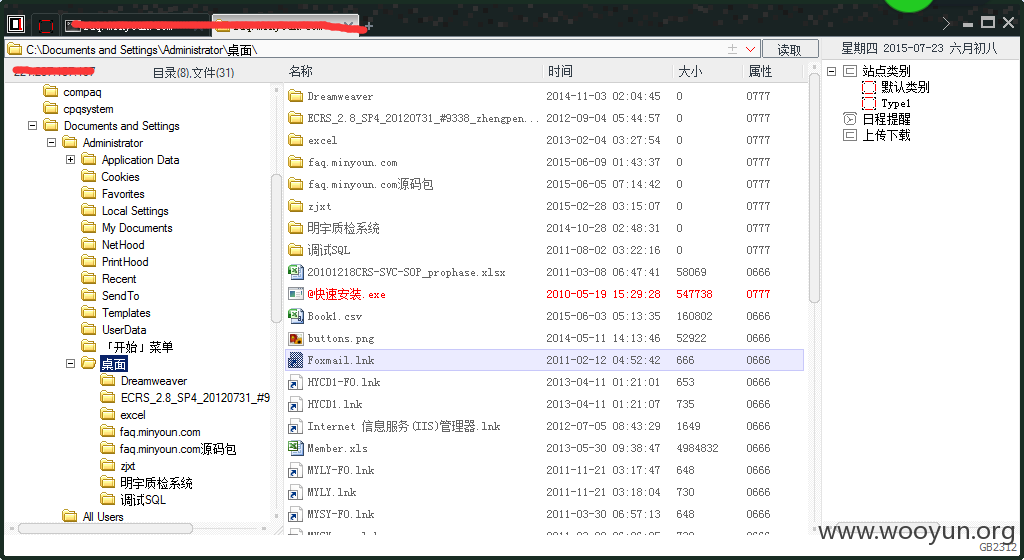

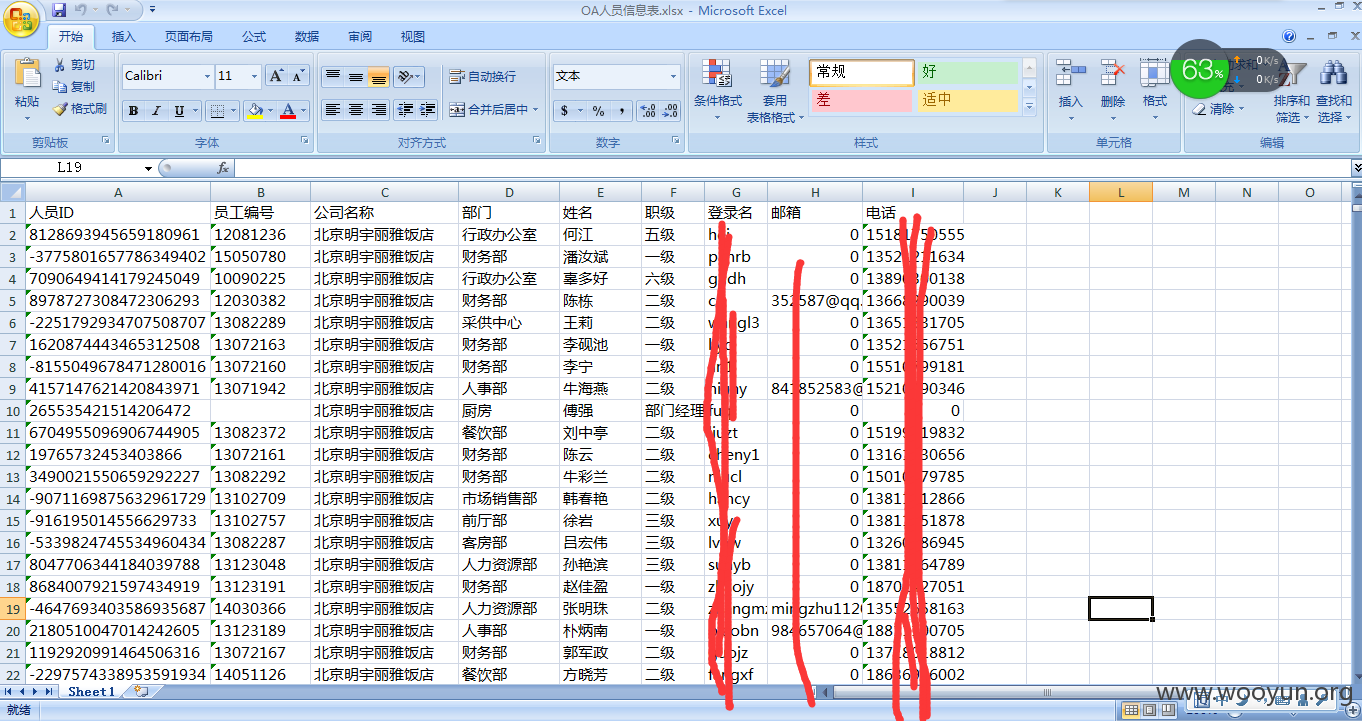

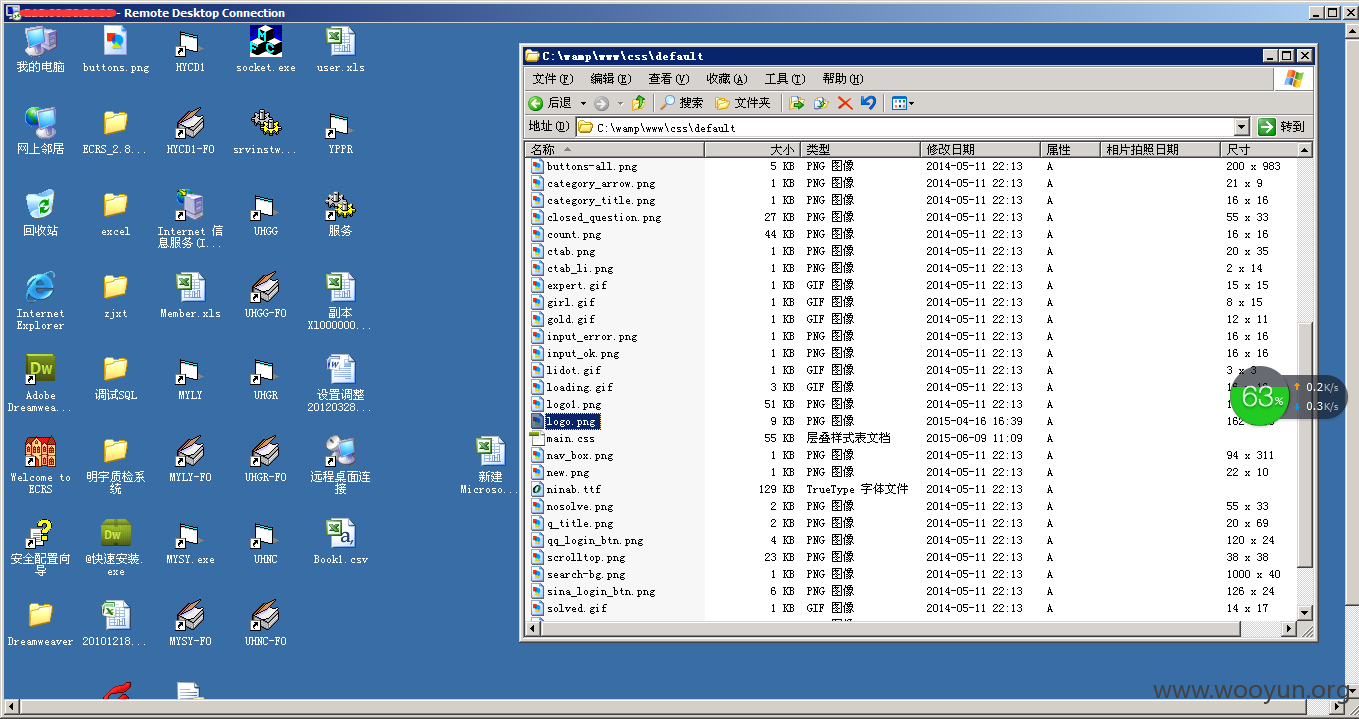

administrator用户桌面有很多铭感文档,建议在服务器不要存放个人信息类文件:

虽然faq.minyoun.com对应IP开启3389,但显然是网关路由端口映射的其它服务器3389,我们通过端口反弹出来直接登录服务器:

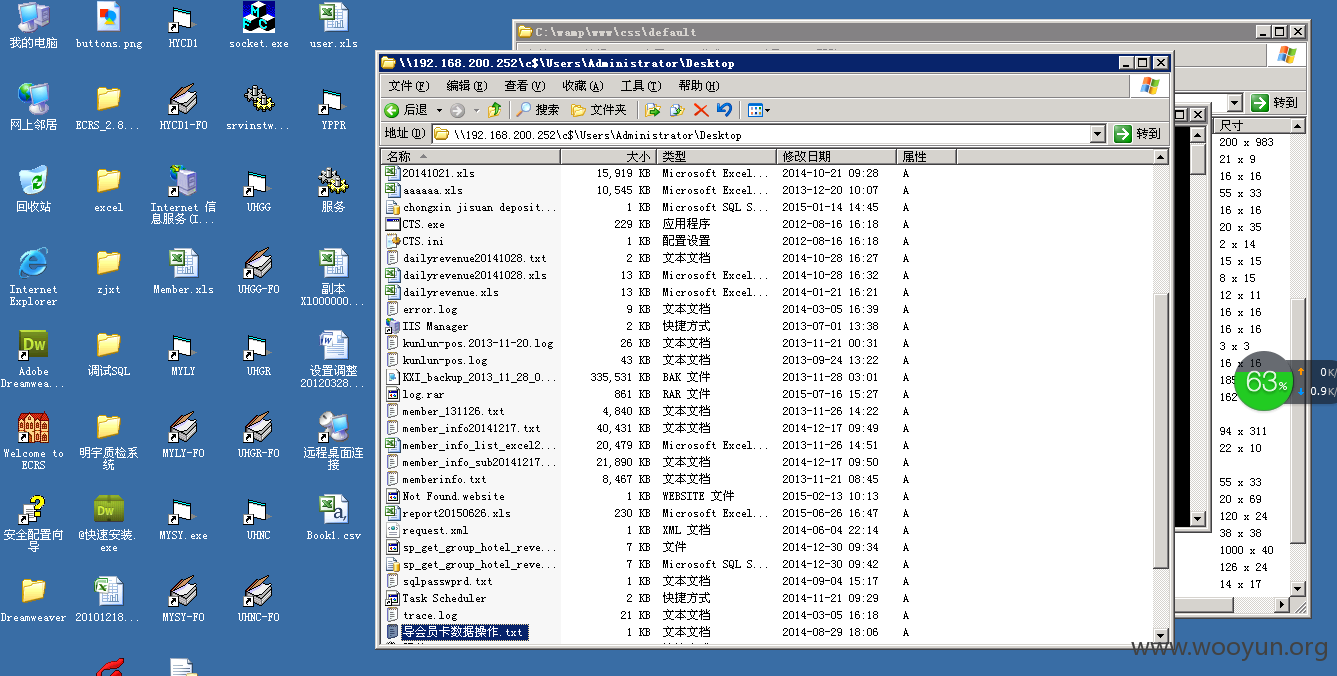

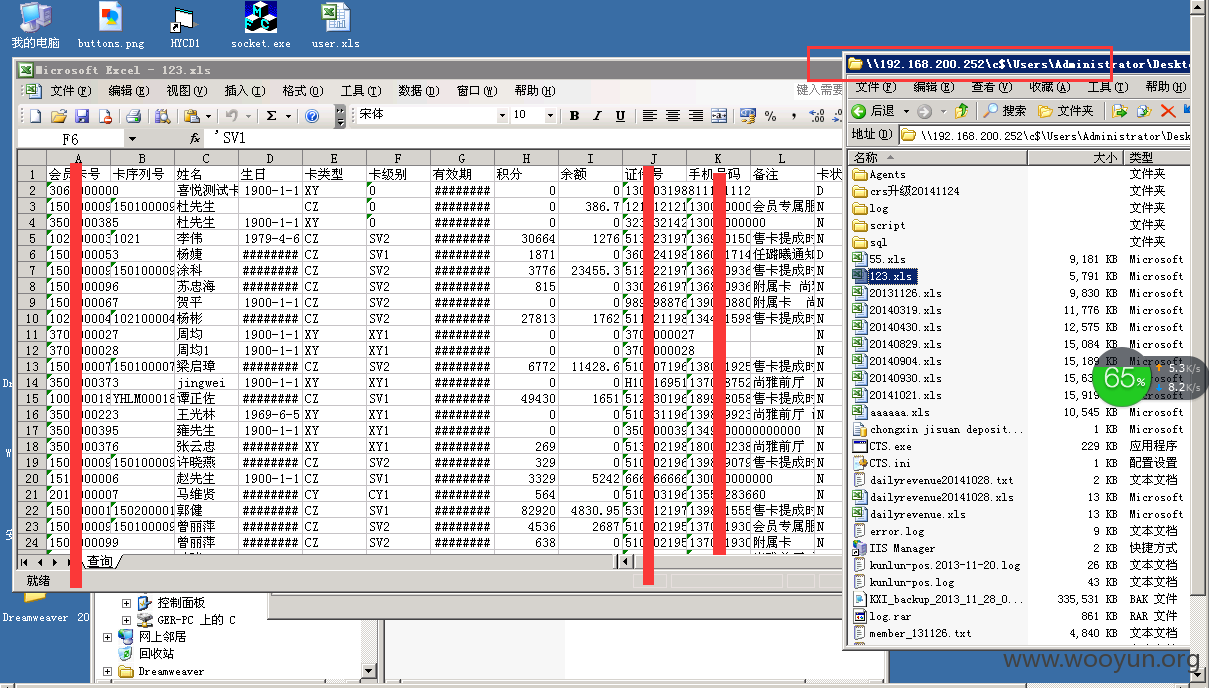

查看运行(CTRL+R)记录,有默认访问共享(\\192.168.200.252\c$),可以成功链接,直接跳转到administrator桌面,可以看到桌面有很多铭感文件:

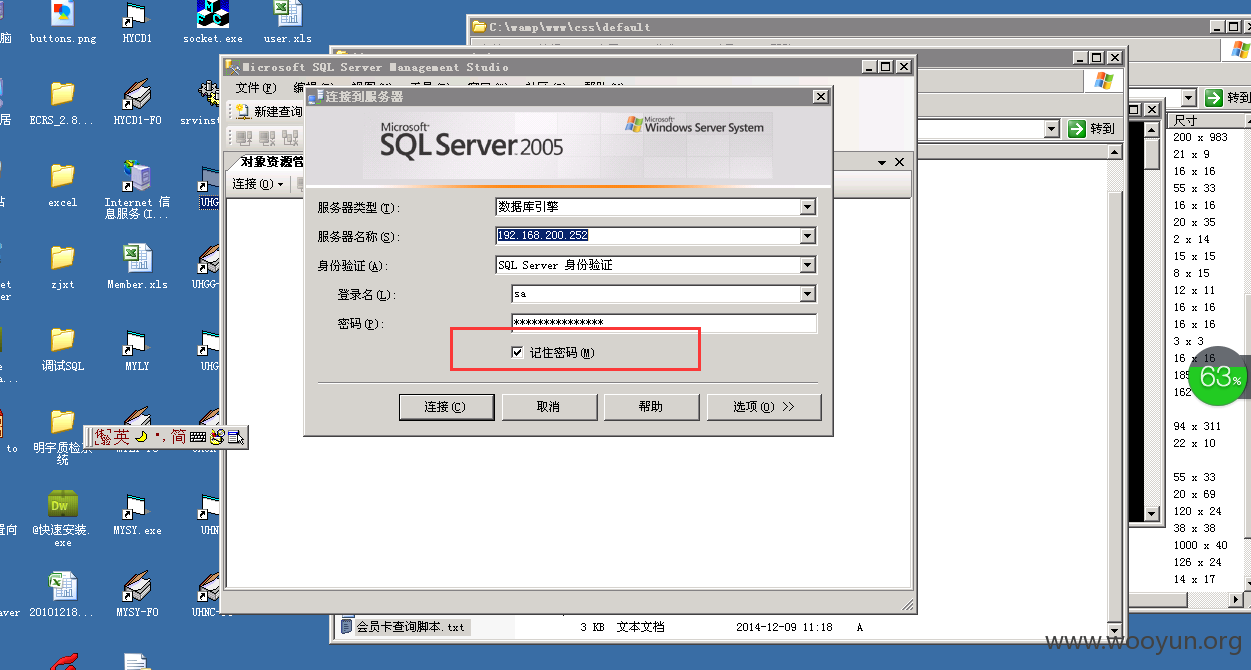

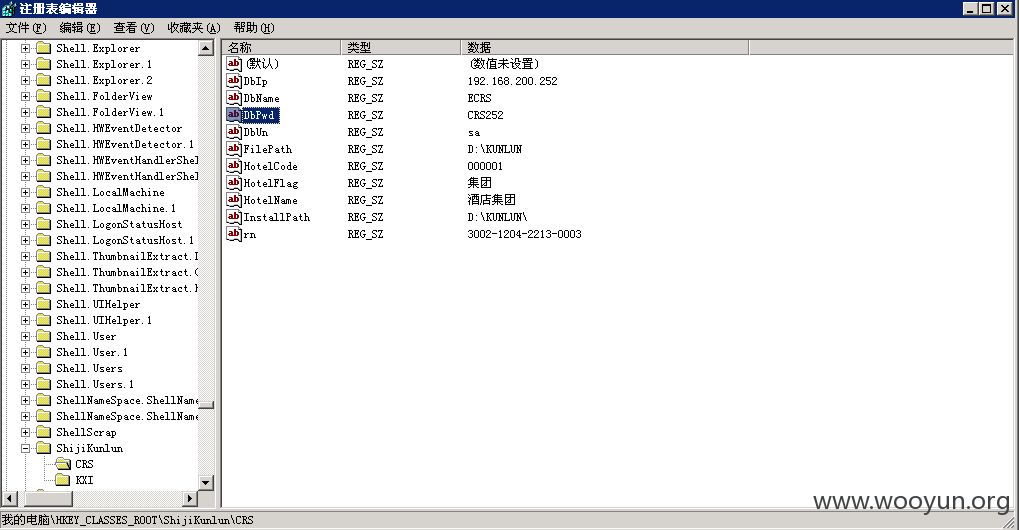

打开sqlserver企业管理器,有登录192.168.200.252的器记录,并且是记住了sa密码,这里已经连不上数据库,也没法访问3389,不过上面可以建立ipc$,我们先把sa密码从注册表抠出来:

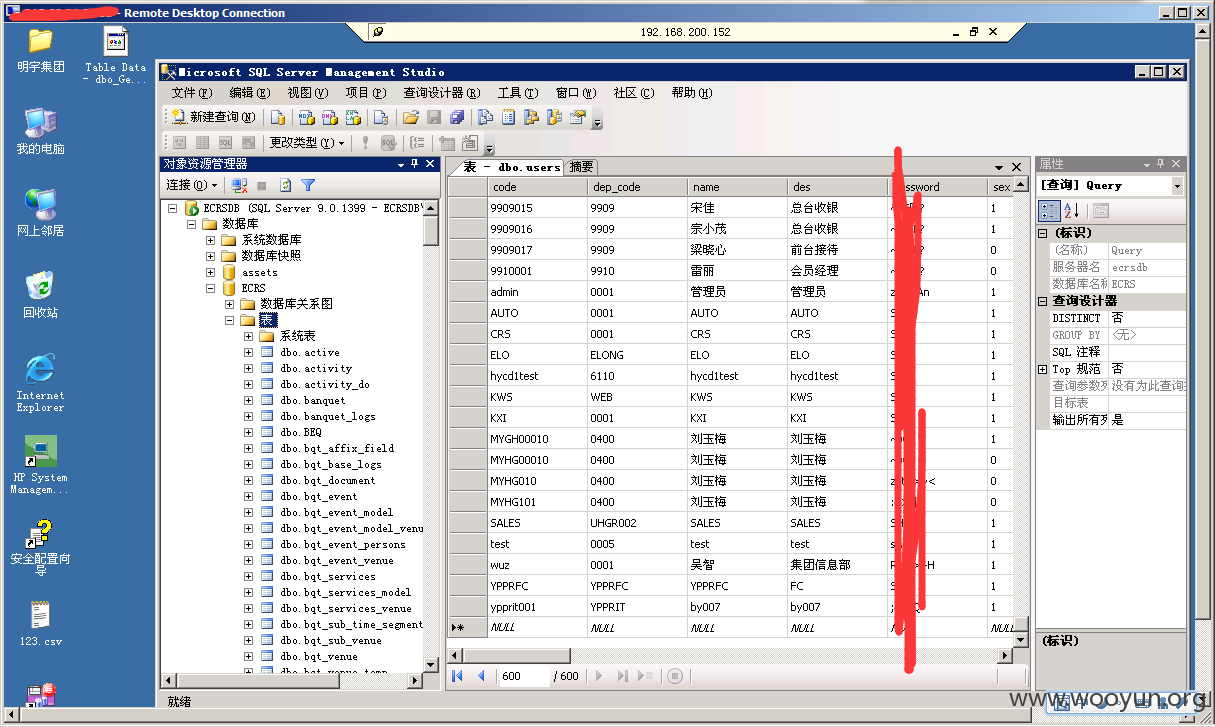

数据库密码CRS252,通过这个密码可以猜想内网一些密码命名规则,192.168.200.252开放8000端口,并对外提供服务,是ecrs系统:

外网访问连接:

http://221.237.157.194:8000/ecrs/

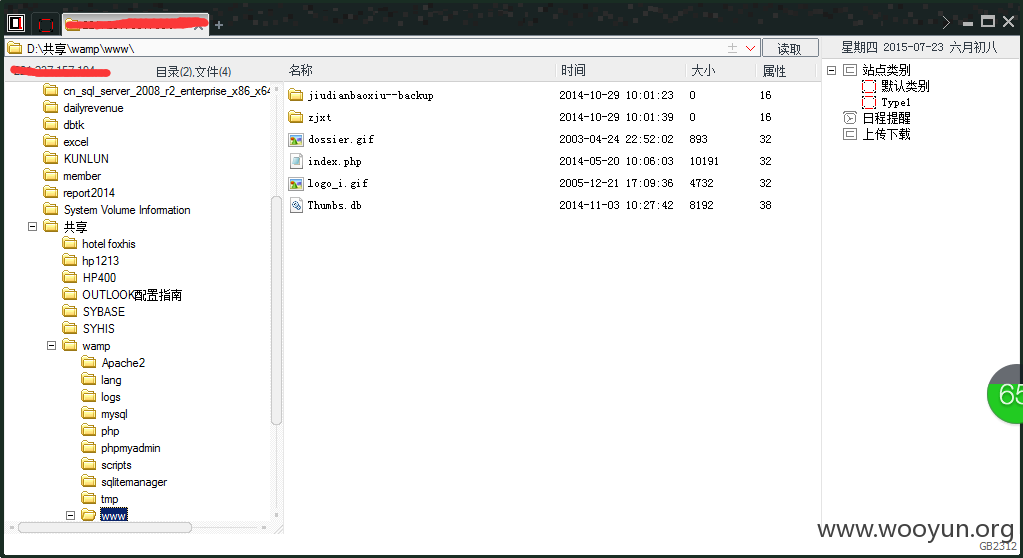

我们直接访问共享磁盘给相应web目录写shell,并在外网用菜刀链接:

这样192.168.200.252成功拿下。

上面说道内网命名规则问题,简单手工尝试了其它服务器,成功猜到192.168.200.152登录密码:

到这里就不继续了,这样的内网相信稍微嗅探一下会沦陷一堆服务器,或者用命名规则生成字典爆破整个段都会有不少收获,因为是简单安全评估就会不再深入了。

漏洞证明:

明宇支持平台后台弱口令:

http://faq.minyoun.com/index.php?admin_main

admin

admin

先登录前台然后打开这个地址登录后台,用户密码相同。

后台页面在资料上传的地方可以上传shell:

直接是system权限:

administrator用户桌面有很多铭感文档,建议在服务器不要存放个人信息类文件:

虽然faq.minyoun.com对应IP开启3389,但显然是网关路由端口映射的其它服务器3389,我们通过端口反弹出来直接登录服务器:

查看运行(CTRL+R)记录,有默认访问共享(\\192.168.200.252\c$),可以成功链接,直接跳转到administrator桌面,可以看到桌面有很多铭感文件:

打开sqlserver企业管理器,有登录192.168.200.252的器记录,并且是记住了sa密码,这里已经连不上数据库,也没法访问3389,不过上面可以建立ipc$,我们先把sa密码从注册表抠出来:

数据库密码CRS252,通过这个密码可以猜想内网一些密码命名规则,192.168.200.252开放8000端口,并对外提供服务,是ecrs系统:

外网访问连接:

http://221.237.157.194:8000/ecrs/

我们直接访问共享磁盘给相应web目录写shell,并在外网用菜刀链接:

这样192.168.200.252成功拿下。

上面说道内网命名规则问题,简单手工尝试了其它服务器,成功猜到192.168.200.152登录密码:

到这里就不继续了,这样的内网相信稍微嗅探一下会沦陷一堆服务器,或者用命名规则生成字典爆破整个段都会有不少收获,因为是简单安全评估就会不再深入了。

修复方案:

1、外围web不要出现弱口令

2、不要把一些铭感信息存放在服务器用户桌面

3、内网各个系统密码不能有太明显的命名规律

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2015-07-28 17:57

厂商回复:

CNVD确认所述漏洞情况,暂未建立与软件生产厂商(或网站管理单位)的直接处置渠道,待认领。

最新状态:

暂无