漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0128209

漏洞标题:南京广电集团淘南京购物网后台存在弱口令(已GETSHELL)

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-07-21 23:37

修复时间:2015-09-07 15:20

公开时间:2015-09-07 15:20

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-21: 细节已通知厂商并且等待厂商处理中

2015-07-24: 厂商已经确认,细节仅向厂商公开

2015-08-03: 细节向核心白帽子及相关领域专家公开

2015-08-13: 细节向普通白帽子公开

2015-08-23: 细节向实习白帽子公开

2015-09-07: 细节向公众公开

简要描述:

一个后台弱口令导致淘南京购物网站的沦陷(已GETSHELL)。

详细说明:

一个后台弱口令导致淘南京购物网站的沦陷(已GETSHELL)。

漏洞证明:

一个后台弱口令导致淘南京购物网站的沦陷(已GETSHELL)

淘南京是南京网上购物平台,以下是淘南京购物网站主页,大概一看网购的种类还是比较齐全,感觉可以试着渗透测试一下,于是就有了下文。

搞了半天也没发现什么注入、上传的地方,苦恼之时,睡一会,开启扫描模式,一觉醒来,发了一个后:www.taonj.com/admin,手工测试了几个弱密码,soga,竟然存在弱密码(test/123456)

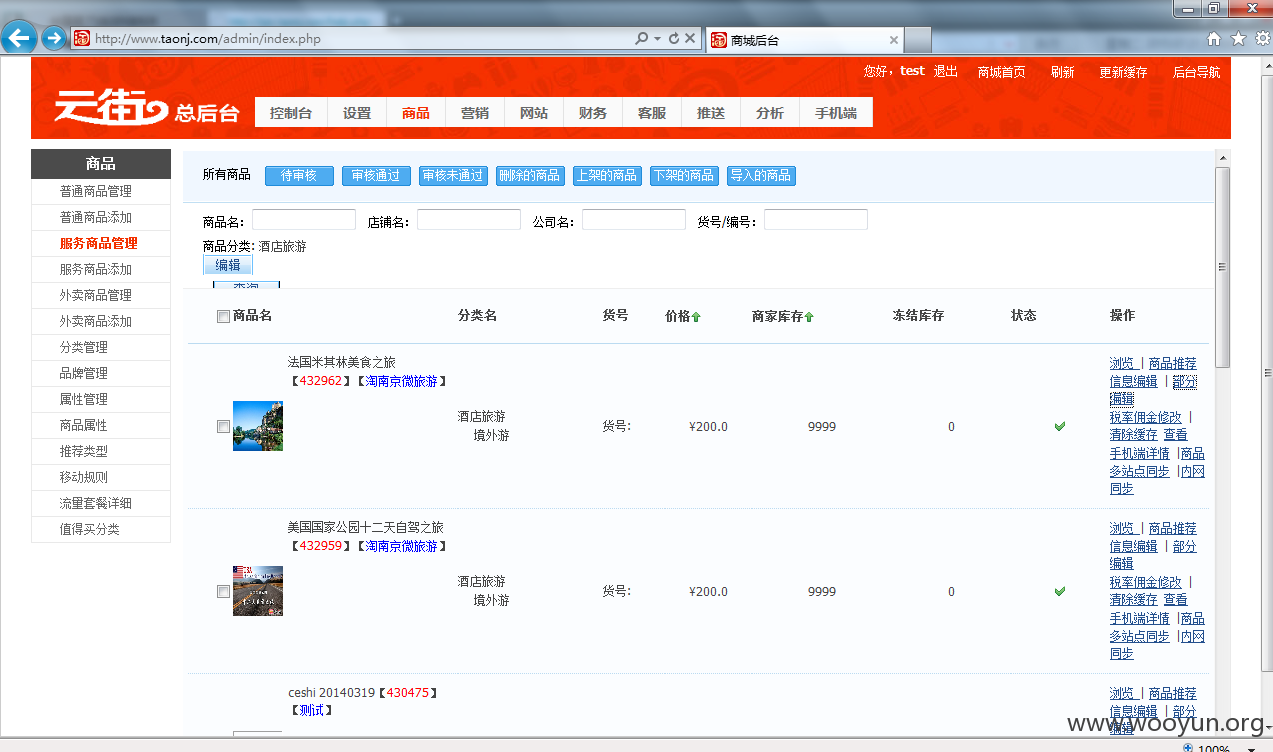

进来了,后台功能很丰富,包括:控制台、设置、商品、营销、网站、财务、客服等10大功能。

这个是商品管理,有编辑功能,那我岂不是可以修改商品的价格,随便买东西了,但是由于自己是test用户,无权操作哦,不着急,等会拿到shell,就可以在管理员表中添加管理员帐户就可以操作了(自己测试了下,就将管理员删除了)

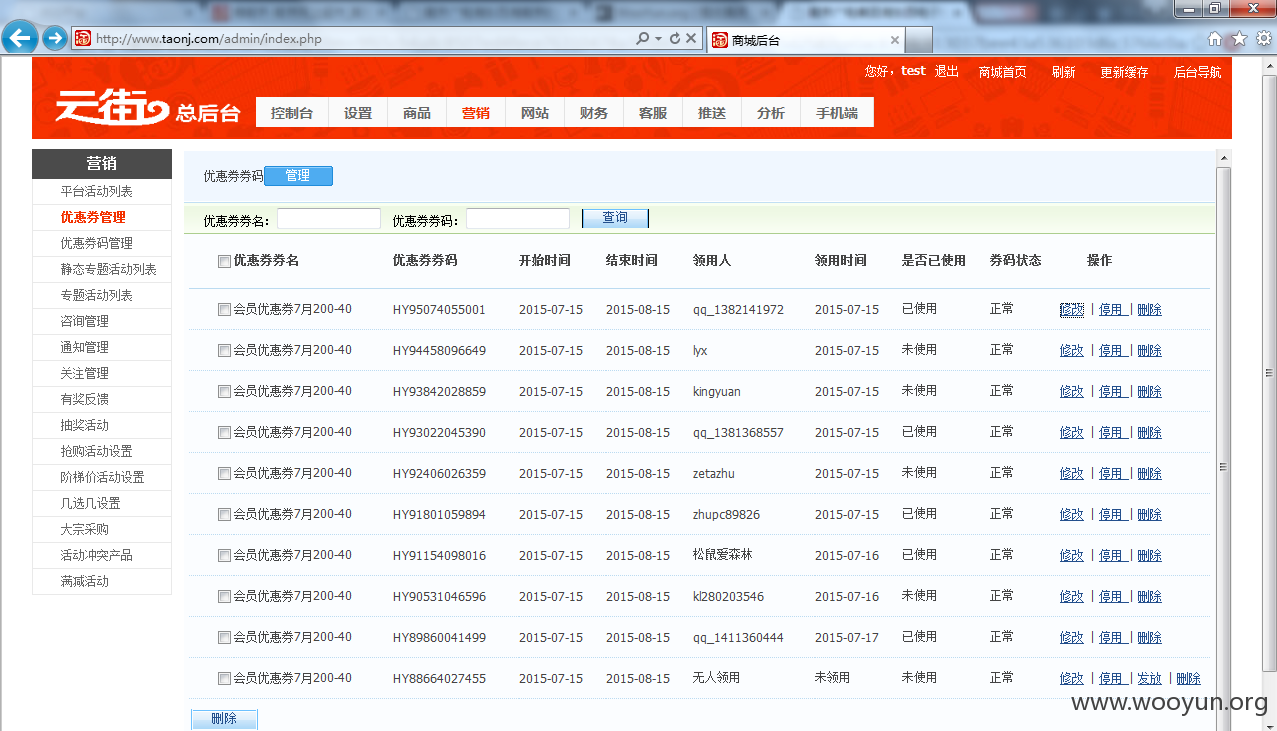

营销页面:

网站管理页面:

招聘管理功能,我是不是可以发个招聘,然后自己去应聘呢,开玩笑嘿嘿。

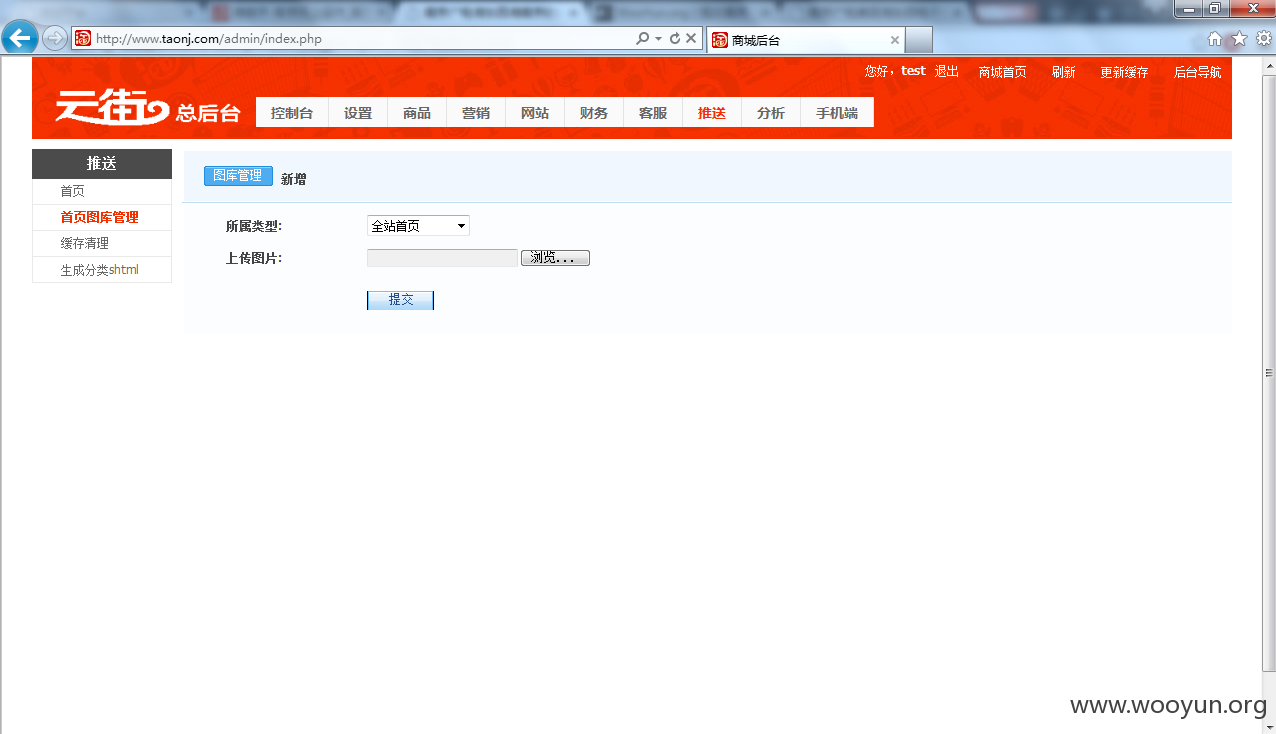

浏览了网站的目录结构后,接下来就拿shell,应经一番折腾,终于找到了一个可以上传shell的页面。

就是这个上传页面,竟然对上传文件的类型不做任何过滤,擦,安全意识太差了,开始我先上传了一个大马,后来将大马删了(感觉不好),于是改为了一句话。

一句话地址:http://pic.taonj.com/help.php,密码:ha3ky0u

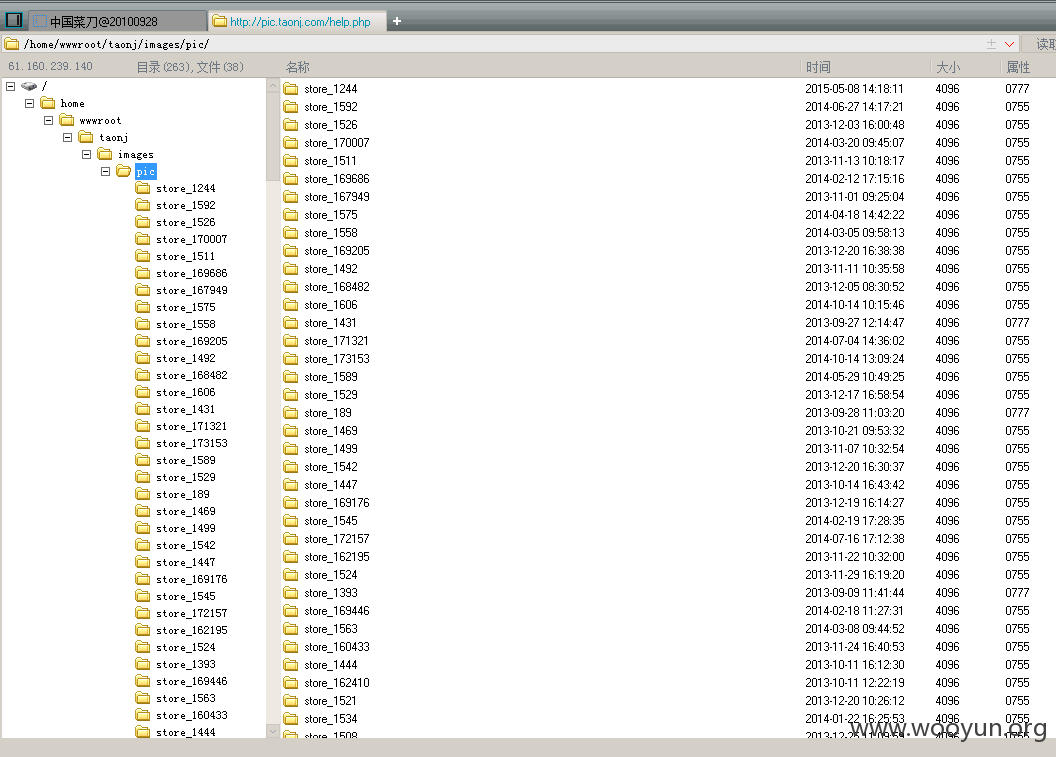

接下来就想着找一下网站的配置文件config.inc.php,因为里面应该会存在数据库信息,你懂得。

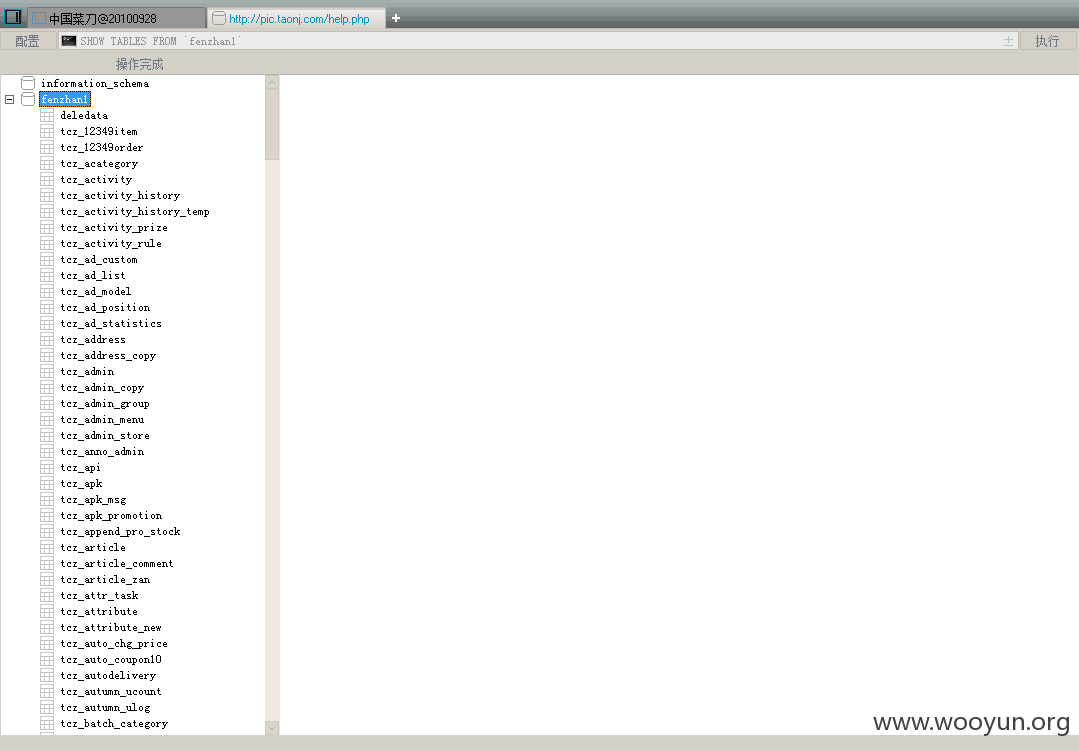

有了数据库的用户名,密码,那么我们就来连接下数据库,一共5个数据库,网站数据都存在fenzhan1数据库中,我就只看了下fenzhan1数据库,fenzhan1数据库包含了100多个表,信息量蛮大的。

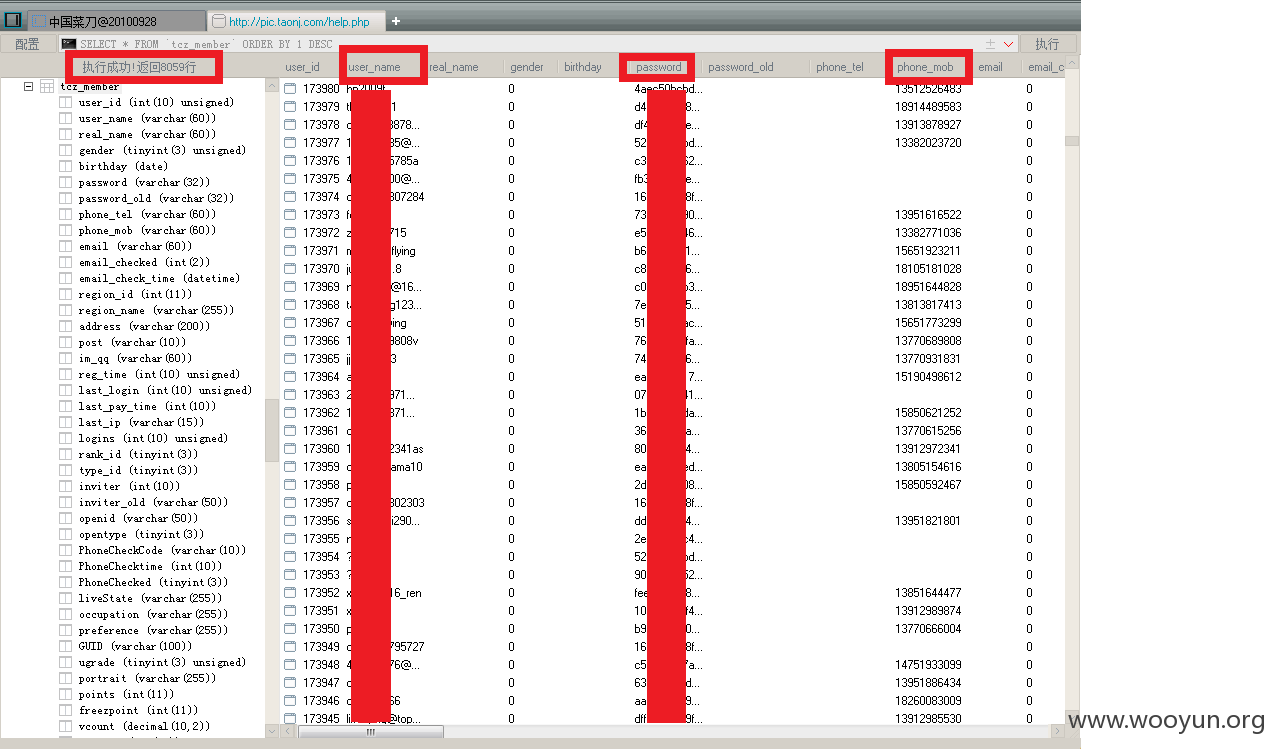

找了下用户表是tcz_member:

包含了user_name、password、phone_mob等用户信息,,执行了以下SQL语句,该表包含8059个用户数据,密码好像是用MD5加密的。

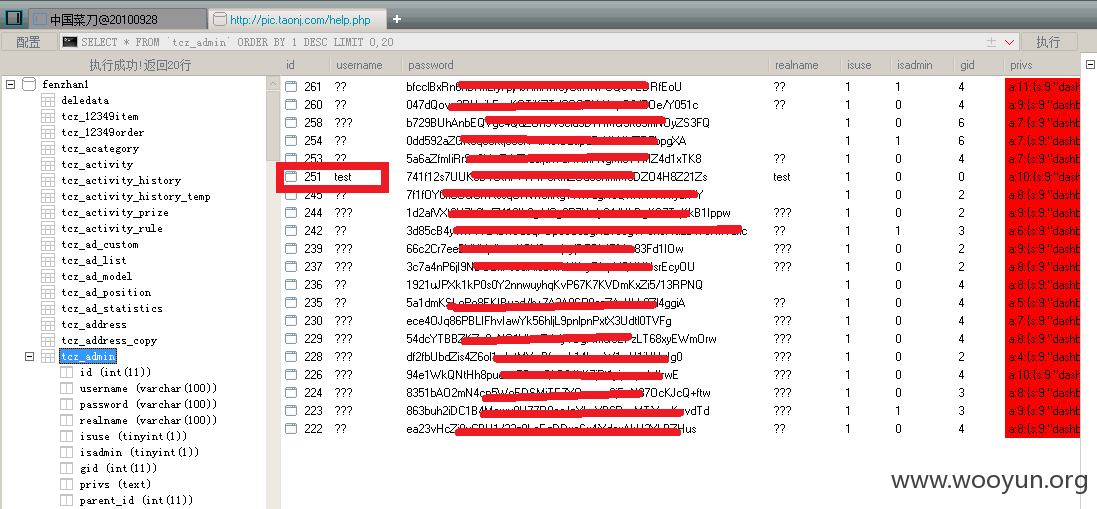

然后再找了找管理员表,原来是tcz_admin,

在这个表中发现了我登录后台的用户test,前面说过由于后台页面的部分功能操作需要管理员权限,例如修改商品价格,test用户没这个权限,但是不用担心,此时很简单的给tcz_admin表中增加一个管理员帐户,密码就为test加密的字符串,因为test的密码是123456。经过测试是可以的(后台删除了添加的管理员帐户),那么后台的所有功能操作权限就都不是问题了。

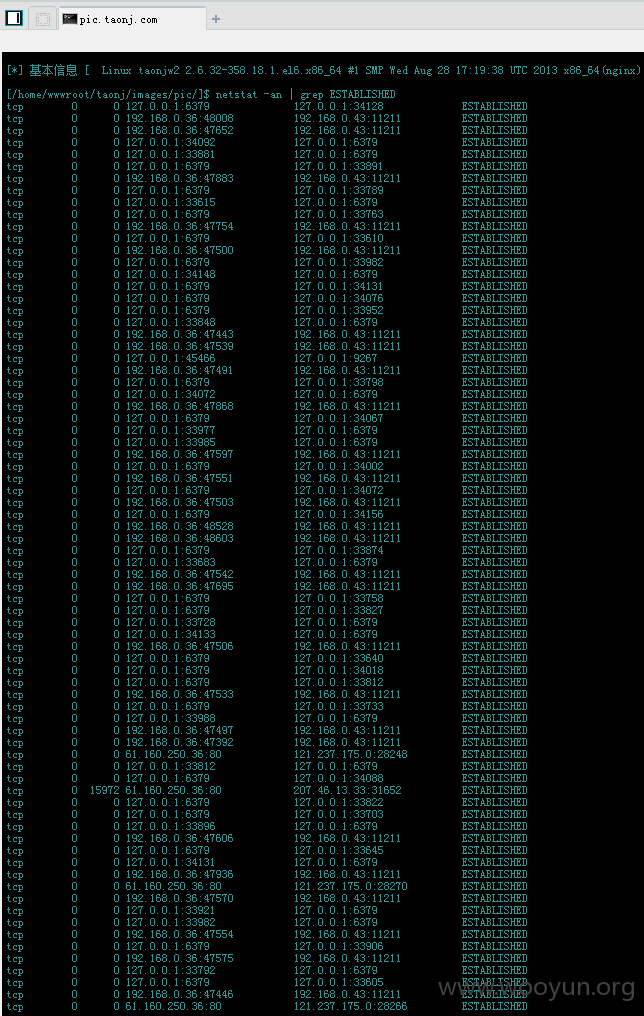

Fenzhan1数据库的表太多了,没一一看,接下里使用菜刀的虚拟终端查看了下服务器开放了那些端口:

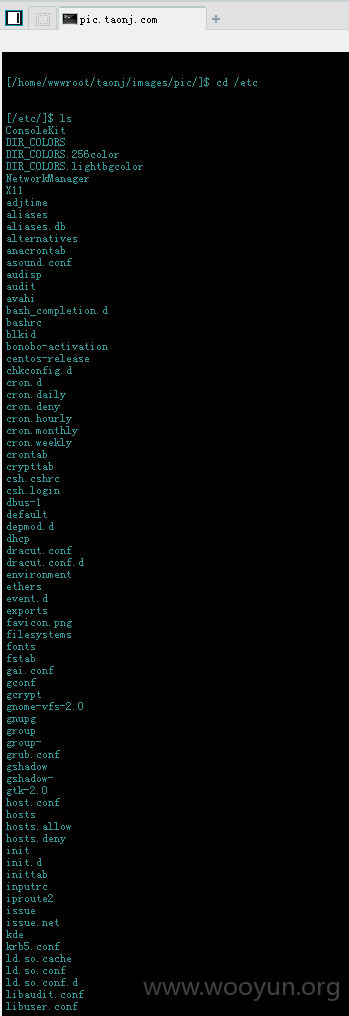

再看了下etc目录

本来还想着看能不能提权成root权限,但是下班时间到了,也太累了,就没搞了。

修复方案:

跪求20个rank,能不能给个淘南京的卡什么的就更好了...

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-07-24 15:19

厂商回复:

CNVD确认并复现所述第一层风险情况,已经转由CNCERT下发给江苏分中心,由其后续协调网站管理单位处置.rank 15

最新状态:

暂无