漏洞概要

关注数(24)

关注此漏洞

漏洞标题:某上市软件公司官网使用的服务器未删除默认部署的有危害的web应用

提交时间:2015-07-20 08:07

修复时间:2015-09-07 14:18

公开时间:2015-09-07 14:18

漏洞类型:系统/服务补丁不及时

危害等级:中

自评Rank:8

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-07-20: 细节已通知厂商并且等待厂商处理中

2015-07-24: 厂商已经确认,细节仅向厂商公开

2015-08-03: 细节向核心白帽子及相关领域专家公开

2015-08-13: 细节向普通白帽子公开

2015-08-23: 细节向实习白帽子公开

2015-09-07: 细节向公众公开

简要描述:

未删除服务器默认部署的web应用。通过该应用,远程攻击者可部署web shell。

详细说明:

官网使用的服务器是JBoss 4.2.0.GA,默认部署的JMXInvokerServlet未删除。

通过代码远程访问该servlet(地址是/invoker/JMXInvokerServlet),可以达到同jmx-console一样的效果。

漏洞证明:

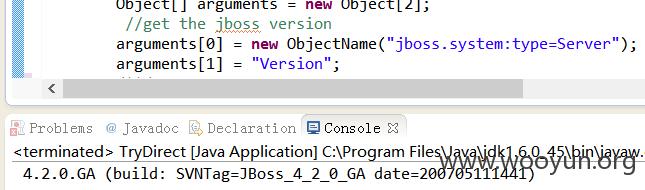

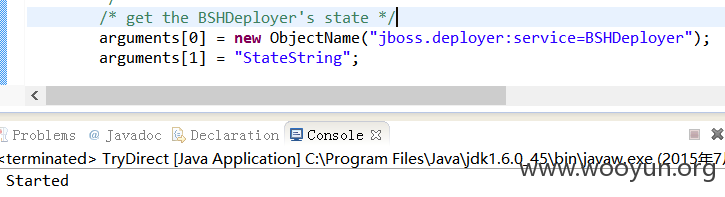

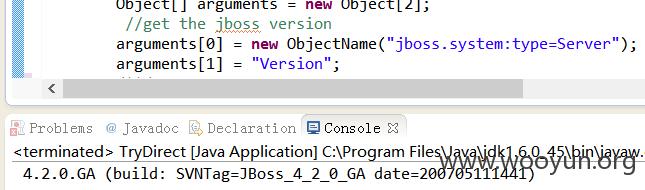

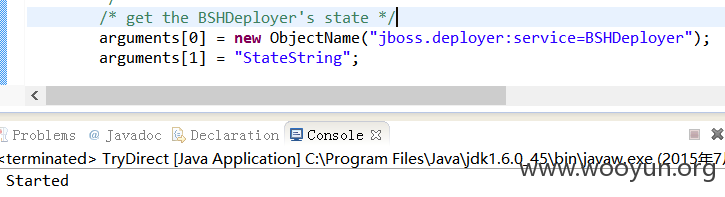

通过该代码可以获取JBoss服务器jmx上MBean的信息,分别获取的是JBoss的版本、BSHDeployer的启用情况和DeploymentScanner的启用情况,DeploymentScanner的addURL问题在很早就曝光过了。

调用MBean的方法同获取信息的方法类似,毕竟访问的都是jmx的MBean服务,在这里就不作示范了。

获取版本信息

获取BSHDeployer的启用情况

修复方案:

将deploy文件夹下的 http-invoker.sar 删掉。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-07-24 14:17

厂商回复:

最新状态:

暂无