漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-098699

漏洞标题:中国知网腾云期刊采编系统通用任意密码重置

相关厂商:中国知网

漏洞作者: zyf_sunny

提交时间:2015-02-28 18:48

修复时间:2015-04-14 18:50

公开时间:2015-04-14 18:50

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-28: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-14: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

通过密码提示问题找回密码时存在逻辑漏洞,所有关键判断都发生在前台,导致可以绕过

详细说明:

jgxb.cbpt.cnki.net

使用该采编系统的期刊杂志很多,拿河南理工大学学报(自然科学版)举例:

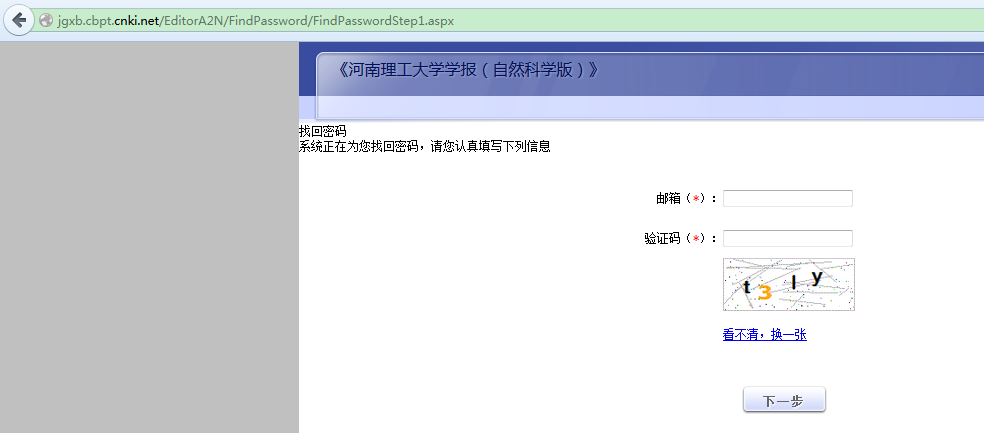

1、进行采编系统,点击忘记密码

这里只要是注册过的邮箱账号都可以修改,而在该期刊上发表过论文的作者的邮箱信息又很容易找到

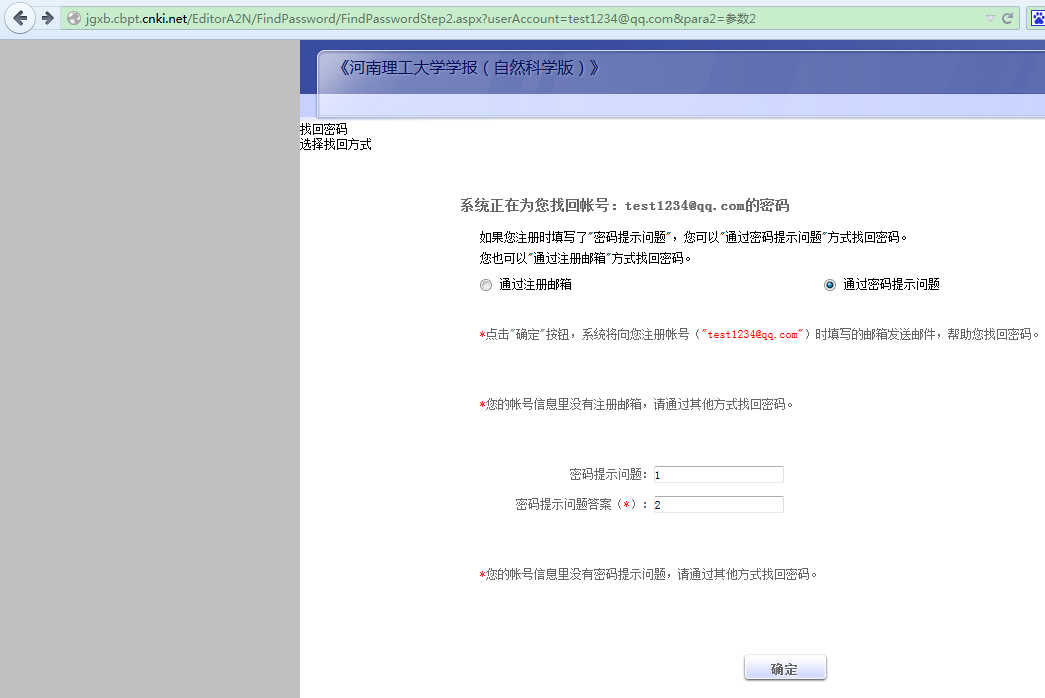

2、选择使用提示问题找回,这里先将就隐藏html元素的都显示出来

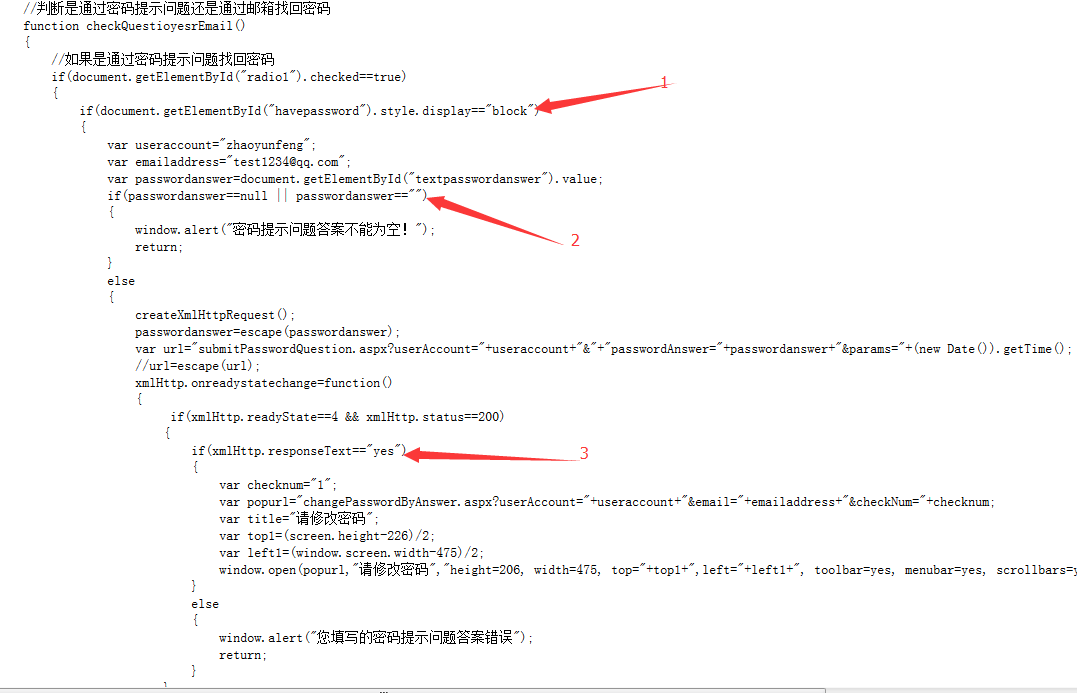

3、观察页面中的js代码 发现通过问题找回有三处验证,但却都是可有可无的判断,通过更改html元素可以绕过这些判断,使得即使没有设置过密保问题也可以发送验证,第三处验证为返回ajax值验证,发现输入任意问题和答案后返回no

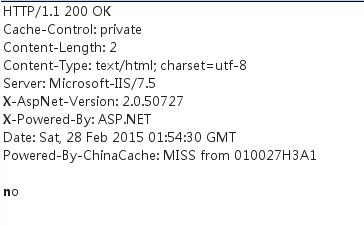

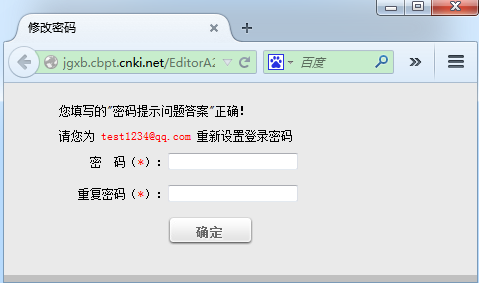

4、用burp suite修改返回值为yes,成功绕过前端验证

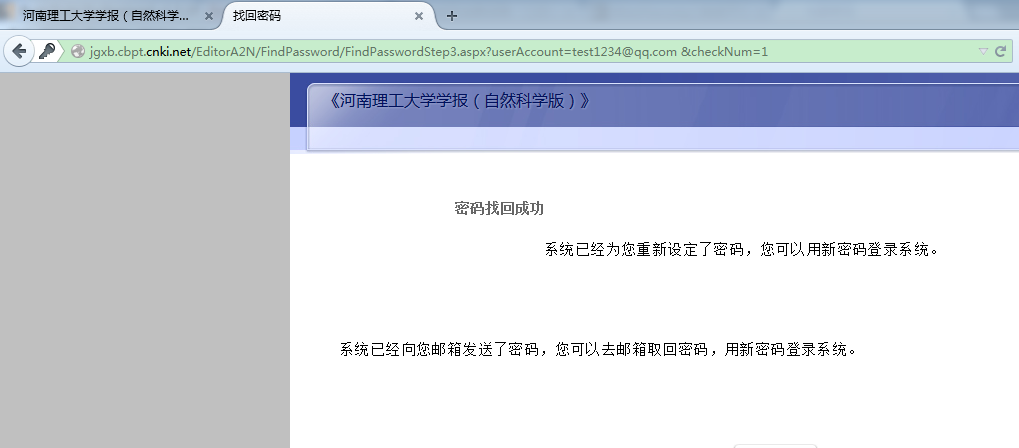

5、成功修改密码

漏洞证明:

已详细证明

修复方案:

不要前端验证

版权声明:转载请注明来源 zyf_sunny@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝