漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0127391

漏洞标题:广东某市级移动接口再探短信轰炸

相关厂商:中国移动

漏洞作者: 毛利小五郎

提交时间:2015-07-19 22:24

修复时间:2015-09-07 05:28

公开时间:2015-09-07 05:28

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-19: 细节已通知厂商并且等待厂商处理中

2015-07-24: 厂商已经确认,细节仅向厂商公开

2015-08-03: 细节向核心白帽子及相关领域专家公开

2015-08-13: 细节向普通白帽子公开

2015-08-23: 细节向实习白帽子公开

2015-09-07: 细节向公众公开

简要描述:

一年前,生活老师没收了我的手机,

现在毕业了(还没换还我。。。)

报复的时候来了,啊哈哈哈哈

详细说明:

就这样,我在乌云上搜索了 “短信轰炸”

搜到了 WooYun: 广东某市级移动接口未限制导致短信轰炸

回复是:CNVD未直接复现,复现所述情况似乎需要本地号码,已经转由CNCERT直接转报给中国移动集团公司,由其后续协调分公司处置。

看来是处理过的呀。

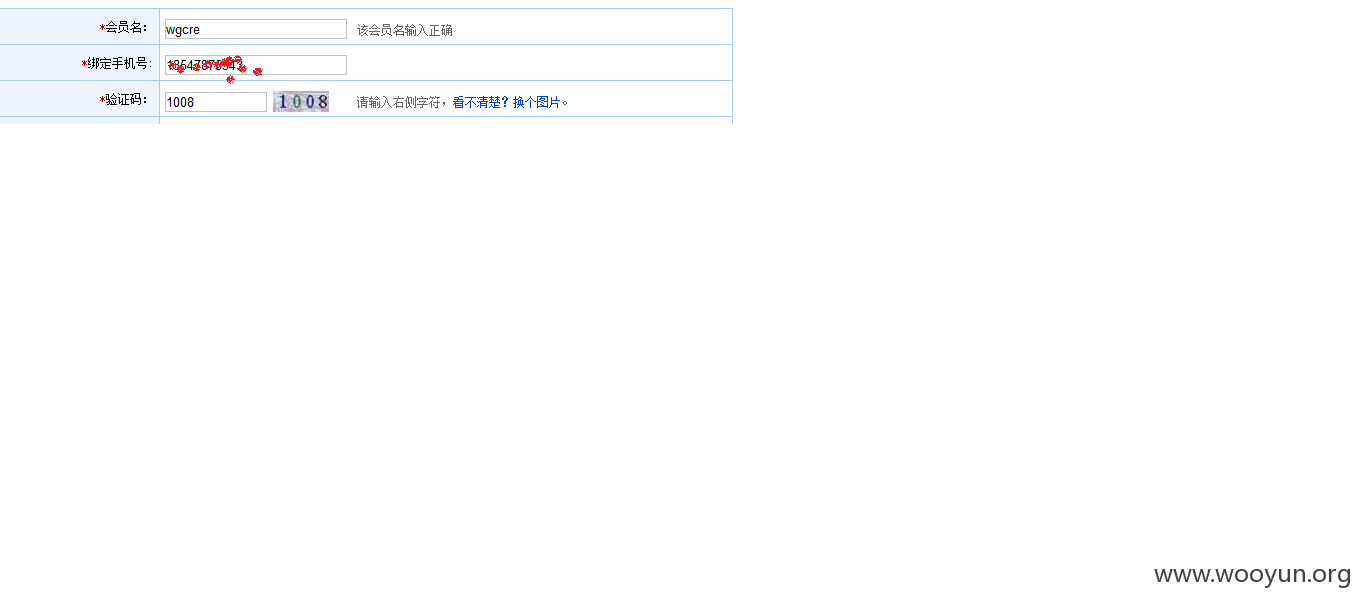

我进去看了看,管理员也的确加了验证码

那又怎么样!继续抓包!

最后发现,这个验证码只要输对了一次,就不过期

漏洞证明:

修复方案:

1,一次性验证码

2,在服务端进行发送限制

版权声明:转载请注明来源 毛利小五郎@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-07-24 05:27

厂商回复:

CNVD确认并复现所述情况(由广东分中心确认),已经转由CNCERT下发给广东分中心,由其后续协调网站管理单位处置.在上次评分基础上进行评估,感谢白帽子的持续跟踪.rank 10

最新状态:

暂无