漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0127246

漏洞标题:金融安全1#多个内网系统沦陷#工银瑞信基金某系统漏洞

相关厂商:工银瑞信基金管理有限公司

漏洞作者: system_gov

提交时间:2015-07-16 21:08

修复时间:2015-08-30 23:18

公开时间:2015-08-30 23:18

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-16: 细节已通知厂商并且等待厂商处理中

2015-07-16: 厂商已经确认,细节仅向厂商公开

2015-07-26: 细节向核心白帽子及相关领域专家公开

2015-08-05: 细节向普通白帽子公开

2015-08-15: 细节向实习白帽子公开

2015-08-30: 细节向公众公开

简要描述:

第一次来乌云交作业...

过来串门...

详细说明:

1.前话:

在一次其他厂商的安全检测中,通过C段扫描意外发现这枚IP:219.143.245.149

使用的weblogic中间件,默认端口

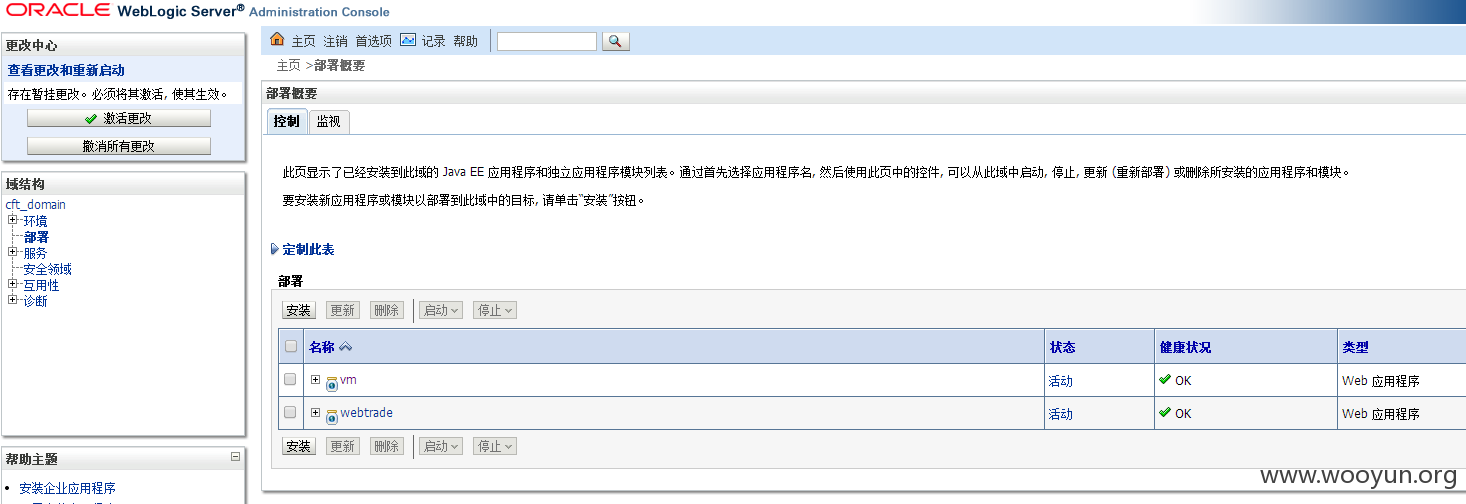

访问 http://219.143.245.149:7001/vm 接口参数测试

访问 http://219.143.245.149:7001/webtrade 当然是403 因为后面shell进去后发现这是一枚API接口调用程序

2. shell:

以常规方式上传.war文件进行部署,并没有成功,出现了无权限的错误信息...以为是没存在upload上传目录,果断修改部署路径 再次上传依旧发现权限错误

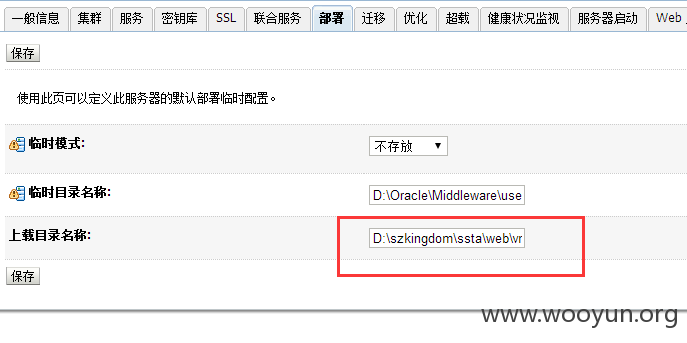

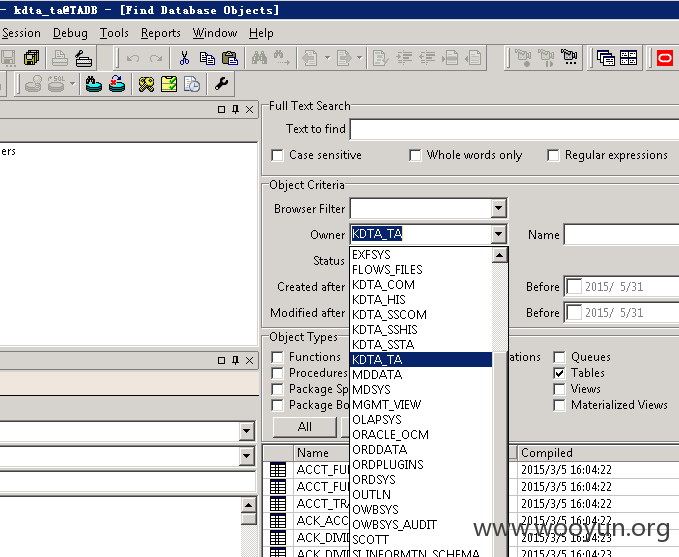

看来得启用非常规手段了,查看其VM程序的部署路径为: 看下图

程序保存在这个目录...也就是说我只要上传一枚.jsp文件即可 看下图

依旧利用部署程序的那个上传点..上传文件即可

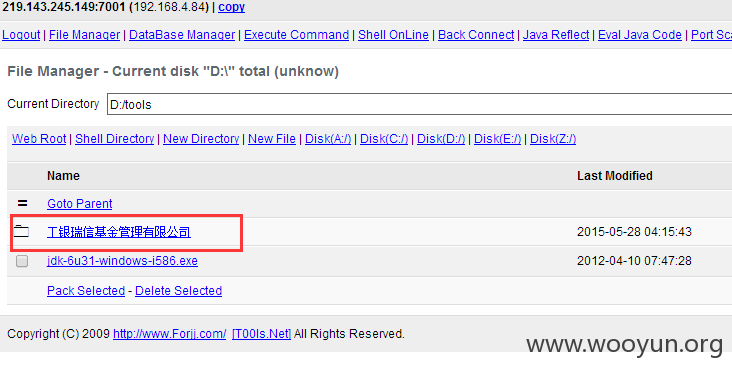

顺利获取shell:

http://219.143.245.149:7001/vm/jmxroot.jsp 密码:360butian

(题外话...长期补天混习惯了,密码都懒得修改了)

截图看权限

3. 还得确定厂商才行...

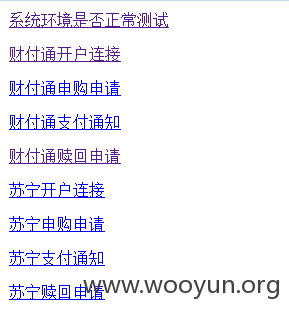

开始了一段漫长的时间查找...过程中发现了很多敏感数据信息..什么支付接口..交易日志文件==

直到发现了这...

但光是一个文件夹名字并不能确定...于是查询其官方站点 IP 没在一个网段...或许启用了啥CDN吧...

无果...继续翻查文件 没任何确切信息能够证明是该厂商...

使出奇招...访问同网段的相近IP...工银瑞信VPN 再结合之前的文件夹名称

已挖了这么多金融系统漏洞经验确定为该厂商...不信去问厂商...

https://219.143.245.152/

4. 确定厂商后...查找相关数据库信息的文件

此处通过shell分析了大量文件..发现其中一些连接是废弃的 甚至测试系统的都不是

暂时搁置...准备提权服务器

5. 提权服务器

由于之前看到的是administrator权限 顺利添加账号 进入服务器

先看看有什么文件信息

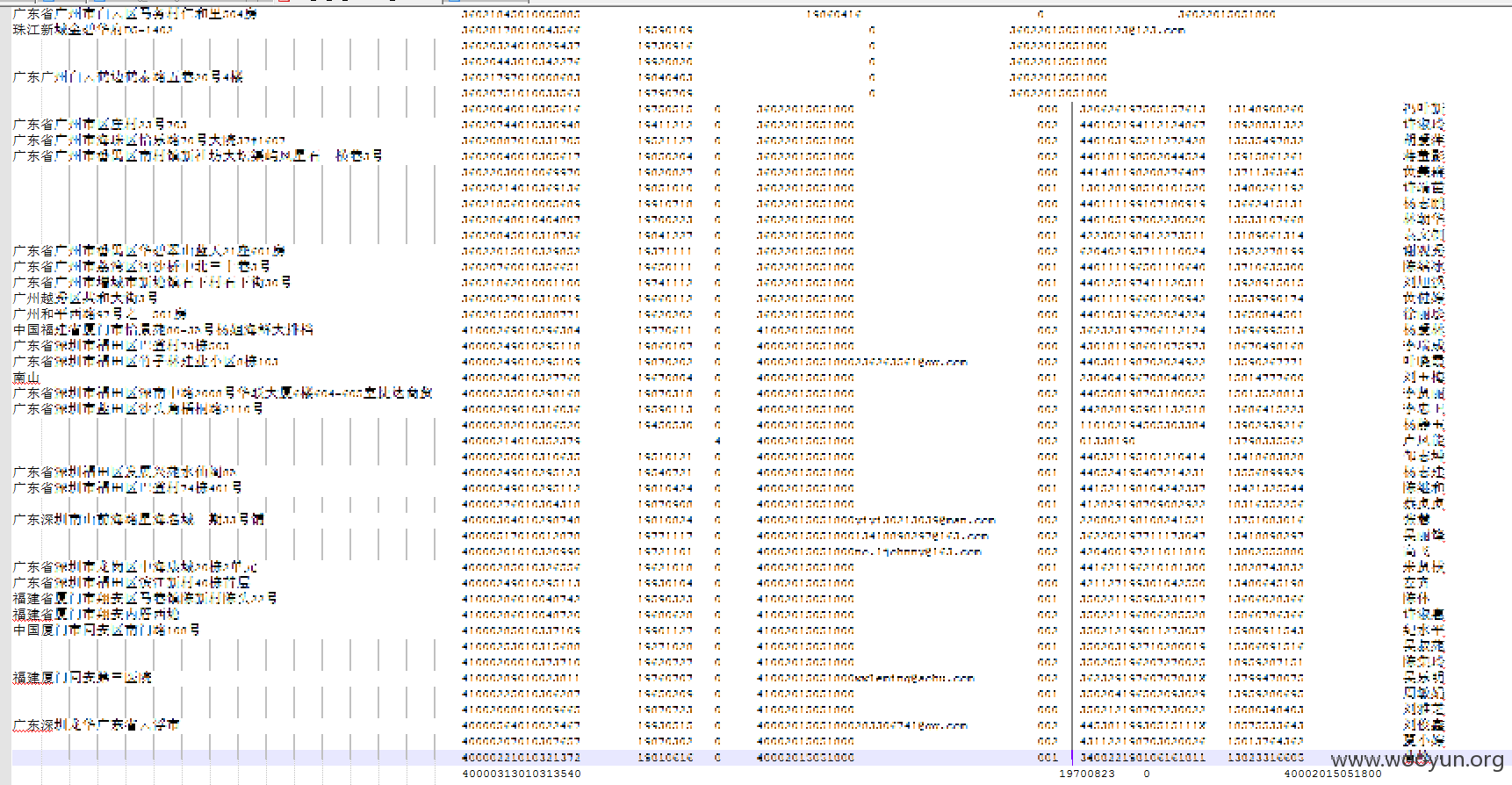

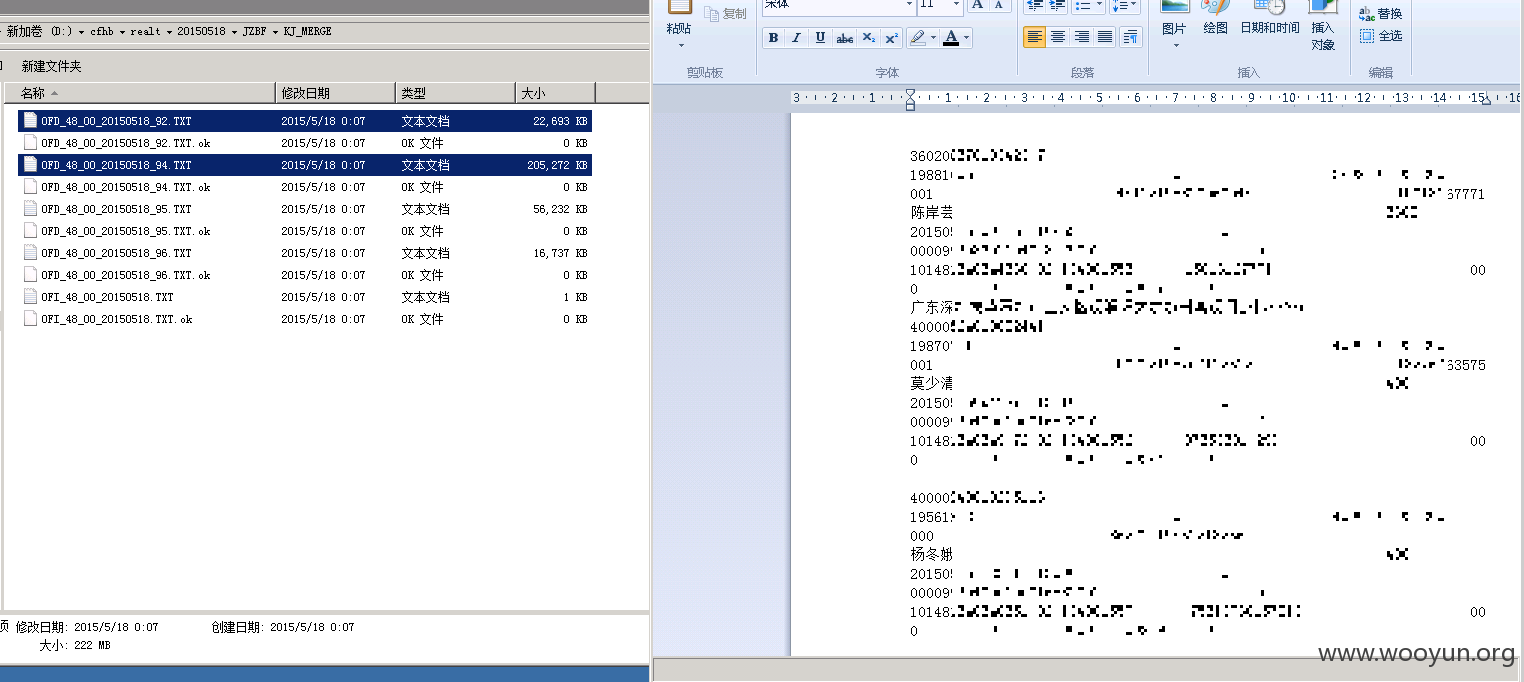

5.1 一大波日志文件...下载了一份看看,服务器太慢 是从oracle中导出的部分数据吧

个人详细信息泄露...基金账号..地址..证件..电话==

还请记得打上马赛克

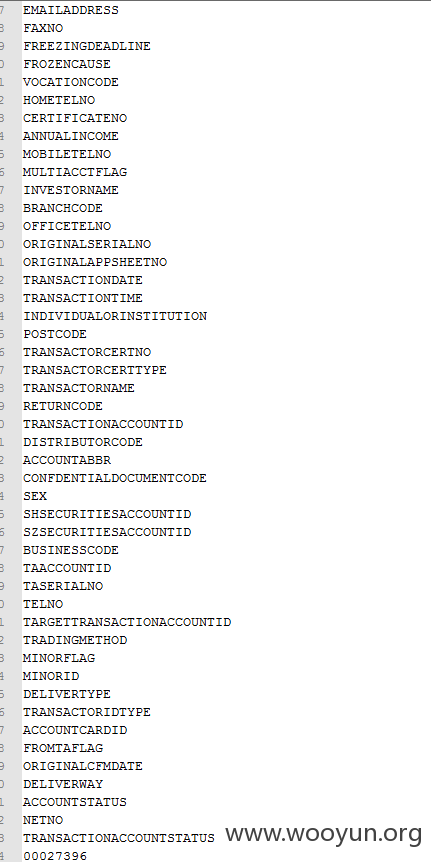

数据表格式...从命名就能看出字段意思了

一些交易请求 确认信息...恒生客服系统来的数据

HS:恒生电子

fundinfo:基金信息...其中基金代码..名称之类的

AccoRequest: 交易请求类信息

Confirm..:确认详细信息..订单编号 时间之类的

不要问我为什么...因为本屌丝英语差不多4级以上 从其他金融系统学来的经验

5.2

从管理员桌面文件入手...

发现一枚数据库信息 事后证明 只是一份测试库 并无实际敏感数据

还是截图证明下吧

5.3 尝试进入管理员账户

query user 看了下管理员的时间...好几天没登陆系统了

大白天的可以放心上去瞧瞧

天公不作美...趋势杀毒网络版 有密码...mimikatz没法用了 可爱的阿D扫描工具也没法用...同时也验证了之前部署war文件权限错误问题,原来是被杀了

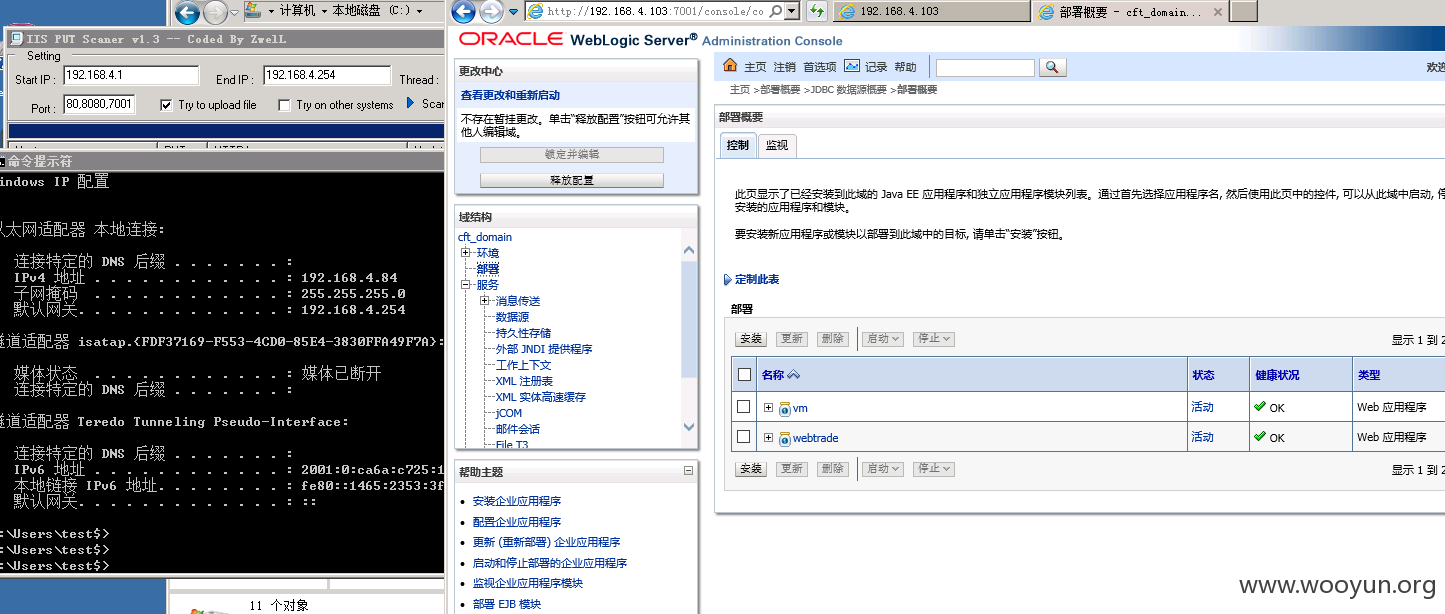

上一个其他扫描工具IISputscan吧

既然外网都能有weblogic弱口令...内网估计好不到哪去

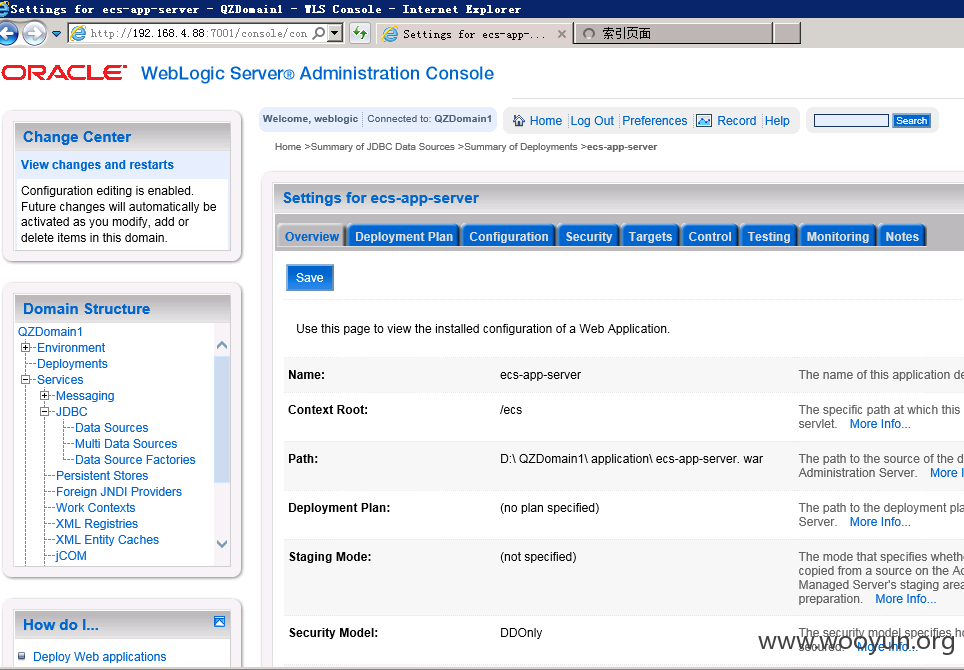

5.3.1 IP:4.88一枚

通过web访问...发现又是一枚银行接口的测试系统

此服务器已GG

5.3.2 IP:4.103

又是一枚和外网系统一样的银行测试的系统

此服务器已GG

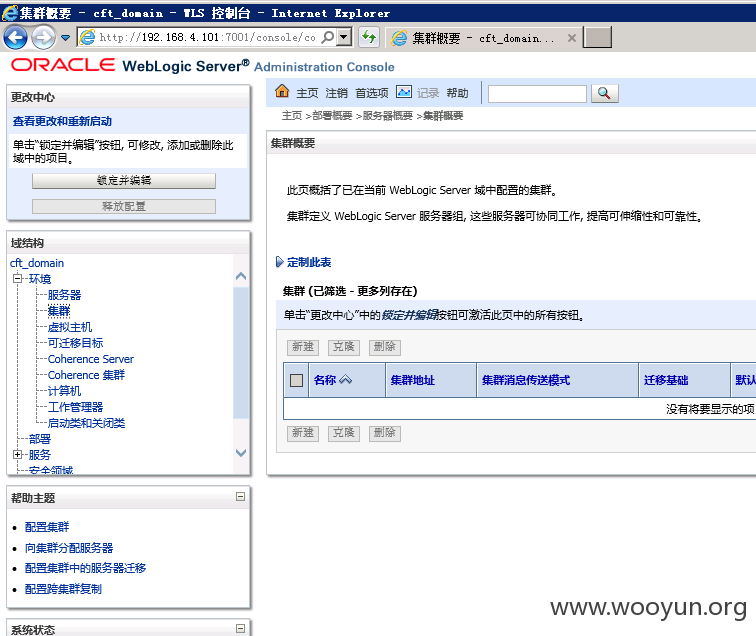

5.3.3 IP:4.101 同上所述

特意查看了集群设置...并没有发现相关集群服务

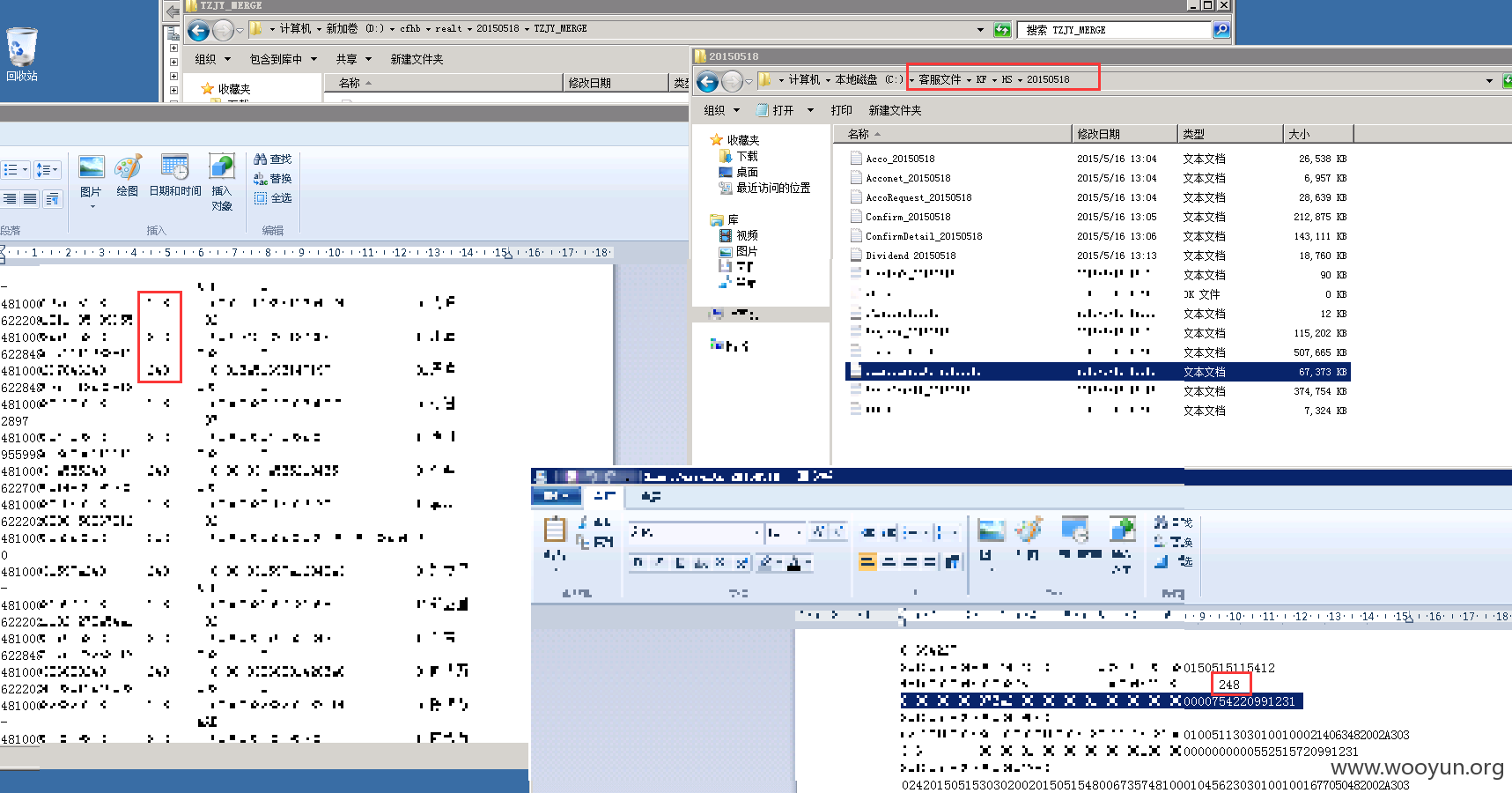

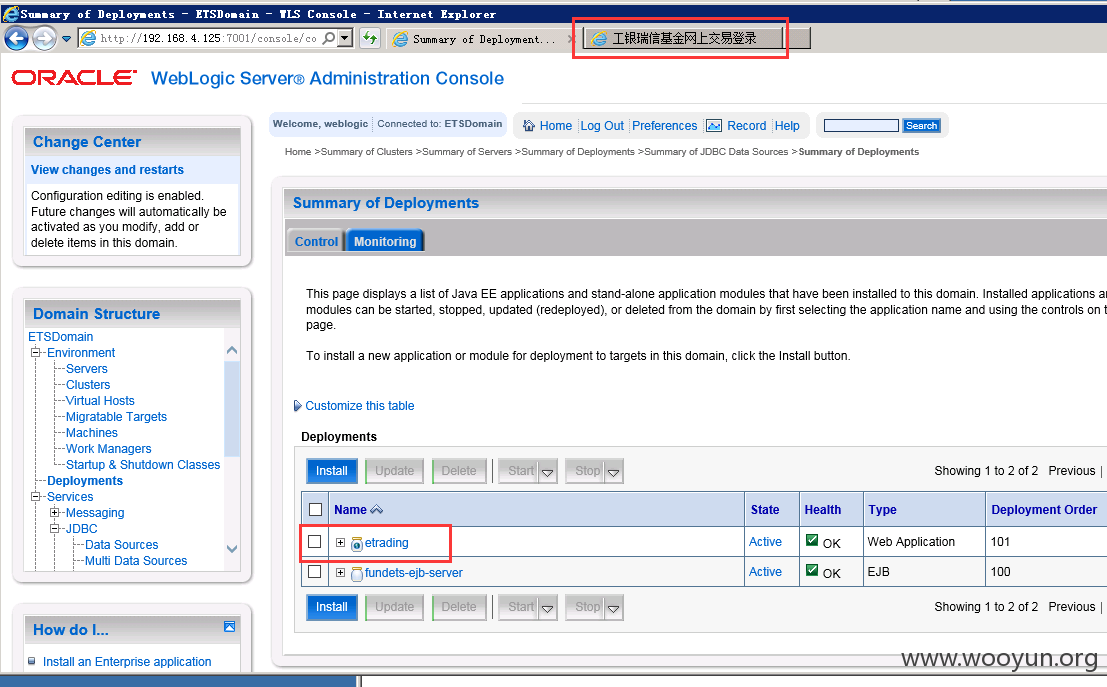

5.3.4 IP 4.125 同上,不过这台貌似看到了etrade 交易系统

有交易系统的自然不能放过...肯定是会有数据库服务的

bingo

今天诸事不顺...碰到了趋势这个鬼,被杀的片甲不留

数据库信息:

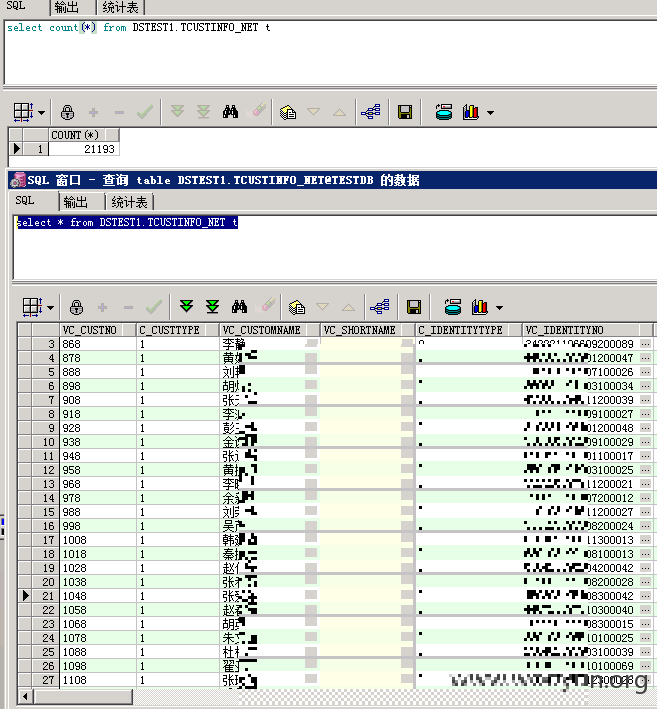

从命名来看...测试库? 依旧不能放过任何信息 进去看看有没有测试数据

由于杀软原因没能进入到此服务器,只传了一枚文件管理的shell

从提权的服务器ping 数据库IP 正常 那就在本机上编辑oracle侦听文件进行连接吧

从测试数据库中侧漏了2.1W枚个人信息

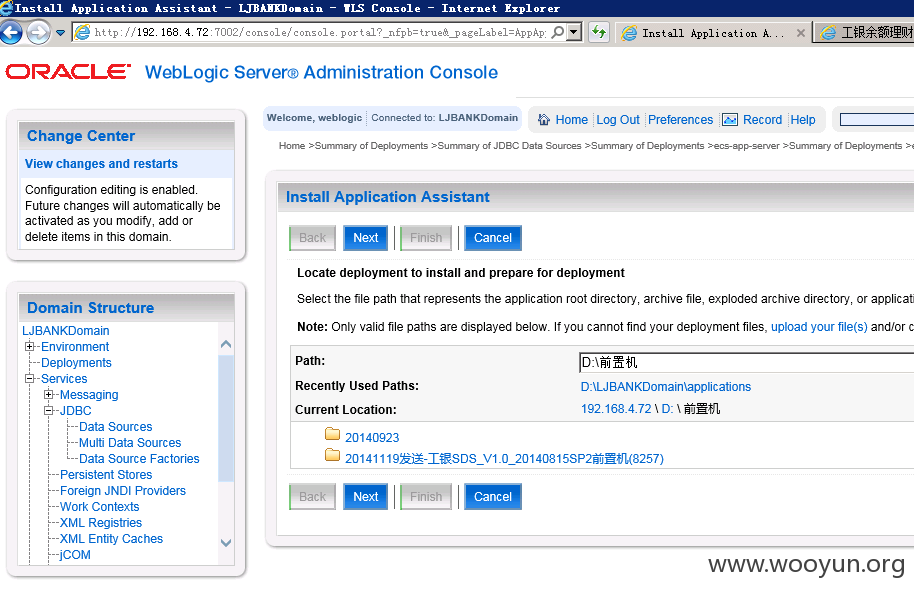

5.3.5 IP:4.72:7002端口

总结:

1. 运气不行...有强劲杀软

2. 所到之处尽是测试系统

3. 本次侧漏数据为2.1W条+OFD库导出的文件(具体多少没输过)

危害总结:

1. 服务器不应随意存放相关日志文件及其他敏感信息文件

2. 尽管是测试系统,也应当做正式系统来对待,不然就算是测试数据文件分分钟都可以干掉所有文件

3. 从网络安全方面讲,接入层网络安全配置不够严格,可进行网关欺骗来进行嗅探内网数据包

4. 严格控制对外业务的端口开放,不能把大门开着...又不是北京欢迎您...

5. 从测试数据库来看,账号权限设置不到位,可跨账号查询数据

检测到此为止...无修改/删除/窃取 任何信息文件 以上截图只为证明漏洞存在使用

漏洞证明:

修复方案:

管理员看着办...

版权声明:转载请注明来源 system_gov@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-07-16 23:16

厂商回复:

感谢system_gov,漏洞的产生是由于测试环境管理员未遵守配置基线,网络管理员在开放防火墙时未限制源地址导致。

我们将紧急修补该漏洞,进一步提高运维水平。

最新状态:

暂无