漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-020032

漏洞标题:OPPO修改任意帐号密码

相关厂商:广东欧珀移动通讯有限公司

漏洞作者: 猪哥靓

提交时间:2013-03-14 11:18

修复时间:2013-04-28 11:19

公开时间:2013-04-28 11:19

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-03-14: 细节已通知厂商并且等待厂商处理中

2013-03-15: 厂商已经确认,细节仅向厂商公开

2013-03-25: 细节向核心白帽子及相关领域专家公开

2013-04-04: 细节向普通白帽子公开

2013-04-14: 细节向实习白帽子公开

2013-04-28: 细节向公众公开

简要描述:

看到这个http://www.wooyun.org/bugs/wooyun-2013-019649说官方已经修改,但是没看到这条漏洞的细节,不知道具体情况是咋样的。

我只好顺手一抖,你的密码弄到手。

详细说明:

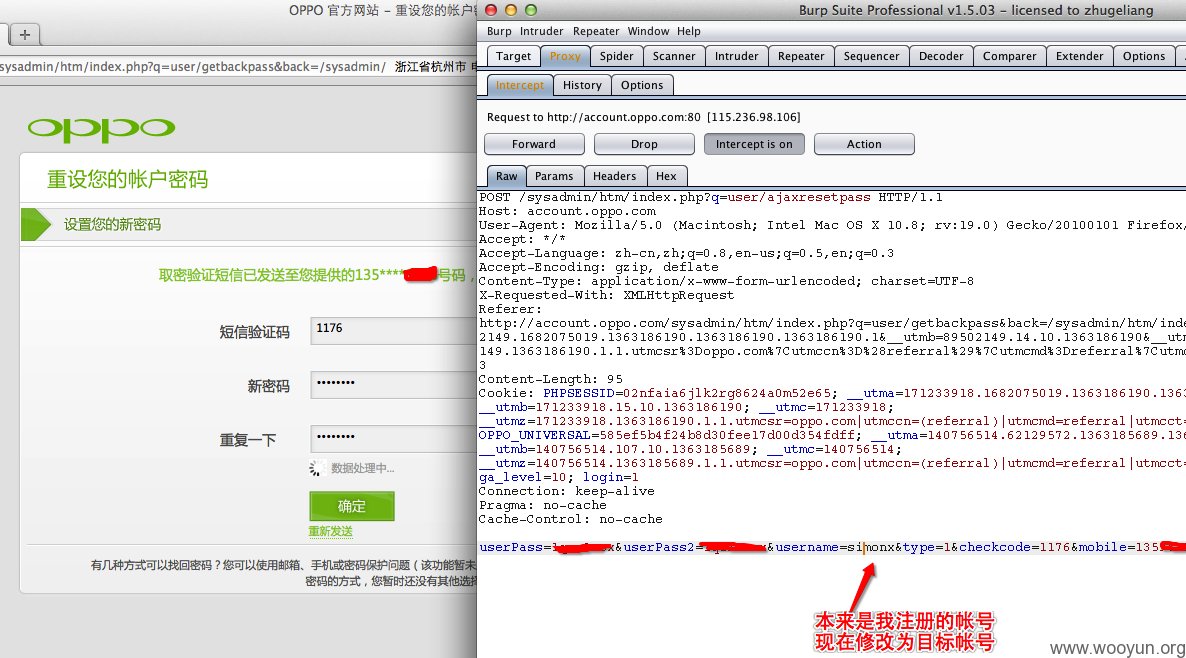

1、自己注册一个帐号并绑定手机激活

2、退出注册帐户使用找回密码功能

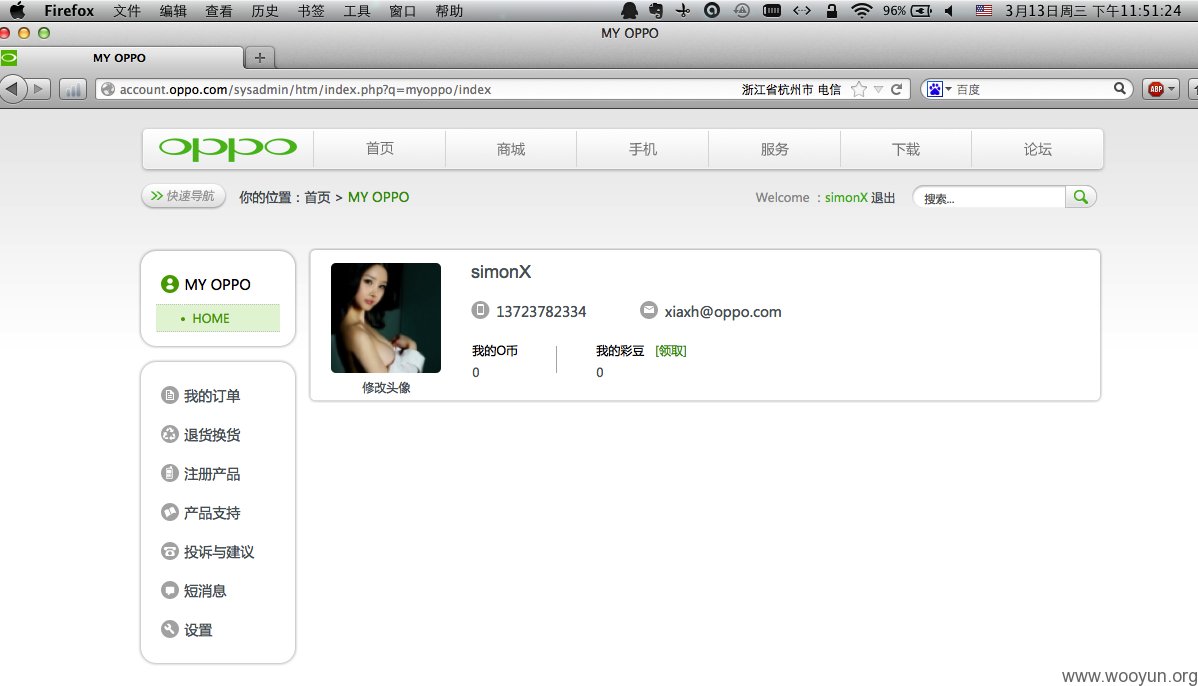

3、正常都填写注册时的帐号,注册的手机将会收到验证码,填入验证码和新密码提交,这时候使用数据抓包软件进行抓包,将数据包中username修改为目标帐户或任意帐户即可,post上去后就可以使用自己设置的密码登陆其目标帐户

另外一点:忘记密码功能还可泄漏用户信息,填入需要找回密码的帐户后抓包在返回包中可以看到用户的注册邮箱与手机号码,无码的!

漏洞证明:

修复方案:

看了程序员黄历好像今天不宜修复bug。

版权声明:转载请注明来源 猪哥靓@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2013-03-15 10:33

厂商回复:

非常感谢猪哥大牛,这个跟之前提交的漏洞有差异,也非常严重!我们立即做调整

最新状态:

暂无