漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0125317

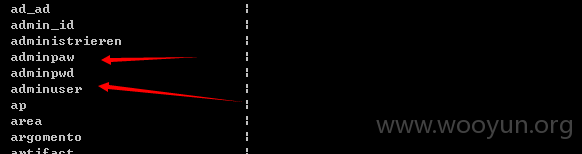

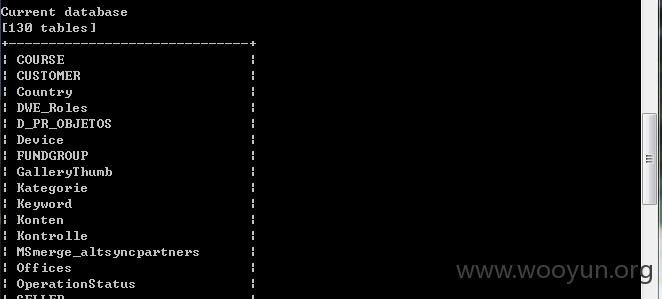

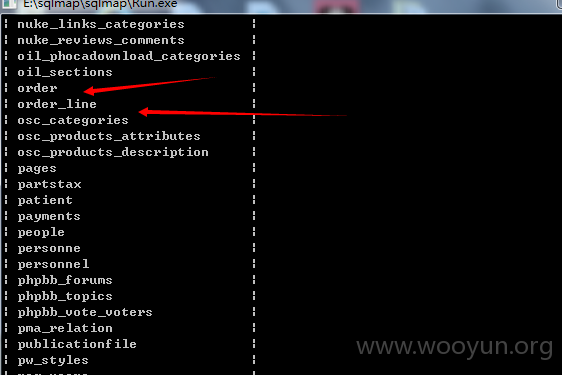

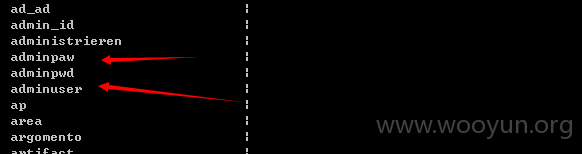

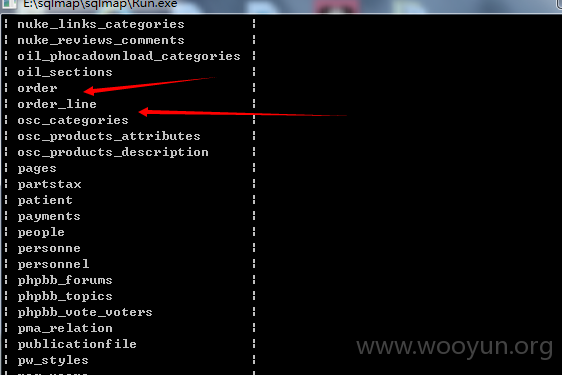

漏洞标题:合生元全国通用型分销平台post注入漏洞/泄露大量商户信息/大量订单/大量内部文件

相关厂商:广州市合生元生物制品有限公司

漏洞作者: 牛 小 帅

提交时间:2015-07-08 10:34

修复时间:2015-08-22 11:30

公开时间:2015-08-22 11:30

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-08: 细节已通知厂商并且等待厂商处理中

2015-07-08: 厂商已经确认,细节仅向厂商公开

2015-07-18: 细节向核心白帽子及相关领域专家公开

2015-07-28: 细节向普通白帽子公开

2015-08-07: 细节向实习白帽子公开

2015-08-22: 细节向公众公开

简要描述:

小帅,求$求雷劈

详细说明:

漏洞证明:

修复方案:

你们懂

版权声明:转载请注明来源 牛 小 帅@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-07-08 11:29

厂商回复:

非常感谢 路人甲 对我公司系统安全的贡献,我们非常重视你发现的漏洞,我们正在进行积极的补救。

最新状态:

2015-07-08:非常抱歉。非常感谢 牛小帅 ,由于开的窗口过多,我手误写错了你的名字,我们非常重视你发现的漏洞,也在积极的补救,谢谢。

2015-08-06:漏洞已修复,感谢牛小帅的贡献。请勿公开,谢谢。

![71SP`18S`9T5A@6]JQ}HQSW.png](http://wimg.zone.ci/upload/201507/081019569452bca5e697258466d1399725789894.png)

![`1I)JK]P3EFGQ~8QA9U(068.png](http://wimg.zone.ci/upload/201507/081022274db1b670ff8d8a30e33e977e4aa7818d.png)

![71SP`18S`9T5A@6]JQ}HQSW.png](http://wimg.zone.ci/upload/201507/081024154cb8713cc68450ff0fe792eedfd29790.png)

![`1I)JK]P3EFGQ~8QA9U(068.png](http://wimg.zone.ci/upload/201507/081024368ff43c1c89d09dc14dfdc15766247313.png)