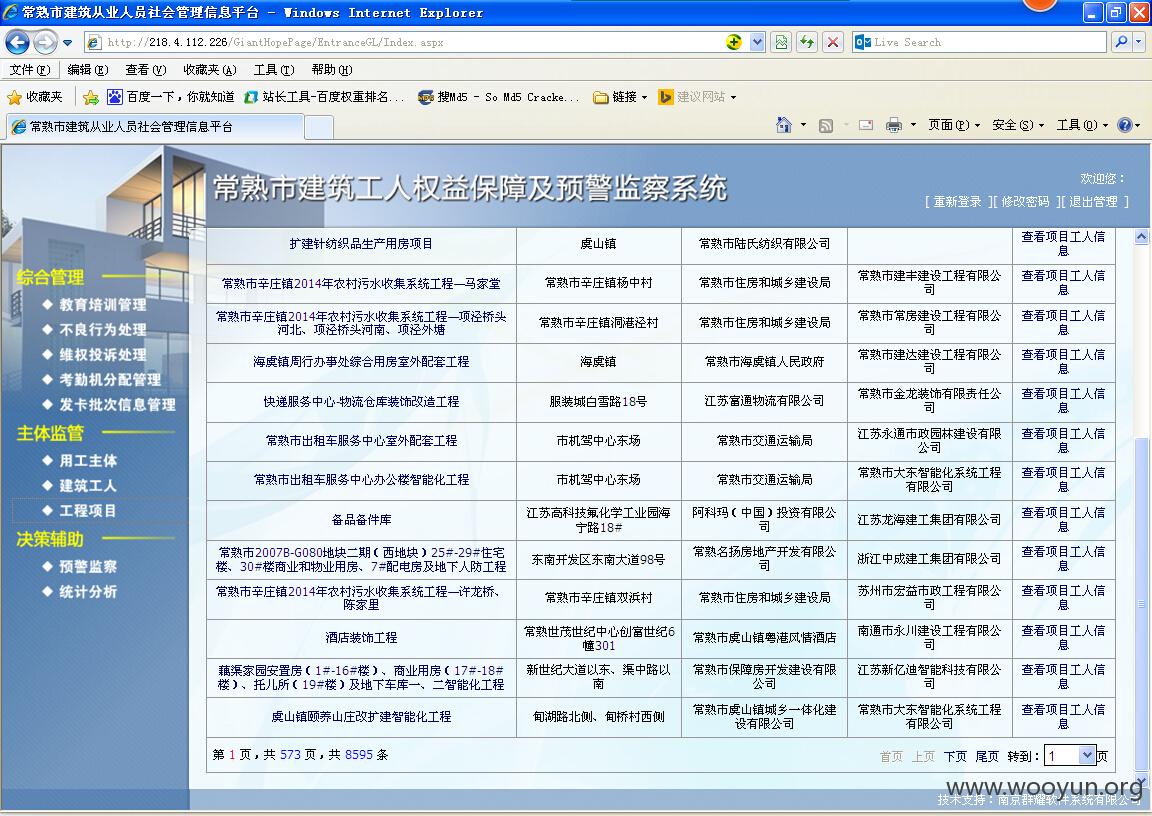

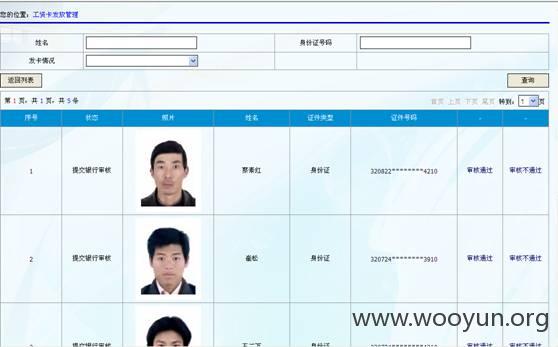

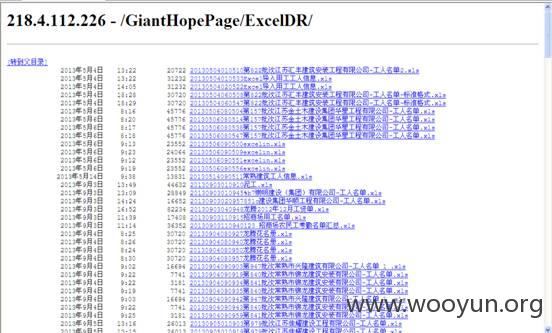

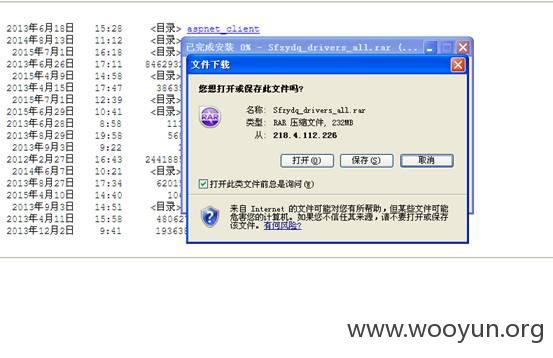

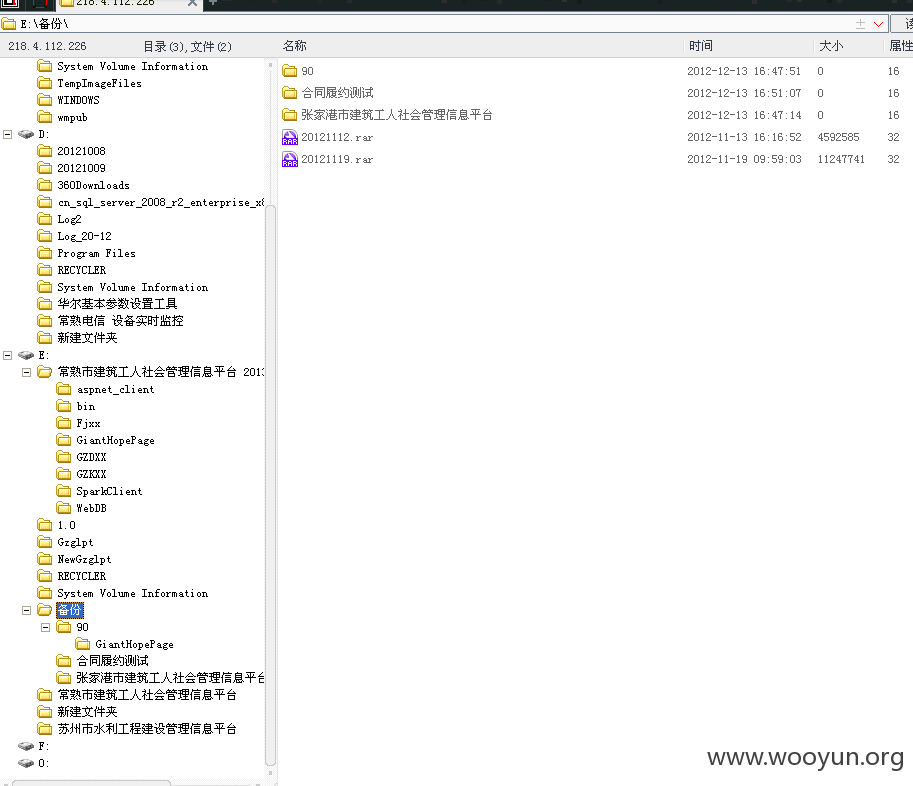

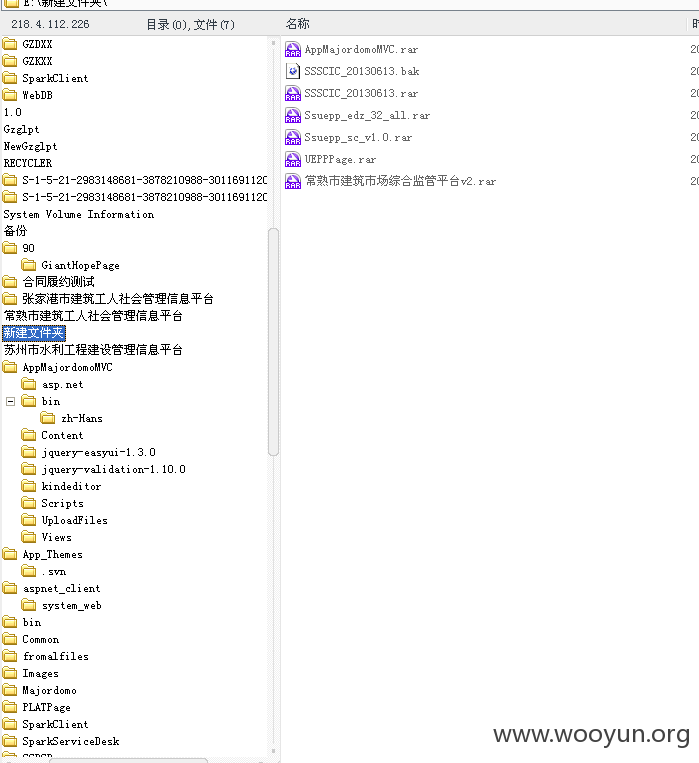

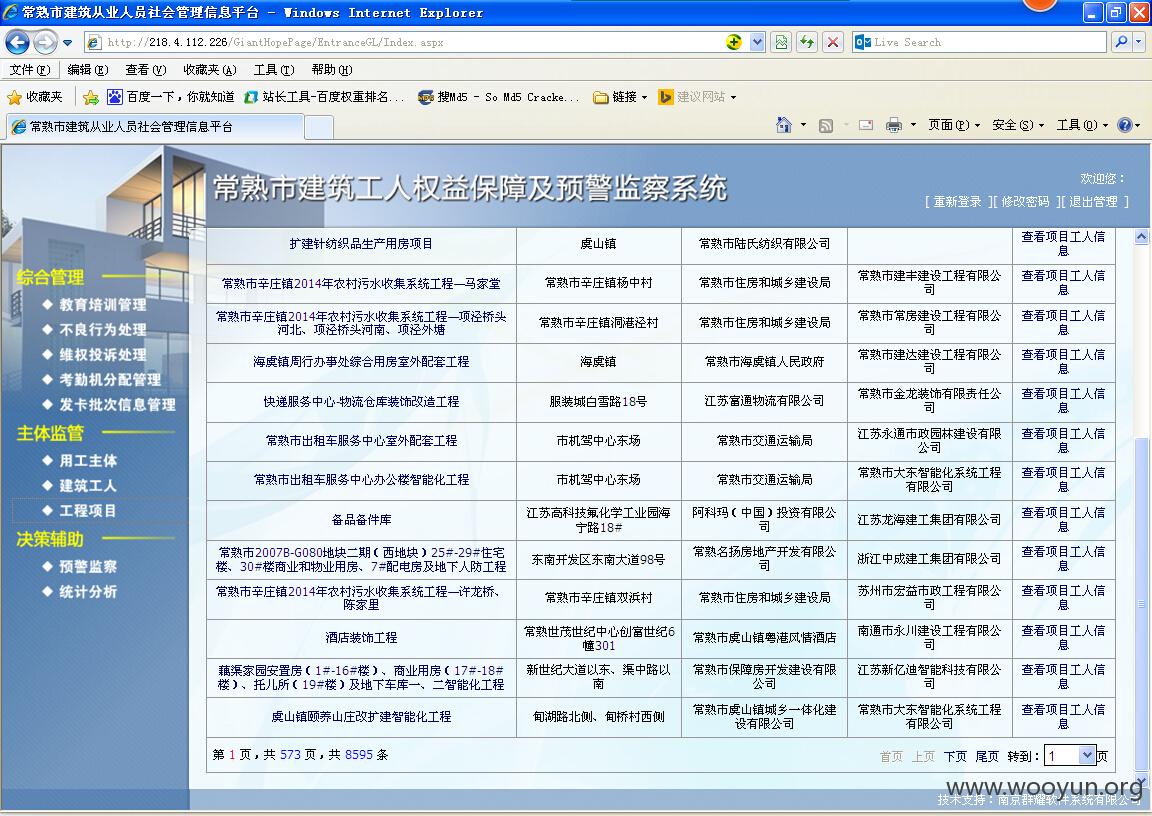

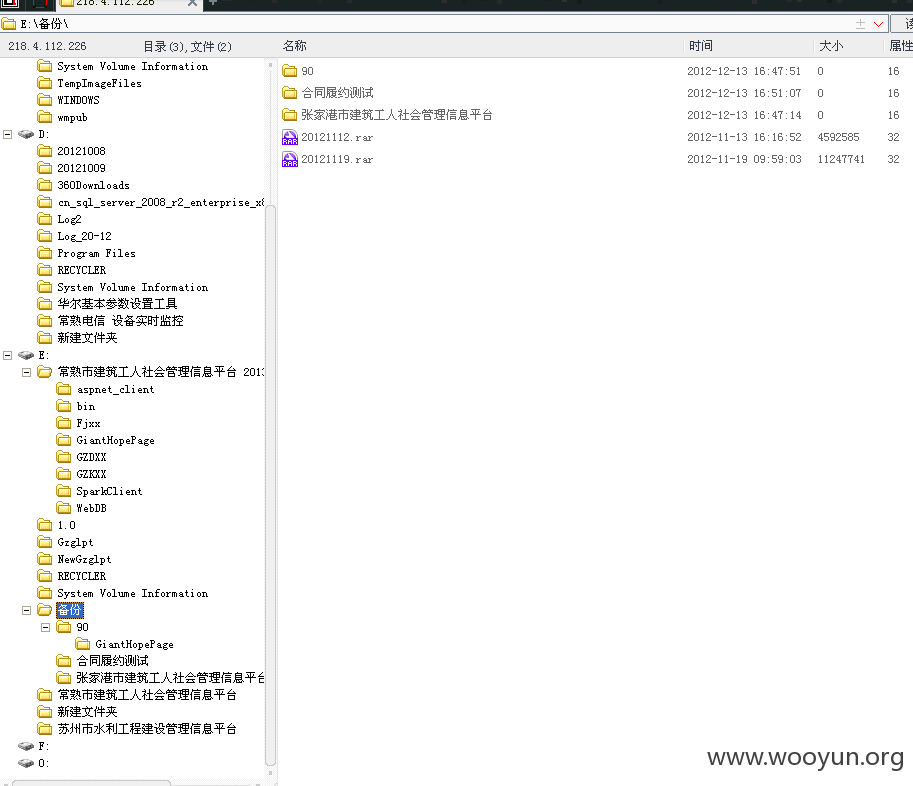

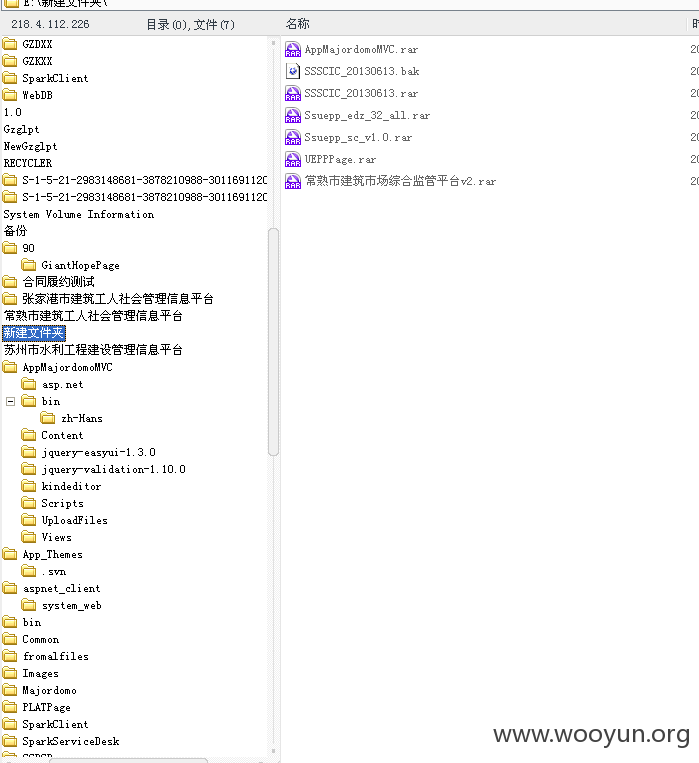

先开始是打开常熟市建筑局建筑局,无意之间翻进网上信息管理平台,发现服务器是遍历目录的,然后还发现该网站还有文件备份,还有工人的信息档案任意下载,后登录管理页面,发现是js验证页面跳转,之后就是淫荡的禁用了活动脚本,得到了管理员权限,找到了上传点,同样方法禁止跳转,上传webshell,后来又发现该网站程序为某公司的企业建站程序,,后用同样的方法登录了该建站网站的后台,最后发现菜刀直接跨全盘目录,该服务器存放了常熟市企业工人社会管理信息平台,苏州市水利工程建设管理信息平台,张家港建筑工人社会管理信息平台,还有政府平台所签署的合同以及该建站公司所建设的其他管理信息平台的所有备份文件 为防查水表就不下载了基本上他们公司做的政府网站 这个服务器基本都有备份了,希望赶紧修补吧。

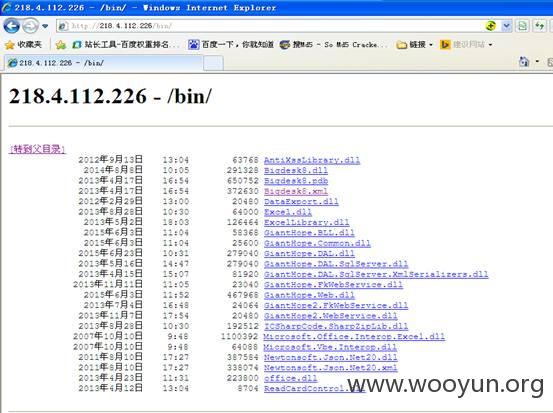

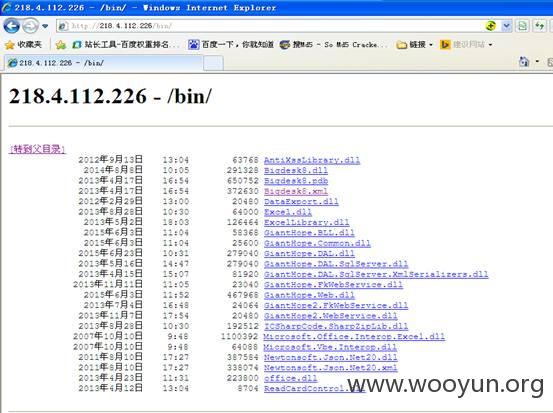

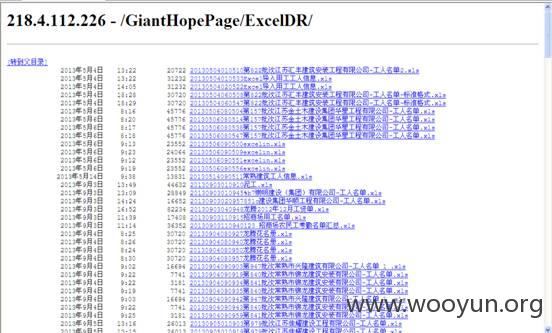

首先是遍历目录

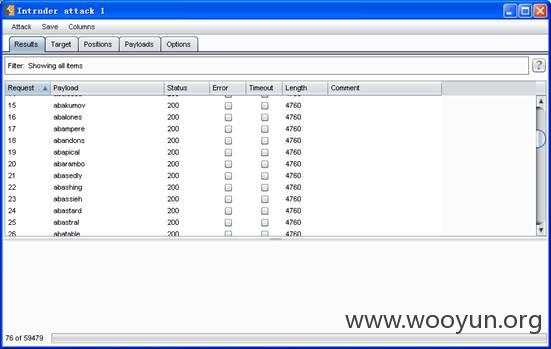

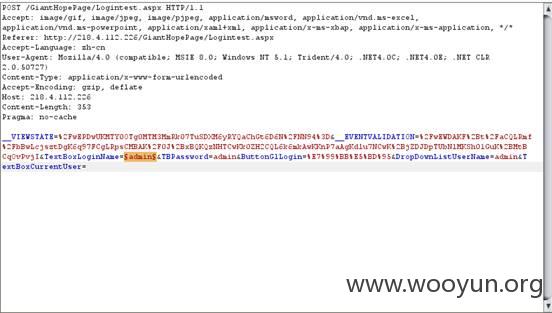

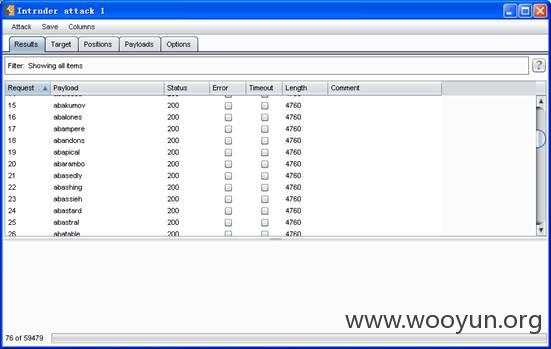

其次是后台帐号可暴力破解

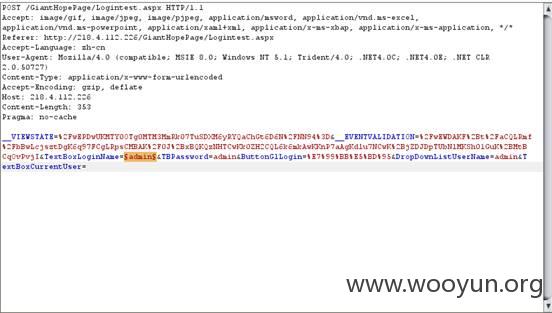

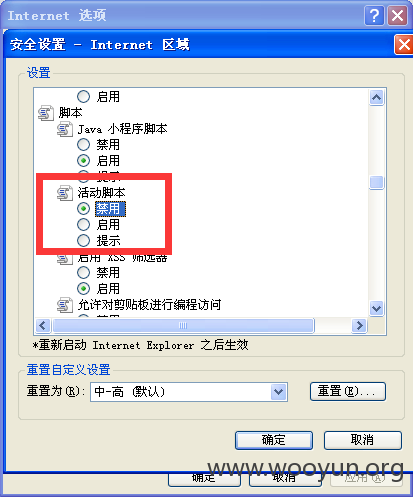

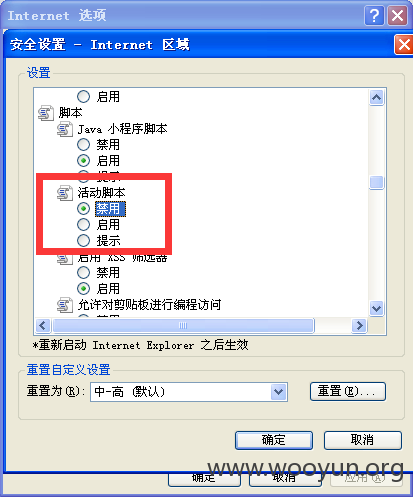

在其次是禁用活动脚本绕过页面跳转登录后台

这个管理平台的所有页面皆可以上方式绕过验证登录后台

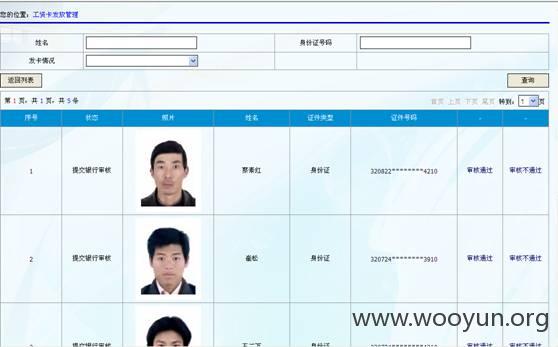

服务器档案文件无验证方式可通过遍历目录直接查看

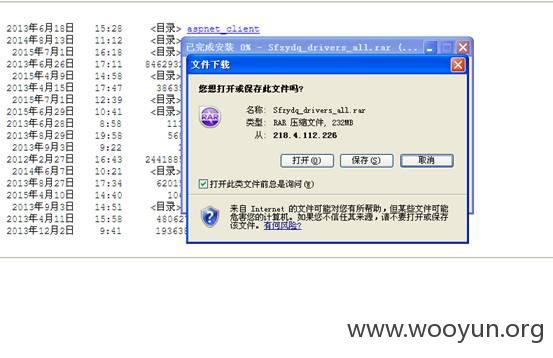

再然后是备份文件下载

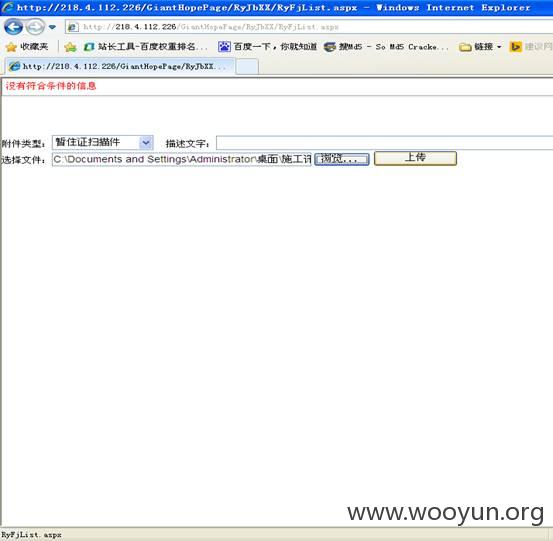

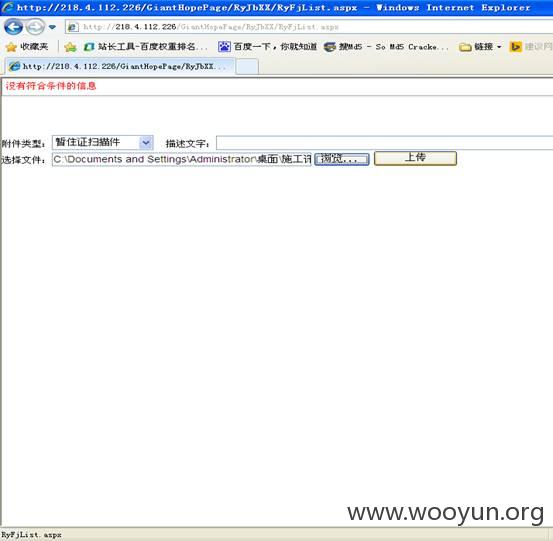

再然后是禁用活动脚本获得管理权限,后台上传文件无验证可直接getwebshell

再然后菜刀连接跨目录可操作

全是合同,工人信息,企业信息....