漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0124352

漏洞标题:微博上你点我发的链接我就可以登上你的微博(web版和app端均可两个漏洞一并提交)

相关厂商:新浪

漏洞作者: 呆子不开口

提交时间:2015-07-03 16:23

修复时间:2015-08-17 16:54

公开时间:2015-08-17 16:54

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-03: 细节已通知厂商并且等待厂商处理中

2015-07-03: 厂商已经确认,细节仅向厂商公开

2015-07-13: 细节向核心白帽子及相关领域专家公开

2015-07-23: 细节向普通白帽子公开

2015-08-02: 细节向实习白帽子公开

2015-08-17: 细节向公众公开

简要描述:

微博上你点我发的链接,我就可以登上你的微博,web版和app端均可,两个漏洞一并提交了

详细说明:

1、web版本的jsonp劫持漏洞:

有jsonp劫持漏洞,未加token保护或referrer防护,导致登陆凭证可以被劫持盗取

请求如下:

返回为:

里面的返回值alt可以用作登陆凭证,我扶了扶镜框,发现用如下URL可以登陆到目标用户的微博

里面的sub,subp值应该是认证的cookie值,应该也可以拿来利用

2、微博app版的一些导致登陆凭证被盗的“小漏洞”

当手机端访问如下请求时,系统会把当前sina.com.cn域下的ticket传给参数r中的url,r的值需要是weibo和新浪域

上面的请求会返回302跳转到参数r中的url值,而且会加上一个参数ticket

然后我们要做的就是拿到这个url中的参数ticket就可以了

由于是新浪或微博域,不能受我们控制,所以我们可以找一个可以让我们自定义img或者iframe的新浪页面来偷

我扶了扶镜框,发现了一个,是微博分享页面,里面的pic参数可以让我们自定义图片地址

这样从我们的自定义的图片请求的referrer中拿到这个ticket

然后找一个能接受ticket的页面来帮我们种下sina.com.cn的认证cookie

扶了扶镜框,发现一个

这个时候还不可以登陆微博,但我扶了扶镜框,发现访问如下url,可以帮我们成功登陆微博

这一系列的不合理设计的“小漏洞”,让我最终可以登陆进了别人的微博

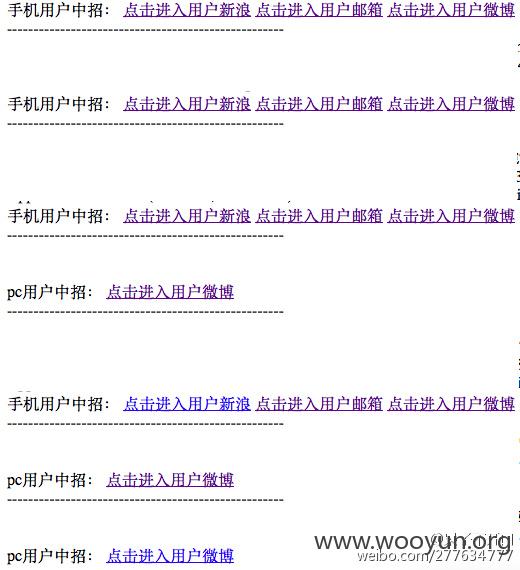

漏洞证明:

修复方案:

1.jsonp那个,加token或referrer限制

2.认证传输过程中,尽量不要使用get来传输凭证,很容易被各种方式偷去。你不能保证你的所有域都不往第三方发请求

3.让偷到的ticket尽量不能在其他设备上登陆成功,对用户的一些信息进行签名

版权声明:转载请注明来源 呆子不开口@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-07-03 16:52

厂商回复:

感谢关注新浪安全,安全问题修复中。

最新状态:

暂无