漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-024072

漏洞标题:新浪weibo.com储存型xss(十)

相关厂商:新浪

漏洞作者: px1624

提交时间:2013-05-19 11:27

修复时间:2013-07-03 11:28

公开时间:2013-07-03 11:28

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-05-19: 细节已通知厂商并且等待厂商处理中

2013-05-20: 厂商已经确认,细节仅向厂商公开

2013-05-30: 细节向核心白帽子及相关领域专家公开

2013-06-09: 细节向普通白帽子公开

2013-06-19: 细节向实习白帽子公开

2013-07-03: 细节向公众公开

简要描述:

诶,@xsser 把新浪系列的(八)(九)也给通过了吧,都20多天了,让之可以成为一个连贯的系列。

这个weibo.com的储存xss,利用其实蛮蛋疼的,其实也是不小心发现的,我管这个xss叫做“愿者上勾吧”,第一个上勾的就是乌云的某基友额、、、诶,其实还蛮好玩的 (*^__^*) 嘻嘻

详细说明:

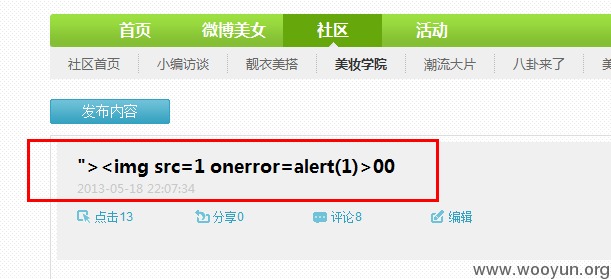

1 位置在新浪微女郎社区

我也是看到这个帖子后,才去转的。 WooYun: 新浪微博储存型xss

2 然后在那就自己发了个帖子,发现上面那个漏洞都给修补好了额。标题插的xss代码也被过滤了。

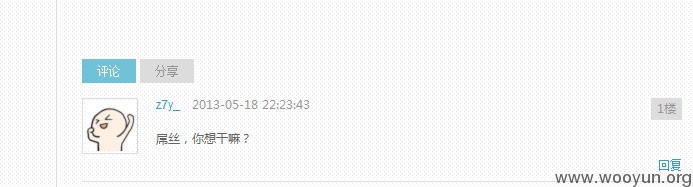

3 过了一会,发现有站内信,打开一看,竟然弹窗了,看了下是哪个帖子标题的xss代码在这里没有过滤,被解析了。然后顺着提示点过去,发现是乌云某基友给我的帖子回复了一下。

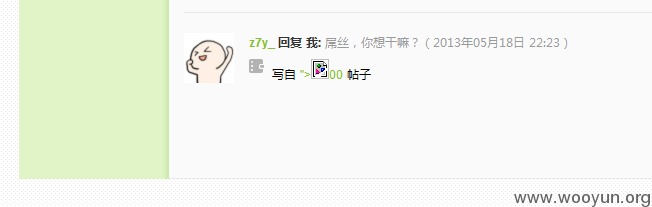

4 然后就换小号测试了。用小号去回复我的那个帖子,然后我再回复我的小号,然后小号那里有提醒,再点进去看,小号成功弹窗。

5 截至目前这个xss还是比较鸡助的。接下来,我回复的时候抓了一下数据包,试试有没有用户uid之类的参数,如果有,修改成其他人的,然后测试可以不可以直接给其发短消息,进行xss攻击。遗憾的是,发现post数据中只有帖子的id和那个帖子的楼层的id。

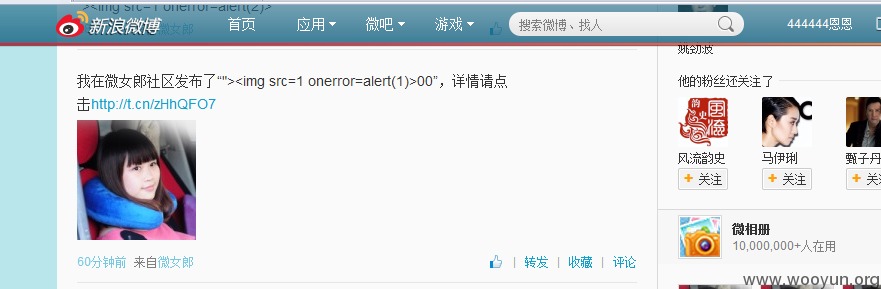

6 用小号去微博主页去看一下,发现大号发了条这样的微博,顺着链接点击进去就是那个帖子,看来乌云的那位基友是从这里进来回复的额。再在发帖子的地方看了下,原来这里有同步到微博的选项额。就算没有,也可以自己发一条这个地址的微博。

7 捋顺一下思路,总结一下此漏洞的利用方法。

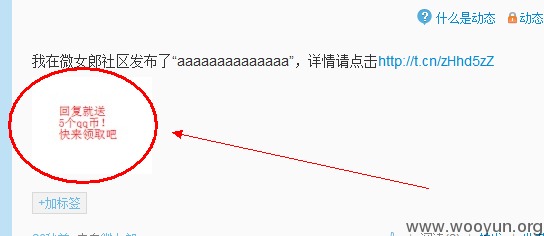

在提交帖子的时候,把那个显示的图片换成一个自己diy的广告图,上面p上部分内容改为“回复就送送5个qq币”详情请点击此链接。

或者自己发一个微博,内容为“微博微女郎,回复就送5个qq币啦!赶紧来吧~,点此链接回复。”然后附一个比较诱人的图片。这个大家可以自己YY。

ps:下面哪个图我承认很丑,只是为了说明问题而已。

然后当别人回复了那个自己插有xss代码的帖子后,我再给随便回复一下,他们肯定想着自己可能中qq币了,看到提醒就会去点击看了,然后点了就中招了。

诶,说的有点啰嗦,和复杂。。。说完了、

额,愿者上勾的xss,第一个上勾的就是乌云的@z7y ......

漏洞证明:

看上面。

修复方案:

在私信提醒页面,过滤下xss代码。

版权声明:转载请注明来源 px1624@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2013-05-20 09:50

厂商回复:

感谢关注新浪安全,已安排人员进行修复。

最新状态:

暂无