漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0124294

漏洞标题:时讯网卓云短信平台两处设计缺陷导致用户短信数据被任意遍历/下载

相关厂商:卓云平台

漏洞作者: 冰海

提交时间:2015-07-05 10:07

修复时间:2015-08-19 10:08

公开时间:2015-08-19 10:08

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-05: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-08-19: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

卓云平台是中伟泰和科技有限公司于2013年开发的卓云第三代移动营销信息应用平台,这个平台拥有信息群发、手机报制作与发送,手机版网站(wap)网站制作与维护,用户信息回复,在线客服,在线支付,数据分析,二维码生成系统、APP、APK创建等功能,是时讯网多年研究所开创的一款无线应用全程服务平台。平台于2013年上线成功,引来众多企业热捧,目前已有多个企业合作。

详细说明:

漏洞证明:

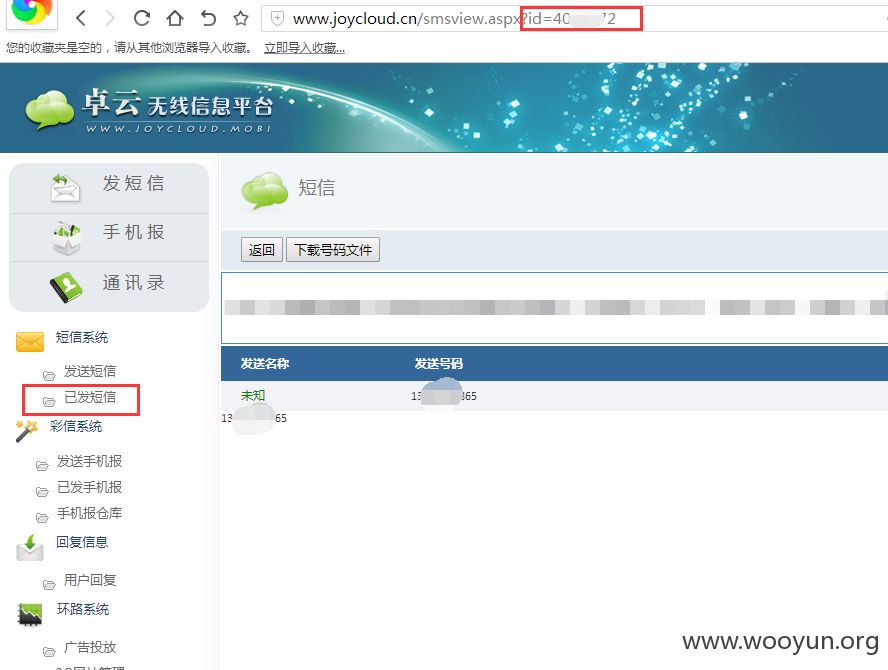

1后台漏洞短信数据遍历漏洞:

在左侧点击"已发短信"——"任意查看一条短信",如上图所示,url处id为短信内容参数,下方有短信送达人手机号,id参数未做校验,任意替换可查看其它用户短信数据。

遍历利用部分示例代码如下,可抓取到用户短信数据和短信送达人手机号:

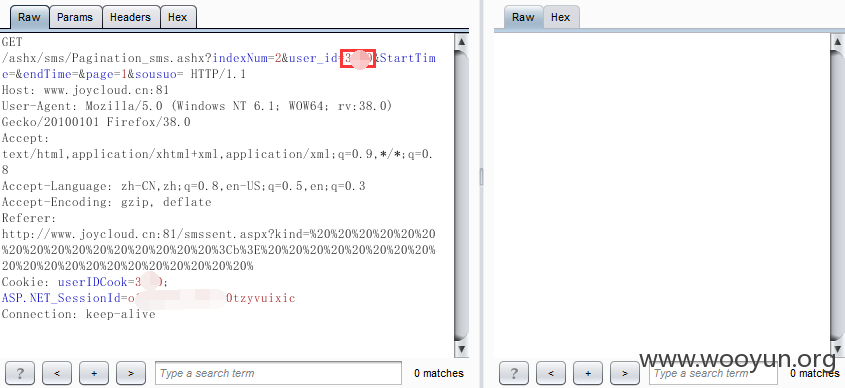

2后台短信数据遍历下载漏洞:

在"导出Excel"短信数据处抓包:

此处user_id参数为用户id,经测试此参数未和当前登录用户做校验,替换此参数后可下载其它用户短信数据,利用链接:

访问此链接,在不需要登录的情况下即可下载用户短信数据,此处为第三处漏洞,未做登录校验。

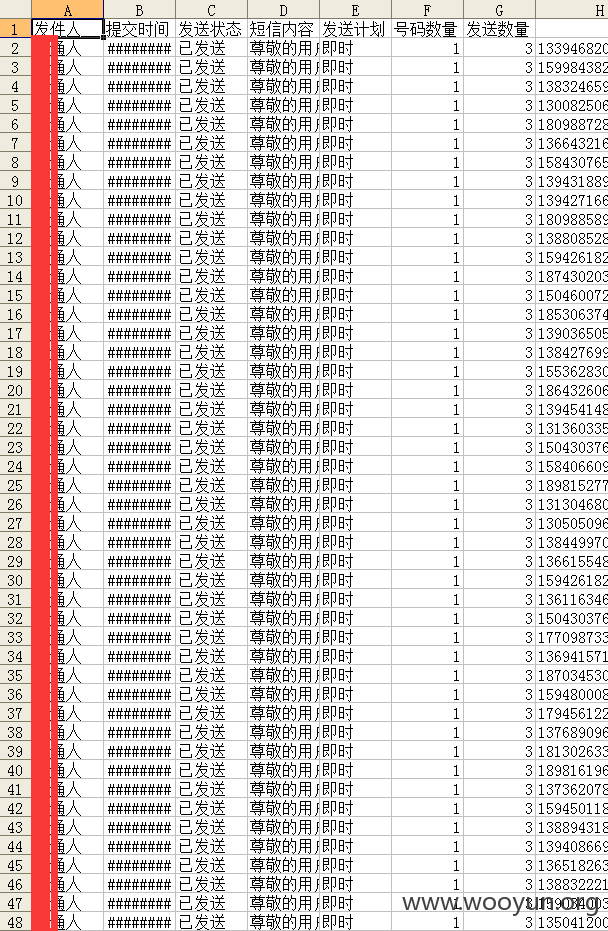

下载数据如下:

修复方案:

1.前两处短信遍历/下载漏洞都是参数未做校验导致的,需要对一处的短信id和二处的user_id进行权限校验;

2.下载短信数据处未做登录校验,可在未登录的情况下直接下载数据,需做登录校验,如cookie校验。

版权声明:转载请注明来源 冰海@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝