漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0123951

漏洞标题:对坏男人网的一次渗透全过程已getshell并涉及多个系统(大量数据库)

相关厂商:坏男人

漏洞作者: 路人甲

提交时间:2015-07-02 12:25

修复时间:2015-08-16 12:26

公开时间:2015-08-16 12:26

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-02: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-08-16: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

坏男人网存在Phpcms2008sp4后台越权访问+管理员提权0day+多个系统沦陷

详细说明:

坏男人网存在Phpcms2008sp4后台越权访问+管理员提权0day+多个系统沦陷

漏洞证明:

最近在看了下Php2008sp4管理员提权0day方法,于是想找个网站实践下,该漏洞首先需要用管理员账号登录系统后台,才能进行接下来的操作,于是我就google hacking 搜索了下使用Php2008sp4的网站,坏男人网就成了我测试的目标:

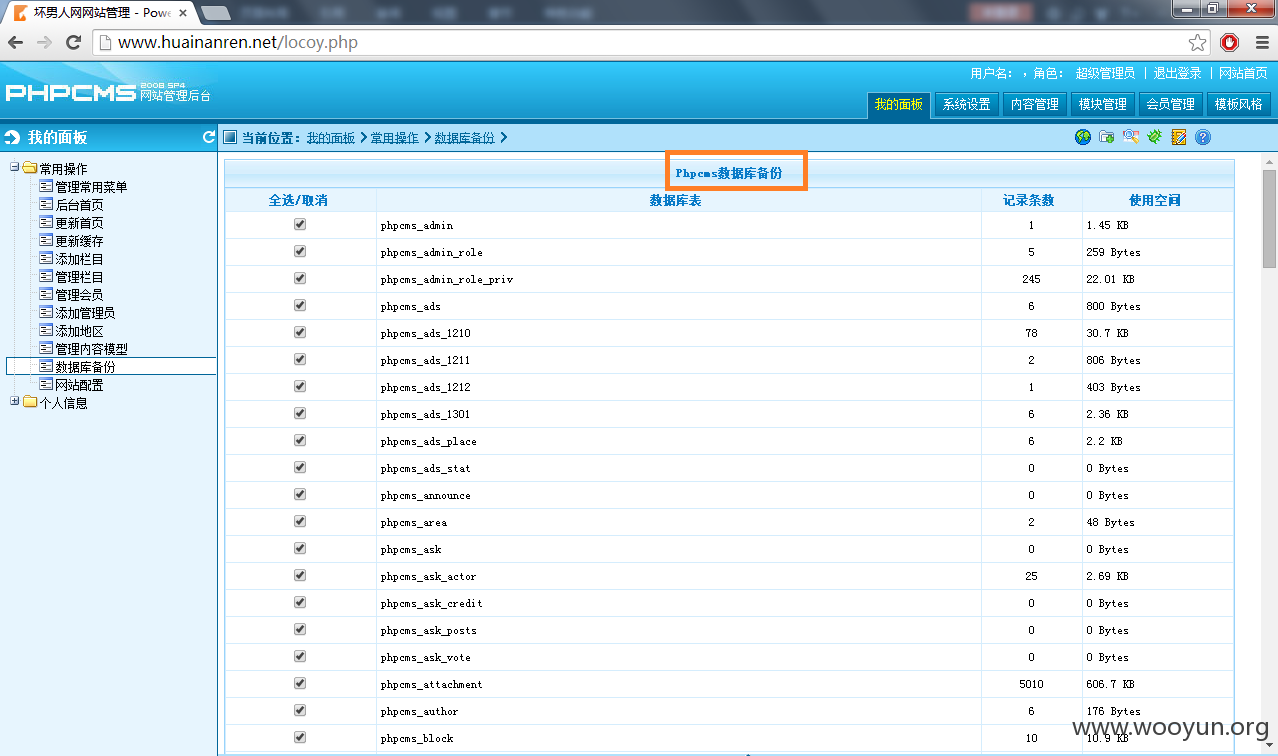

1.可是怎么进php2008sp4的后台呢,试了半天就知道用户名是admin,密码没搞出来,有点像放弃了,绝望之际,扫描到了一个URL地址http://www.huainanren.net/locoy.php,试着访问了下,我擦尼玛,访问该网址不需要输入用户名密码直接进入了后台,并且角色是“超级管理员”,真是走了狗屎运。

通过数据库备份查看,存在121个表,还有很多信息,不一一列举了。

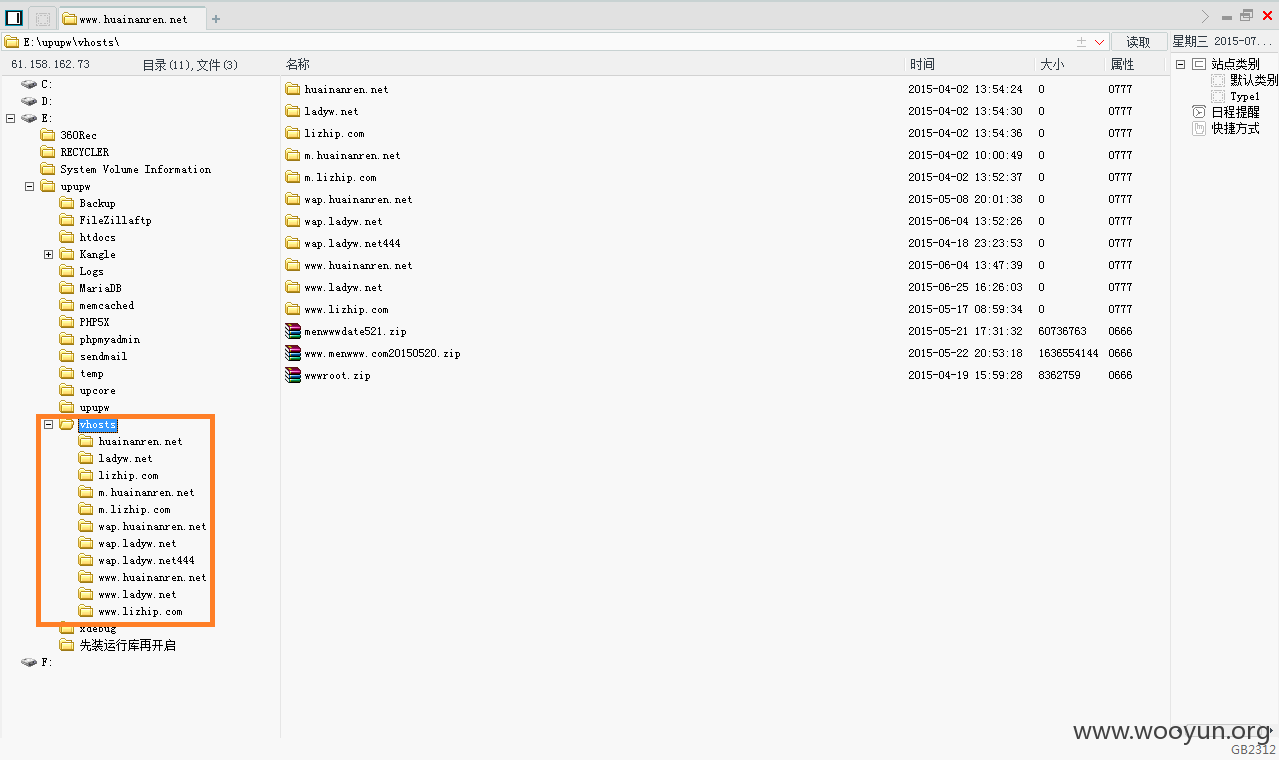

2.接下来于是通过Php2008sp4管理员提权0day方法拿网站shell,很快就拿到了webshell,

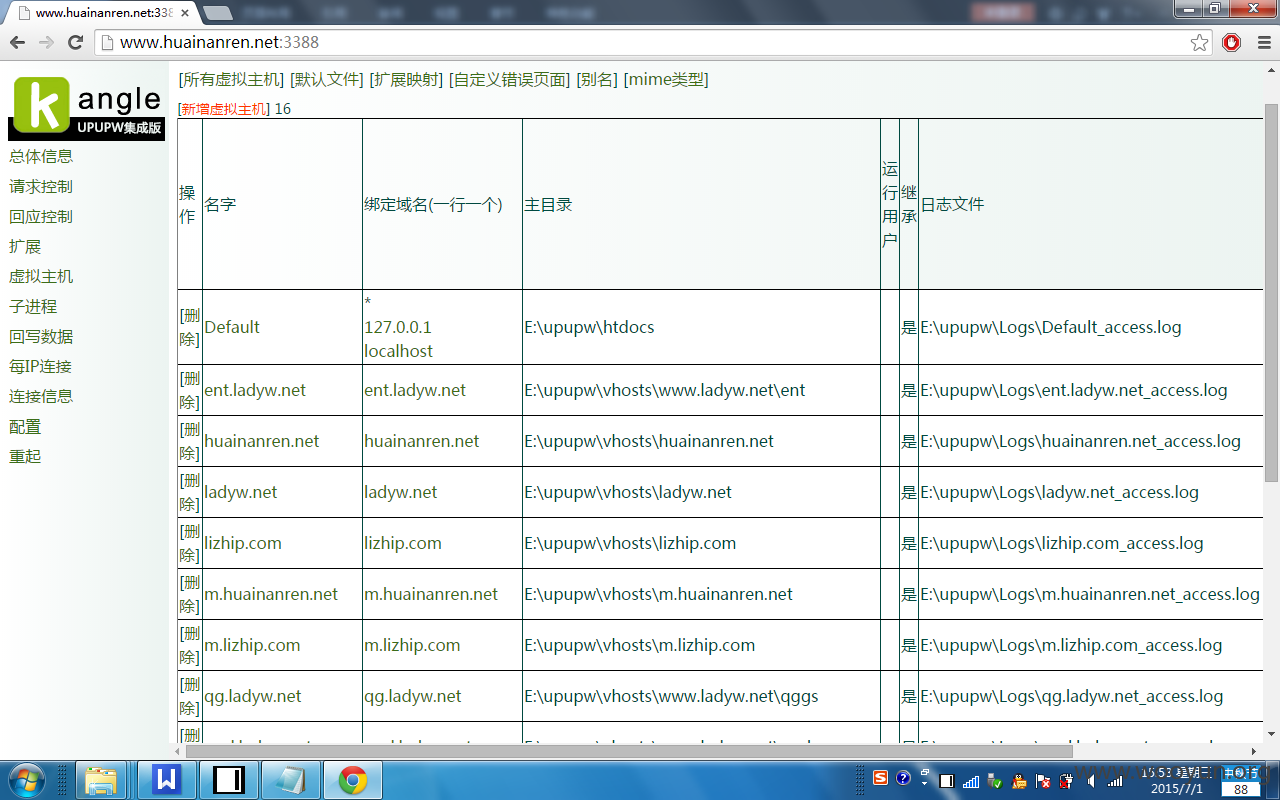

,发现该服务器上同时又部署了10个网站,那岂不是这些网站也沦陷了,所以多个网站最好不要部署在同一台服务器上啊。

接下里赶紧找找网站配置文件,经过一番寻觅,找到了config.inc.php这个家伙,嘿嘿,数据库配置信息,包括DB_HOST、DB_USER、DB_PW等,有了这些就可以对数据库进行操作了。

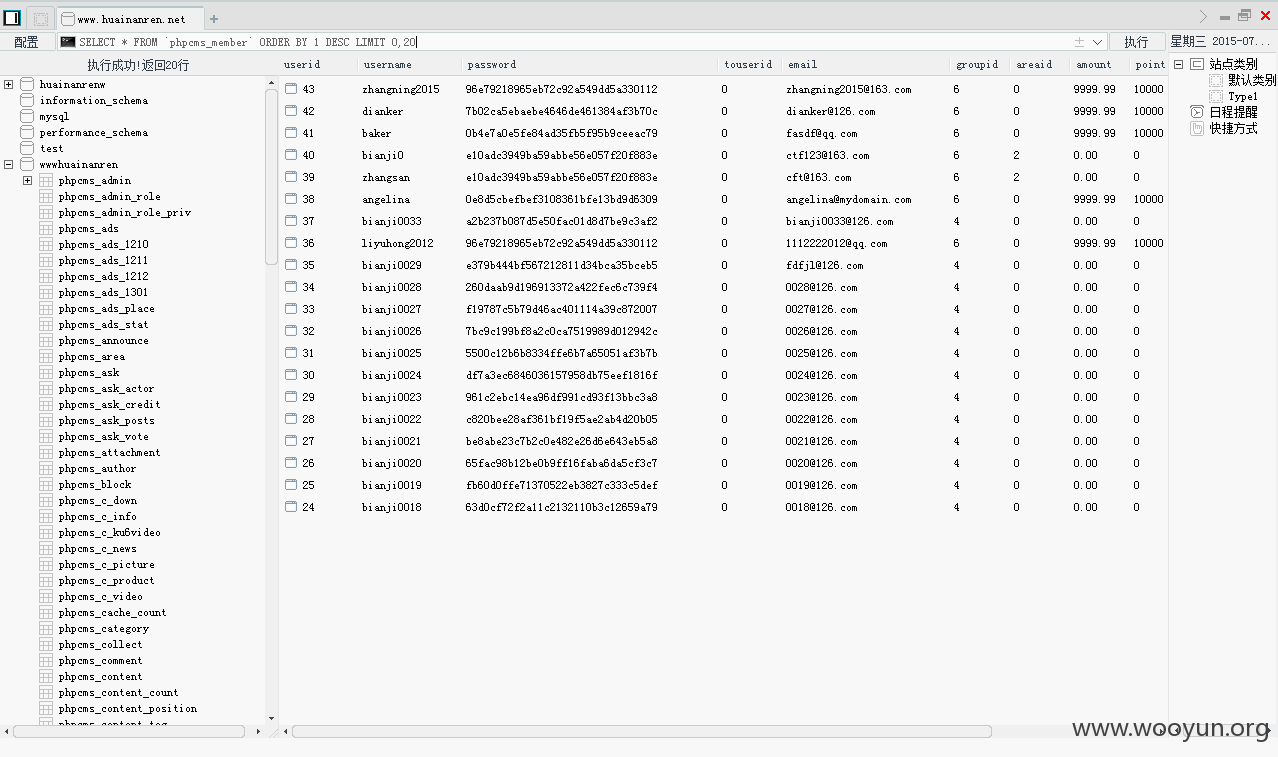

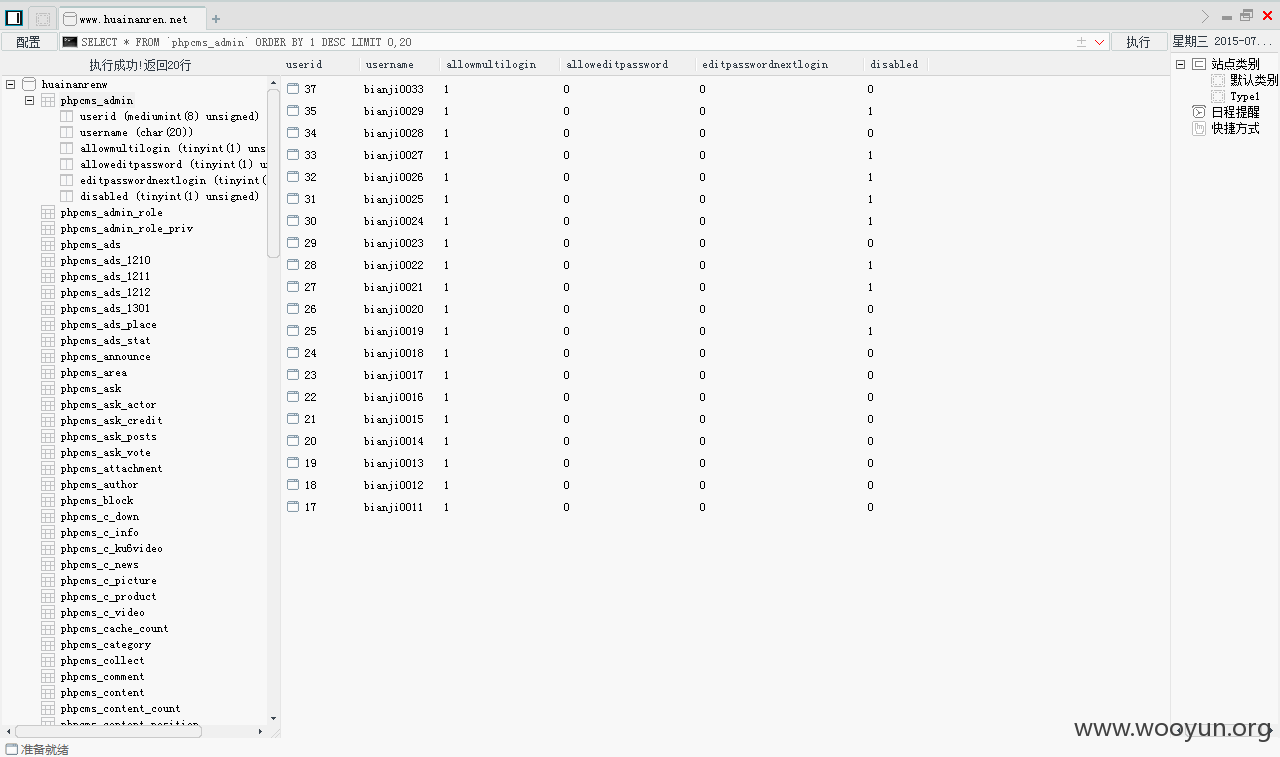

连接上数据库后,发现存在huainanrenw、wwwlady、wwwlizhip、wwwhuainanren等多个数据库,随便查看了下

phpphpcms_member表:

phpphpcms_admin表:

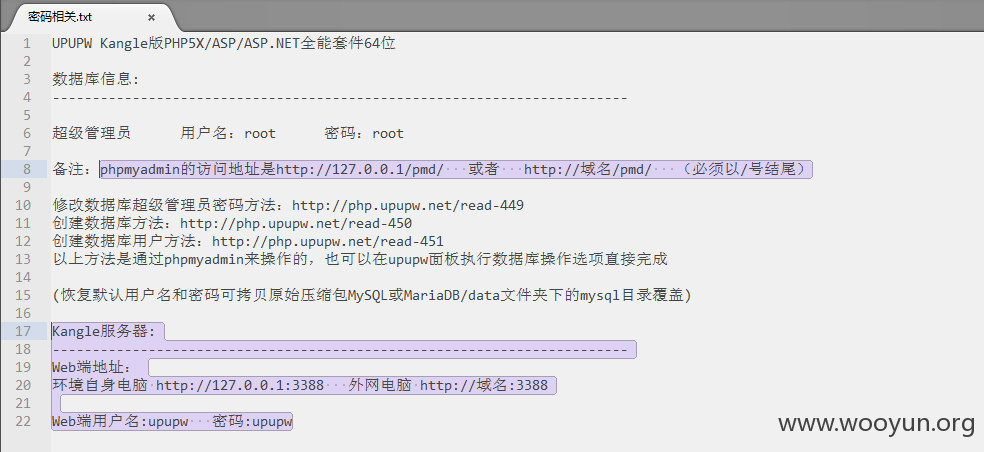

3.查看目录的过程中,发现该网站使用了phpmyadmin,于是就想进去再看看,于是就扫了下,愣是没扫描phpmyadmin的后台地址,不着急慢慢来,终于在E:\upupw\目录下发现了个叫做“密码相关.txt”文件,翻开看了下,不但发现了phpmyadmin的访问地址,还发现了Kangle服务器的web端地址。

先访问了下http://www.huainanren.net/pmd/,用户名和密码都在config.inc.php,直接进来看了下。

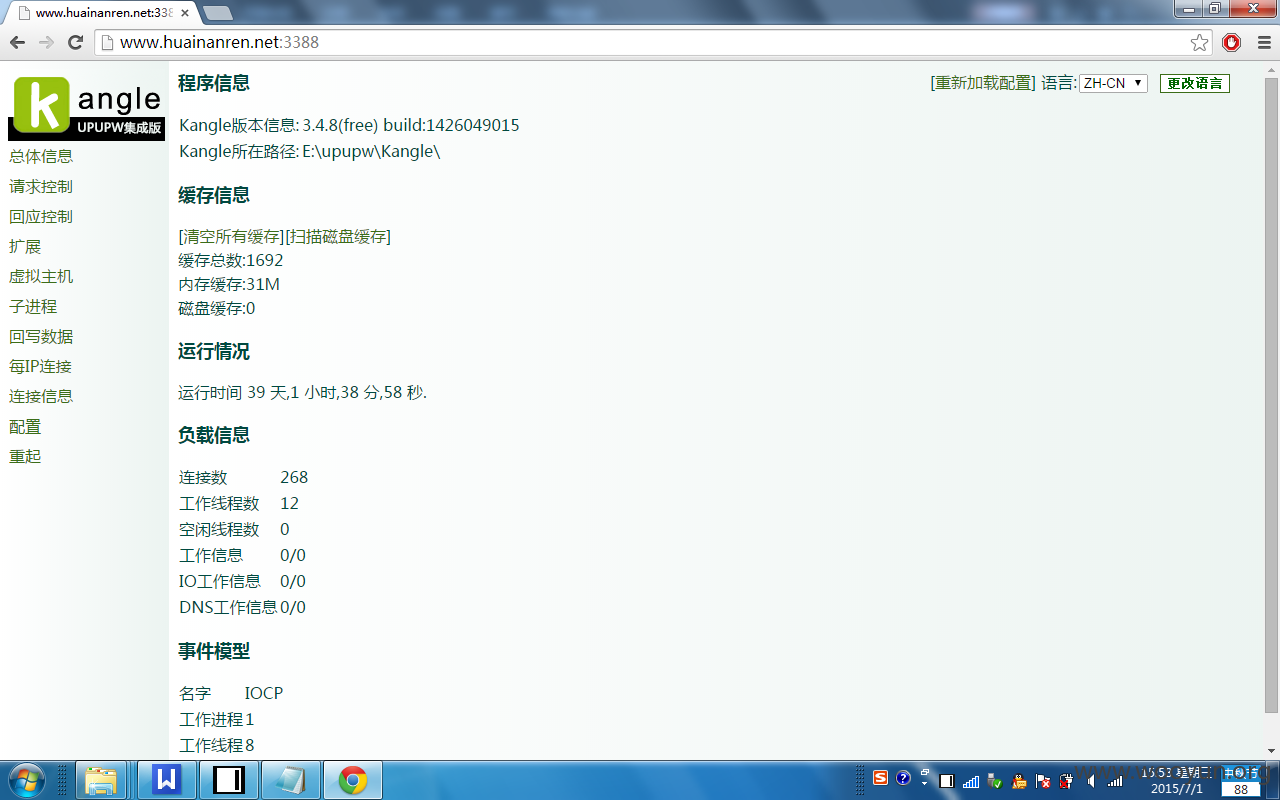

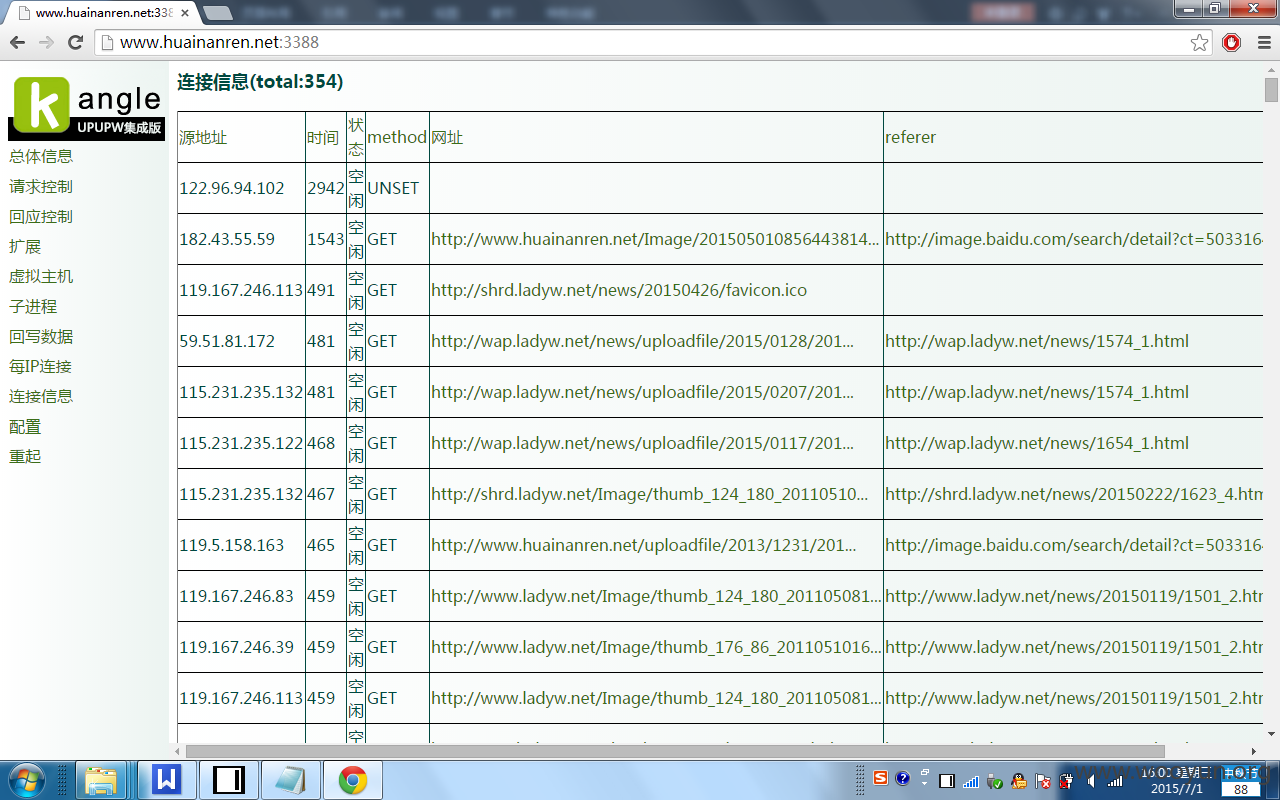

然后试了访问了下Kangle服务器的web端地址www.huainanren.net:3388,用户名和密码一样都为upupw,果断进入了。

Kangle服务器总体信息:

一共有16个虚拟主机:

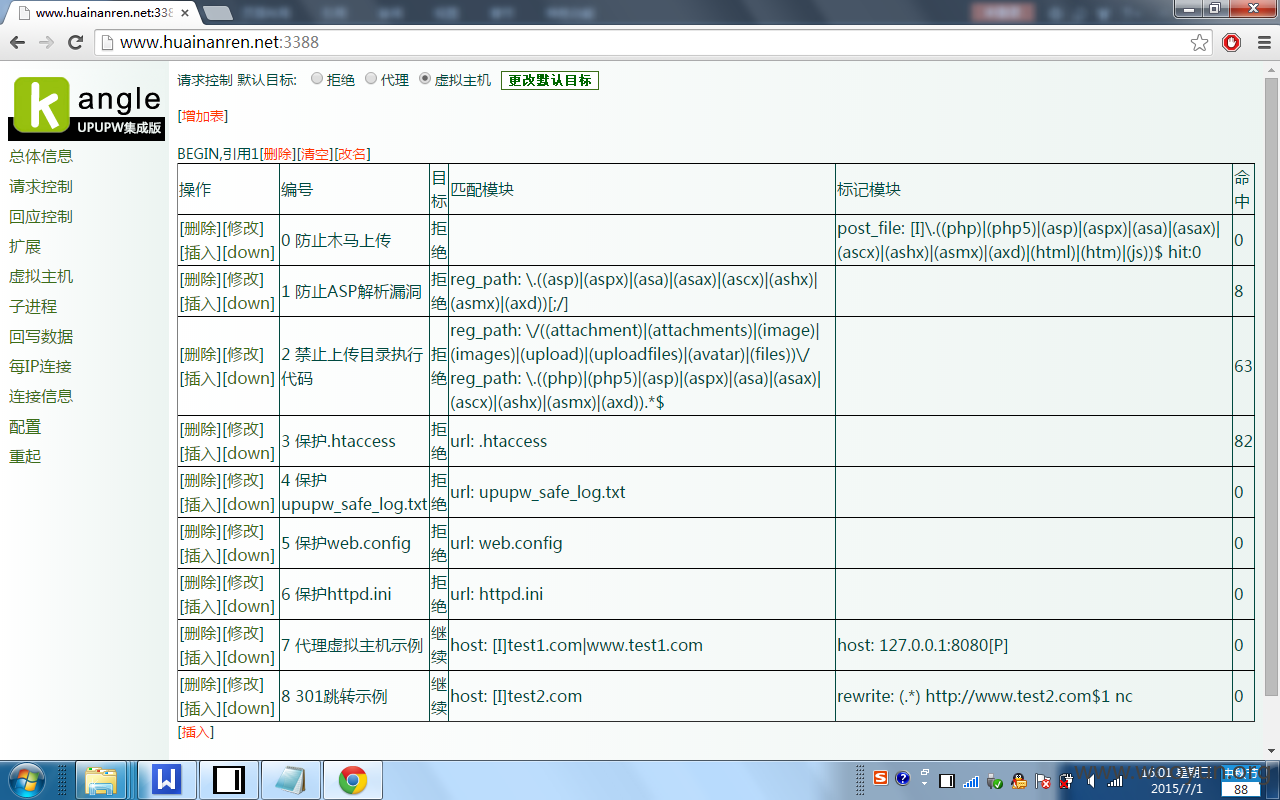

请求控制(配置信息),可以修改匹配模块。

连接信息:

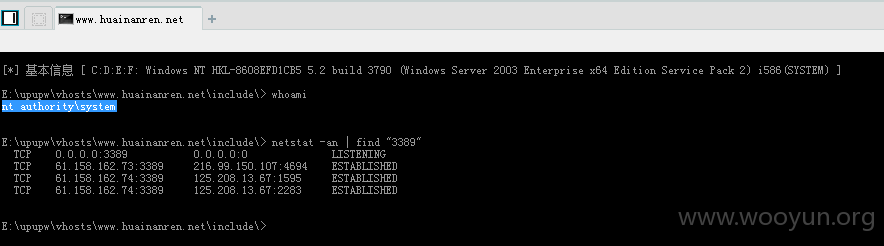

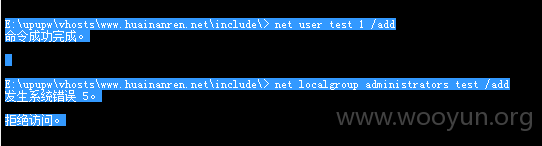

4.最后试着看能否提权拿到服务器权限,发现获取的webshll已经是system权限,并且服务器开放了3389端口。

但是就是不知道远程连接的用户名和密码,最后想着通过添加账户并设置为Administrators组,可是试了多次,系统提示“发生系统错误5”,上网查了下,原来是权限不够,无法将添加的帐户放到管理员组。

但是发现该服务器安装了FTP,上传大马应该可以通过FTP服务提权,不过后来自己没试,渗透到此为止。

修复方案:

修改后台越权访问+phpcms2008sp4管理员提权0day,最好不要将多个网站放在一台服务器上。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝