漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0122778

漏洞标题:49游某接口逻辑缺陷设计缺陷可进行扫号(可获取大量账号密码)

相关厂商:49you.com

漏洞作者: 艾薇儿

提交时间:2015-06-25 22:12

修复时间:2015-08-10 02:16

公开时间:2015-08-10 02:16

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-25: 细节已通知厂商并且等待厂商处理中

2015-06-26: 厂商已经确认,细节仅向厂商公开

2015-07-06: 细节向核心白帽子及相关领域专家公开

2015-07-16: 细节向普通白帽子公开

2015-07-26: 细节向实习白帽子公开

2015-08-10: 细节向公众公开

简要描述:

RT 听说厂商很任性哇

详细说明:

0x01

49you手游 http://m.49you.com/

登录功能没有设置验证码及登录错误次数限制,导致可爆破密码或撞库

0x02

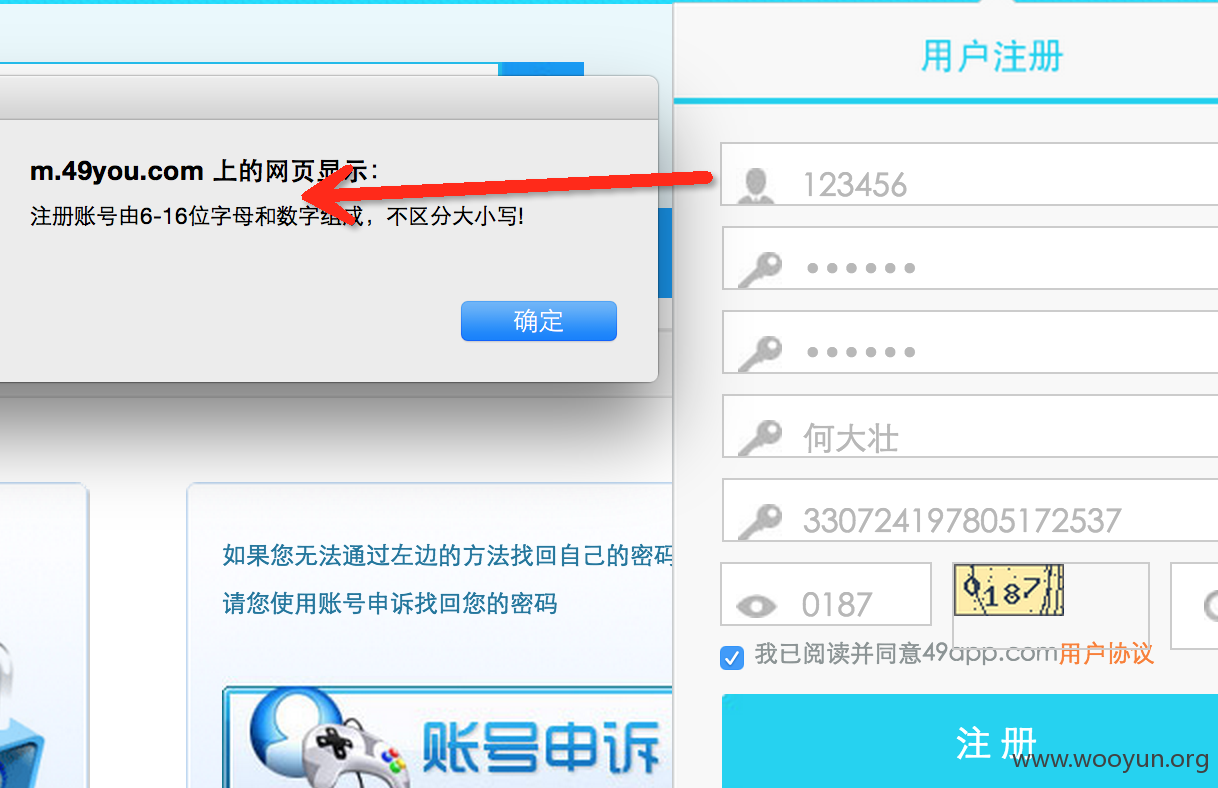

首先我们可以通过注册功能来获取一部分用户名

用户名为字母与数字组合

这个注册功能的验证码不会刷新,那我们就可以抓取这个请求。来获取一部分用户名字典

注册的请求为GET请求,,,,很是 “给力”

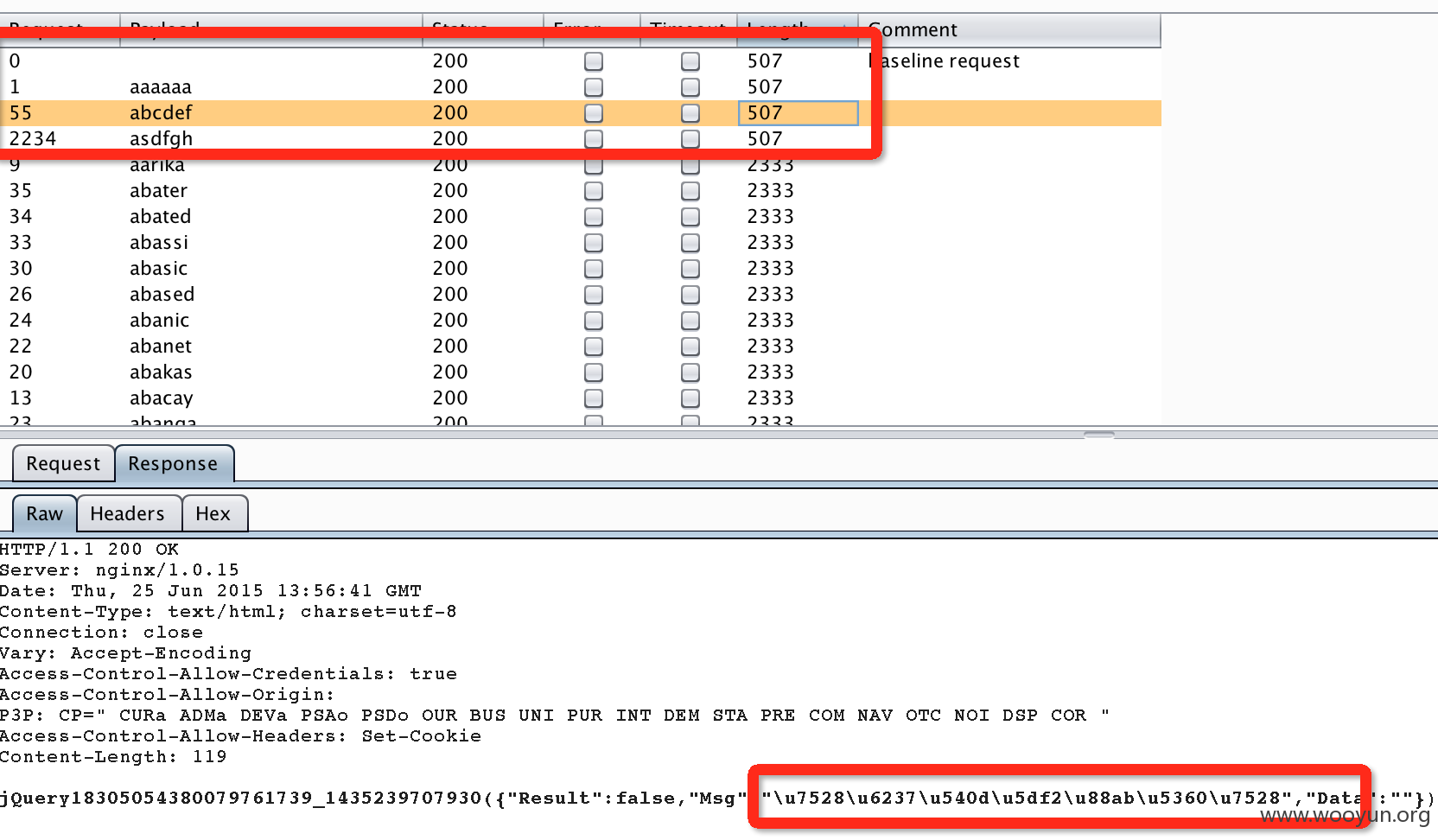

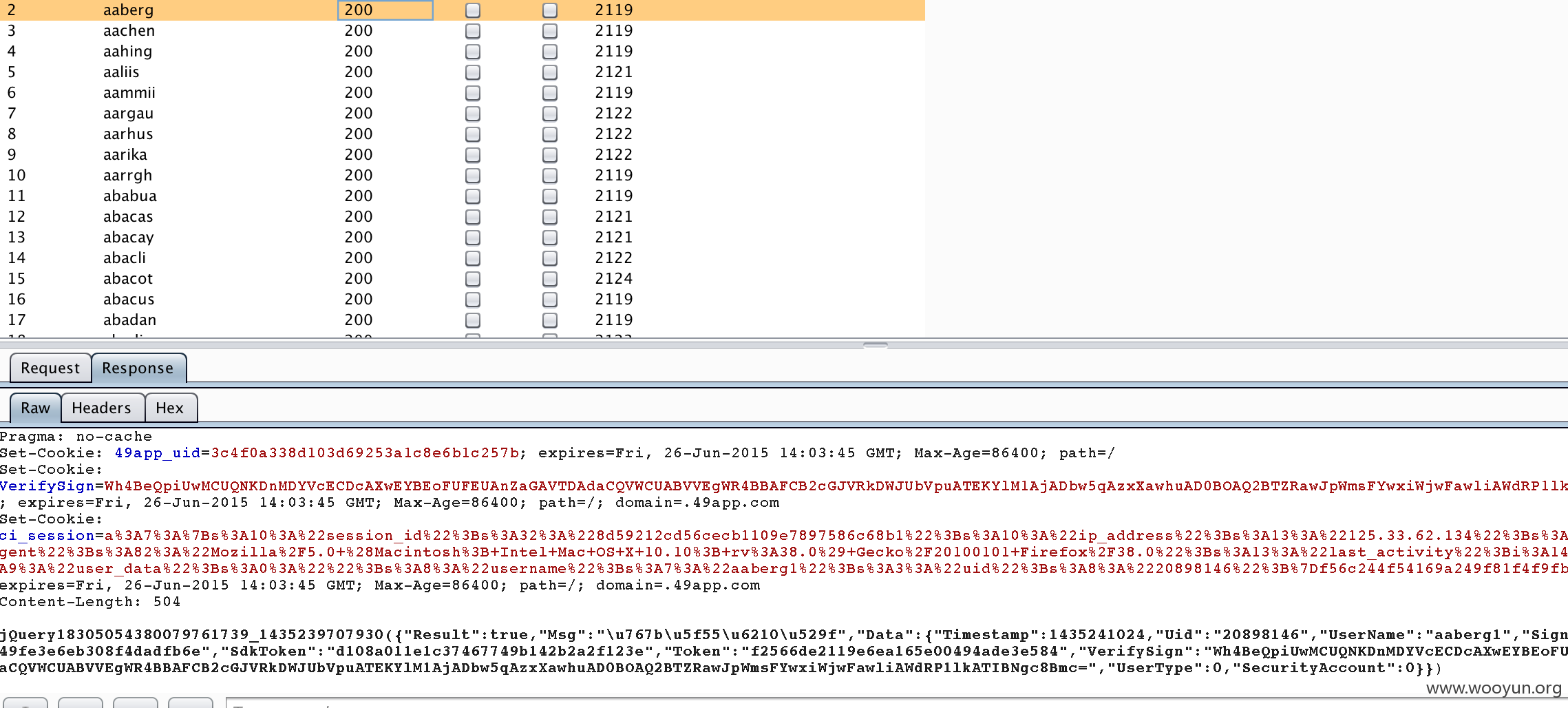

放到工具里面跑用户名的发现一个问题

length 507的为 已经存在的用户名

length 2333的 为注册成功。。。。。批量注册用户哇,也是一个安全问题

继续说撞库和爆破吧

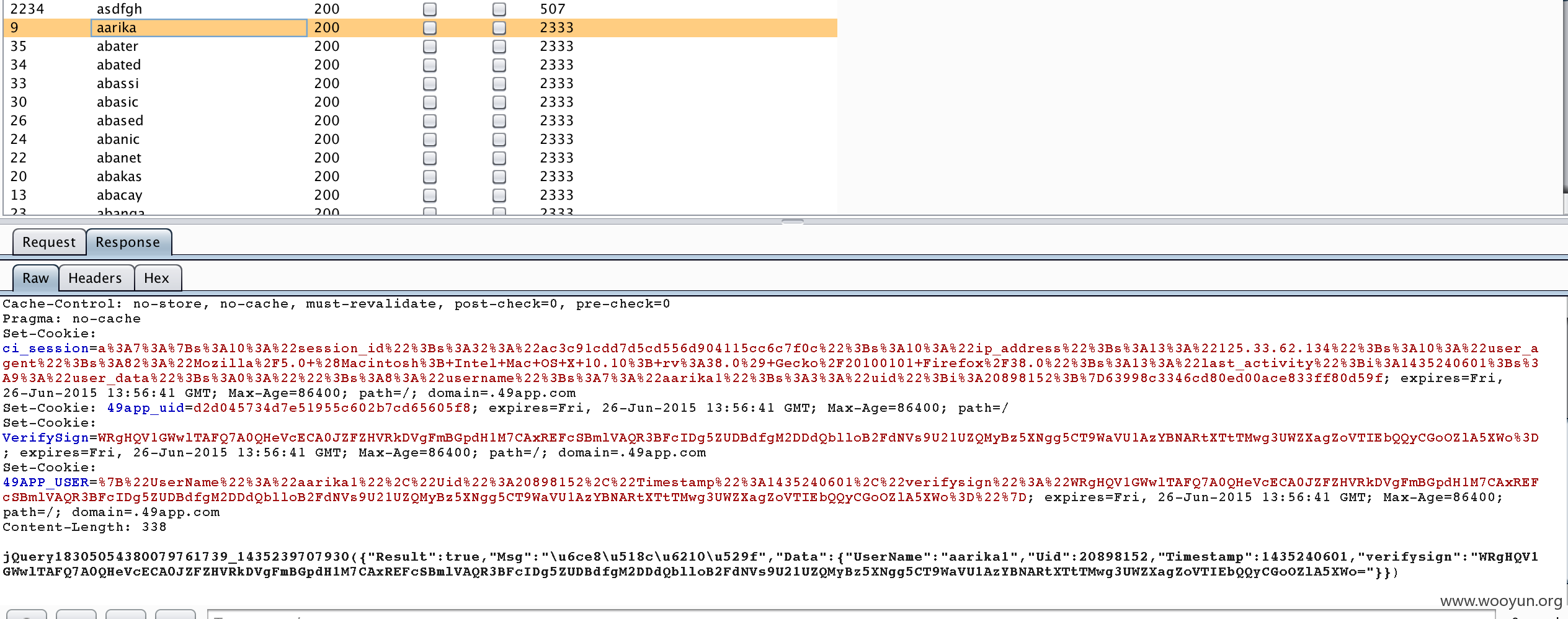

测试登录,抓取登录的请求,也是GET 想想也是醉了

放到工具去批量跑下弱密码 111111

账号密码错误的

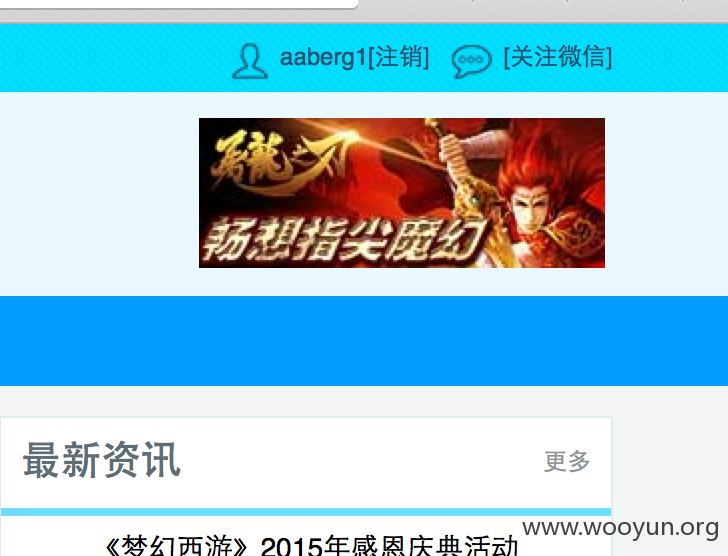

登录成功的

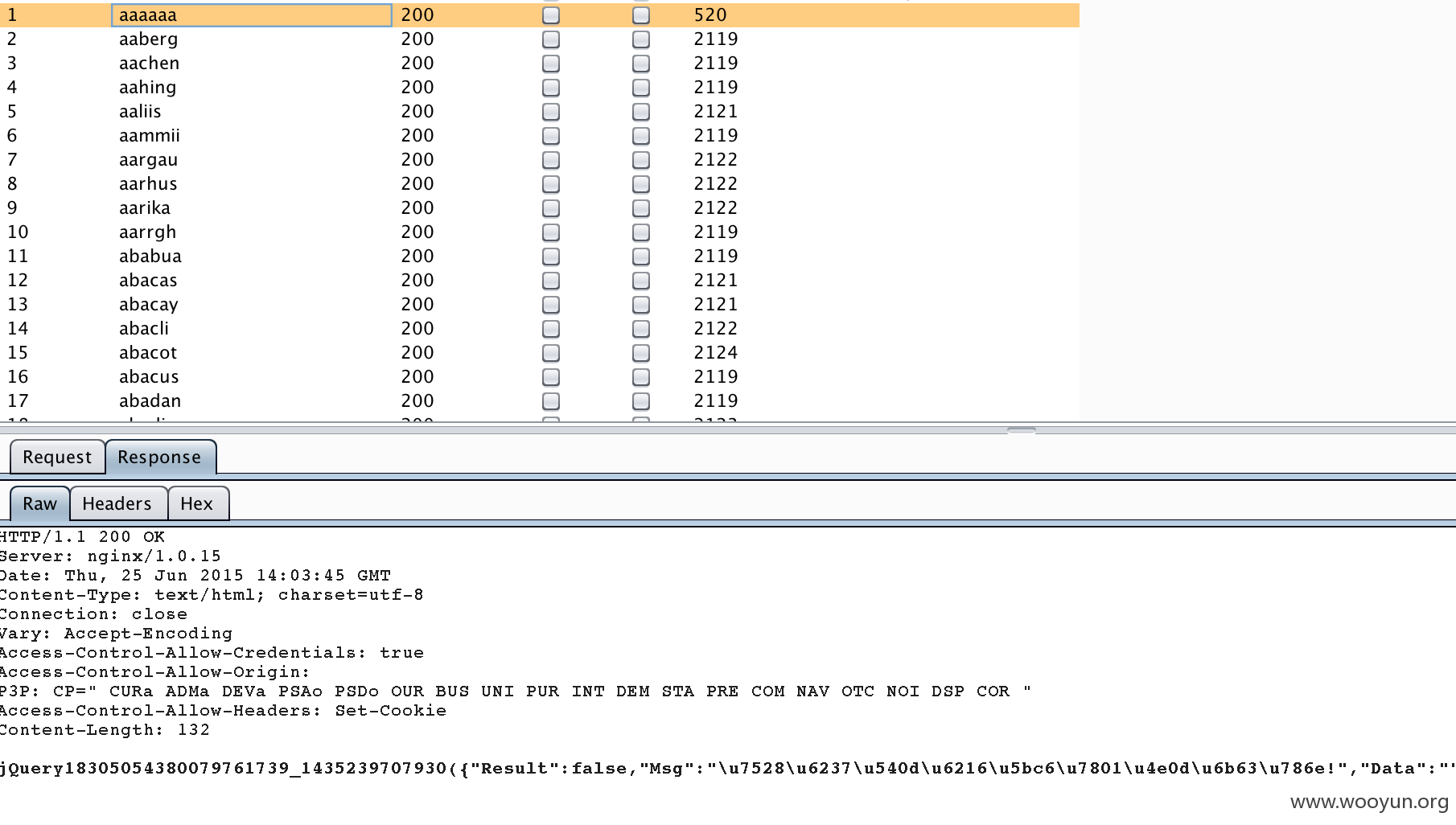

测试登录

部分账号:用户名后➕1

aaaaaa1

aaberg1

aachen1

aahing1

aaliis1

aammii1

aargau1

aarhus1

aarika1

aarrgh1

ababua1

abacas1

abacay1

abacli1

abacot1

abacus1

abadan1

abadia1

abakan1

abakas1

abamps1

abanet1

abanga1

abanic1

abaris1

abased1

abaser1

abases1

abasgi1

abasia1

。。。。。

漏洞证明:

0x01

49you手游 http://m.49you.com/

登录功能没有设置验证码及登录错误次数限制,导致可爆破密码或撞库

0x02

首先我们可以通过注册功能来获取一部分用户名

用户名为字母与数字组合

这个注册功能的验证码不会刷新,那我们就可以抓取这个请求。来获取一部分用户名字典

注册的请求为GET请求,,,,很是 “给力”

放到工具里面跑用户名的发现一个问题

length 507的为 已经存在的用户名

length 2333的 为注册成功。。。。。批量注册用户哇,也是一个安全问题

继续说撞库和爆破吧

测试登录,抓取登录的请求,也是GET 想想也是醉了

放到工具去批量跑下弱密码 111111

账号密码错误的

登录成功的

测试登录

部分账号:用户名后➕1

aaaaaa1

aaberg1

aachen1

aahing1

aaliis1

aammii1

aargau1

aarhus1

aarika1

aarrgh1

ababua1

abacas1

abacay1

abacli1

abacot1

abacus1

abadan1

abadia1

abakan1

abakas1

abamps1

abanet1

abanga1

abanic1

abaris1

abased1

abaser1

abases1

abasgi1

abasia1

。。。。。

修复方案:

加验证码及登录次数限制

版权声明:转载请注明来源 艾薇儿@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-06-26 02:14

厂商回复:

影响不大,但还是感谢提交漏洞,稍后统一小礼物送上,叁万还在等着你们!

最新状态:

暂无