漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120484

漏洞标题:搜狐视频、搜狐用户中心多个业务可劫持任意帐号

相关厂商:搜狐

漏洞作者: jeary

提交时间:2015-06-14 19:47

修复时间:2015-08-03 00:06

公开时间:2015-08-03 00:06

漏洞类型:CSRF

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-14: 细节已通知厂商并且等待厂商处理中

2015-06-19: 厂商已经确认,细节仅向厂商公开

2015-06-29: 细节向核心白帽子及相关领域专家公开

2015-07-09: 细节向普通白帽子公开

2015-07-19: 细节向实习白帽子公开

2015-08-03: 细节向公众公开

简要描述:

搜狐用户中心还有搜狐视频自从被我跨域劫持过一次之后就修改了信任域配置文件还修复了多个上传点~可是...(求公仔- -,不然我停不下来)

详细说明:

上次配置星号,导致任意劫持漏洞:http://wooyun.org/bugs/wooyun-2010-0116229

后来这样修复了。而且在我劫持过搜狐用户中心后,大部分上传点都进行了过滤,可是还是有漏掉的

上传点:http://i.auto.sohu.com/user/userinfo/toModifyUserInfo.at#

上传带有flash内容的jpg文件,抓包得到恶意图片地址:

嗯,这张图片所在域符合配置文件里的*.sohu.com

那么哪些站点会受到影响呐?如下:

..只要配置了sohu域的站点都会受到影响,接下来小小的证明一下:

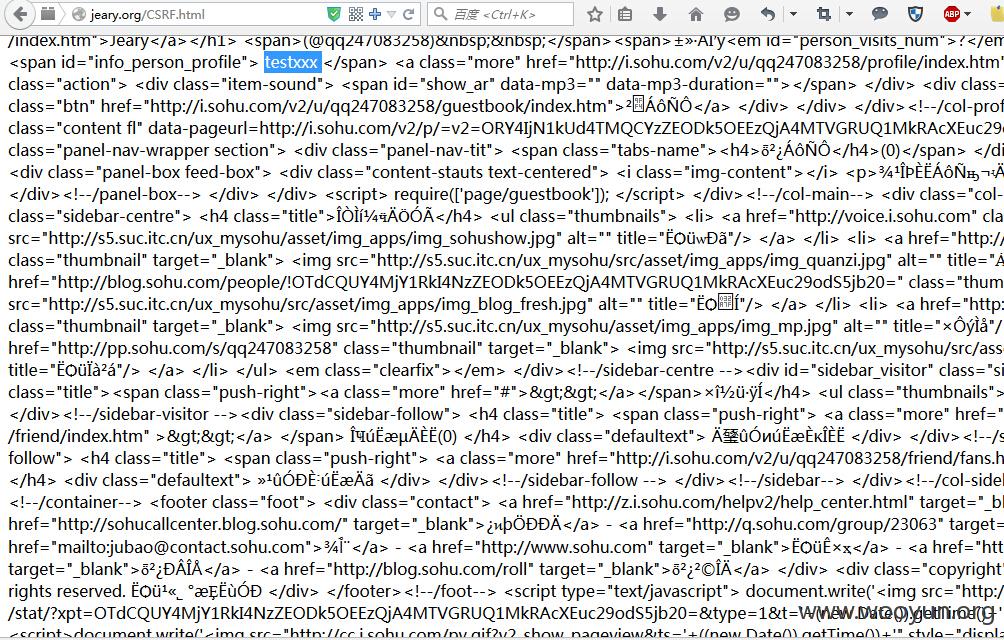

劫持查看i.sohu.com下的留言(由于我没有留言,所以这里只看到了自己的用户名)

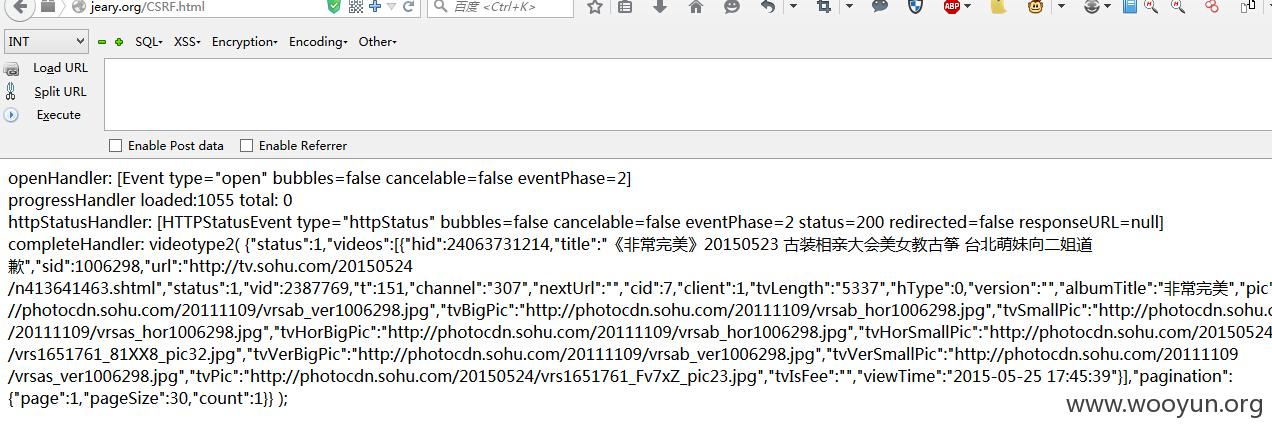

劫持查看搜狐视频用户观影记录

当然也可以模拟用户的其他操作,任何用户能操作的,都可以模拟出来~

如修改资料、修改地址...

漏洞证明:

如上~

修复方案:

同步上传过滤代码,覆盖整个业务线。

版权声明:转载请注明来源 jeary@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-06-19 00:04

厂商回复:

感谢支持。

最新状态:

暂无