漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120477

漏洞标题:郑州大学计算机应用研究所某建站通用系统存在命令执行漏洞,大量服务器面临风险

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-06-17 15:04

修复时间:2015-09-20 09:38

公开时间:2015-09-20 09:38

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-17: 细节已通知厂商并且等待厂商处理中

2015-06-22: 厂商已经确认,细节仅向厂商公开

2015-06-25: 细节向第三方安全合作伙伴开放

2015-08-16: 细节向核心白帽子及相关领域专家公开

2015-08-26: 细节向普通白帽子公开

2015-09-05: 细节向实习白帽子公开

2015-09-20: 细节向公众公开

简要描述:

灵感来自WooYun-2015-110959

详细说明:

0x01

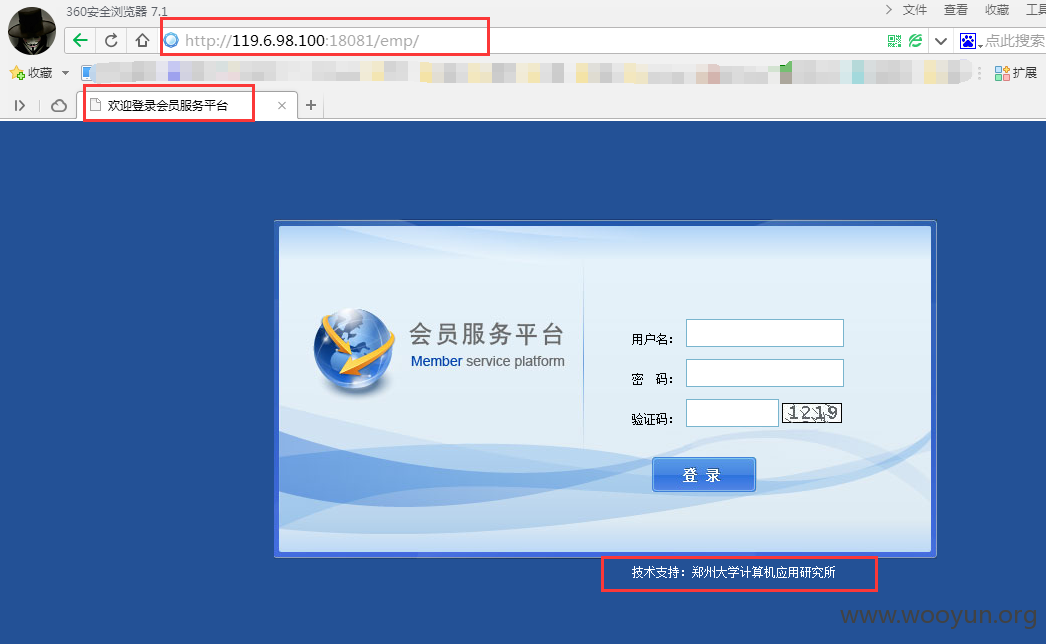

这是前人挖到的http://119.6.98.100:18081/emp/selfOpenAccountAction!preAddZRR.action,经检测,未被修复。

图片中的红色标记可作为关键词进行Google Hacking

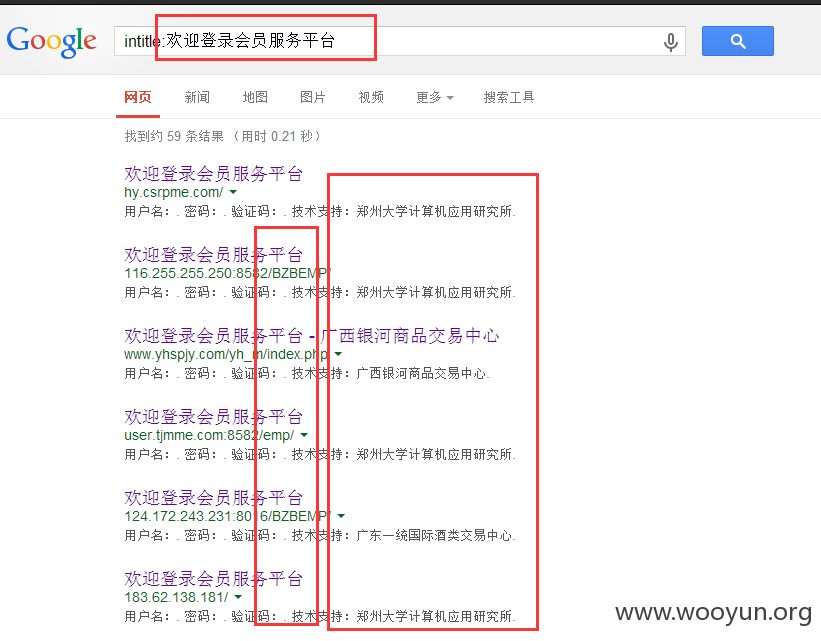

0x02于是构建这样的关键词

intitle:欢迎登录会员服务平台

59条,不排除有重复的,不过这也只是一部分,还可以利用刚刚提到的关键词进行构造。

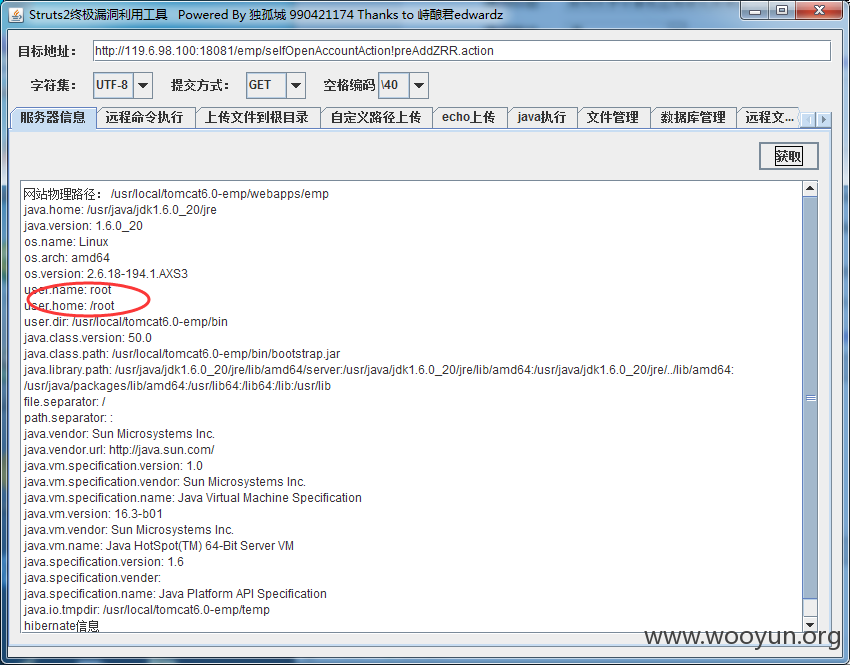

0x03看看危害吧

root权限,作用挺大的

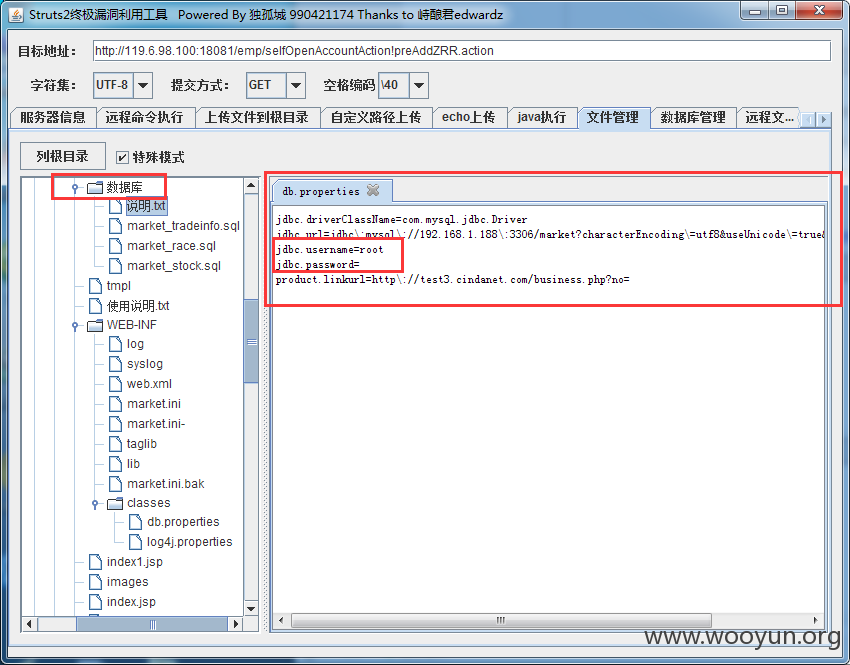

数据库及配置信息

在这里借用前人的证明一用

http://wimg.zone.ci/upload/201504/28225602693282c8067081aa6426a7beae3561c6.jpg

http://wimg.zone.ci/upload/201504/282254292245cadfc9b3da2954c69f8da75c2c00.jpg

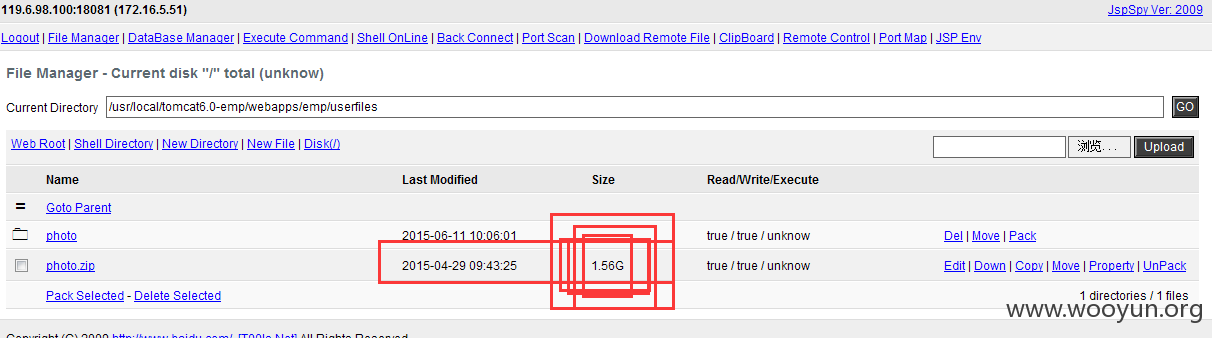

我想这张图才是重点-->

1.5g,就算有重复的,起码也有上千人的信息吧。

0x04其他案例

http://116.255.255.250:8582/BZBEMP/selfOpenAccountAction!preAddZRR.action

http://121.15.133.162:8083/emp/selfOpenAccountAction!preAddZRR.action

http://hy.csrpme.com/selfOpenAccountAction!preAddZRR.action

http://124.172.243.231:8016/BZBEMP/selfOpenAccountAction!preAddZRR.action

http://user.tjmme.com:8582/emp/selfOpenAccountAction!preAddZRR.action

http://183.56.166.53:8582/EMP/LoginAction!login.action

漏洞证明:

0x01

这是前人挖到的http://119.6.98.100:18081/emp/selfOpenAccountAction!preAddZRR.action,经检测,未被修复。

图片中的红色标记可作为关键词进行Google Hacking

0x02于是构建这样的关键词

intitle:欢迎登录会员服务平台

59条,不排除有重复的,不过这也只是一部分,还可以利用刚刚提到的关键词进行构造。

0x03看看危害吧

root权限,作用挺大的

数据库及配置信息

在这里借用前人的证明一用

http://wimg.zone.ci/upload/201504/28225602693282c8067081aa6426a7beae3561c6.jpg

http://wimg.zone.ci/upload/201504/282254292245cadfc9b3da2954c69f8da75c2c00.jpg

我想这张图才是重点-->

1.5g,就算有重复的,起码也有上千人的信息吧。

0x04其他案例

http://116.255.255.250:8582/BZBEMP/selfOpenAccountAction!preAddZRR.action

http://121.15.133.162:8083/emp/selfOpenAccountAction!preAddZRR.action

http://hy.csrpme.com/selfOpenAccountAction!preAddZRR.action

http://124.172.243.231:8016/BZBEMP/selfOpenAccountAction!preAddZRR.action

http://user.tjmme.com:8582/emp/selfOpenAccountAction!preAddZRR.action

http://183.56.166.53:8582/EMP/LoginAction!login.action

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-06-22 09:36

厂商回复:

cnvd确认并复现所述情况,转由cncert转报给教育网应急组织,由其后续协调网站管理单位处置。

最新状态:

暂无