漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0120086

漏洞标题:珠江宽频宽带IPTV机顶盒大多暴露在公网且存使用默认口令

相关厂商:广州珠江数码集团有限公司

漏洞作者: 路人甲

提交时间:2015-06-12 20:00

修复时间:2015-07-30 16:26

公开时间:2015-07-30 16:26

漏洞类型:基础设施弱口令

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-12: 细节已通知厂商并且等待厂商处理中

2015-06-15: 厂商已经确认,细节仅向厂商公开

2015-06-25: 细节向核心白帽子及相关领域专家公开

2015-07-05: 细节向普通白帽子公开

2015-07-15: 细节向实习白帽子公开

2015-07-30: 细节向公众公开

简要描述:

某网段有很多开放80端口的珠江宽频IPTV猫可以使用默认口令登陆,登陆后可以查看户主正在观看的电视节目、wifi名和密码,并可以对wifi方面、内部网络进行修改;可能造成用户数据泄露,写恶意脚本可能导致大规模DoS

详细说明:

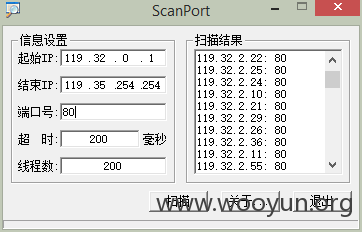

119.32.0.0/14网段

使用端口扫描软件可以扫描到很多开放端口

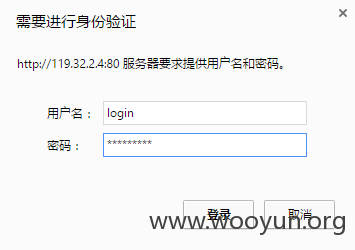

随便找一个ip,如119.32.2.4

用户名 login

密码 gzcatvnet (广州数字电视网)

可以轻易登陆

进去以后有很多项目

有线电缆一页中可以看到的信息有:

MAC 序列号 猫的内网ip 带宽 有线电视频率等 并可以对其频率进行修改

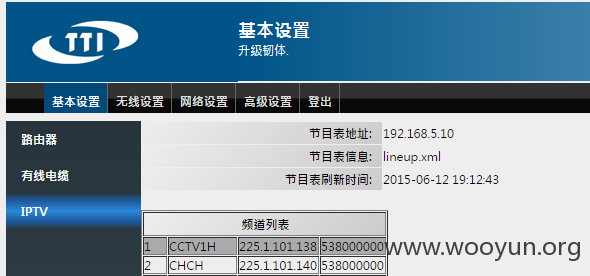

IPTV一栏可以看到用户正在收看的节目 图中用户在看CCTV1 HD

无线设置一栏 SSID 密码均可以查看+修改

网络设置中 可以看到用户设备名称 并可对内网ip和dhcp进行修改

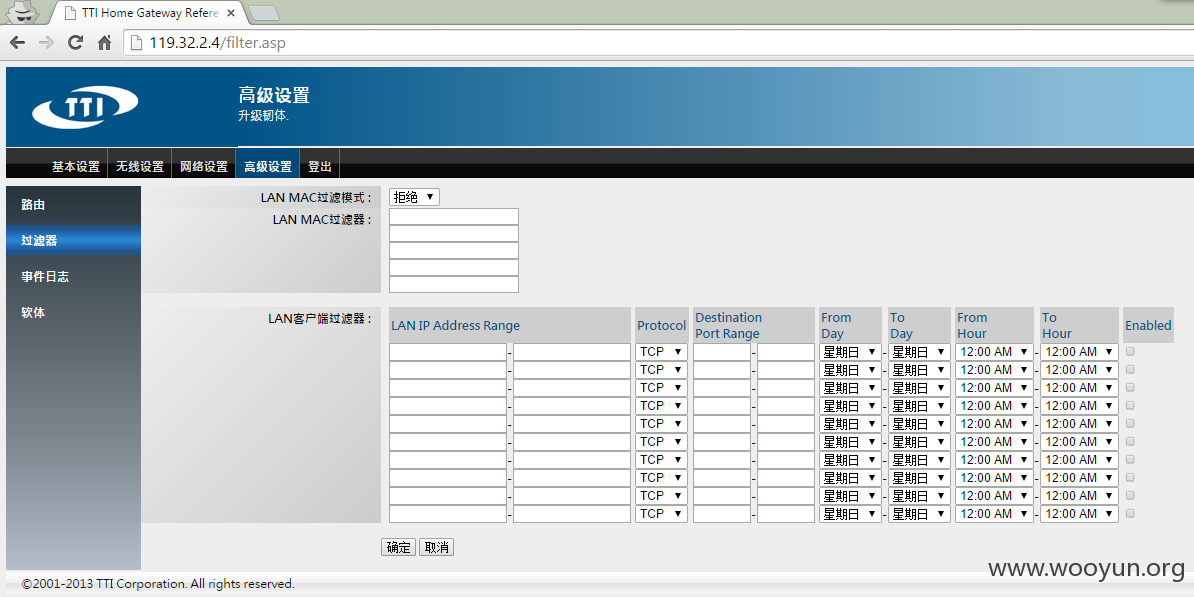

高级设置中 可以设置DMZ 静态路由 MAC过滤 端口转发等

配合网络设置中看到的设备,将其设置成DMZ主机,可能使其遭受攻击

漏洞证明:

使用端口扫描软件扫描119.32.0.0/14 可以扫描到很多开放端口

而119.32.0.0/14网段的whois信息是GuangZhou Radio & Television network Co.,LTD.

很明显是广州市珠江数码

修复方案:

给出三种修复方案:

① 将口令增强

可执行度-高 修复效果-低

不足之处:黑客仍然可以用ttl调试iptv看到用户名和密码,本人就是使用此方式得到

② 咨询TTI厂商屏蔽iptv猫外网的80号端口

可执行度-中 修复效果-高

不足之处:咨询厂商-厂商修复-放出固件-全线升级过程稍微繁琐

而且TTI与Technicolor界限不明,咨询厂商可能会碰壁

对于老产品,厂商方面对重新编译固件可能会有抵触

③ 将全线设备像电信一样做一次NAT

可执行度-低 修复效果-中

不足之处:做NAT要改动网络配置,造成很大的麻烦,配置不当有可能遭受损失

且内网的知情用户仍然可以进行恶意操作

建议 ①+②结合进行修复

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-06-15 16:25

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:高

攻击成本:低

造成影响:高

综合评级为:高,rank:11

正在联系相关网站管理单位处置。

最新状态:

暂无