漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0119281

漏洞标题:欧美思教育内部管理系统SQL注入及其他多处严重问题

相关厂商:欧美思教育(www.omsedu.cn)

漏洞作者: 路人甲

提交时间:2015-06-09 19:13

修复时间:2015-07-24 19:14

公开时间:2015-07-24 19:14

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-09: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-07-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

多处SQL注入,员工大量弱密码,员工可越权操作,撞库拿到高管邮箱。

详细说明:

登录处直接可以万能密码绕过……汗!

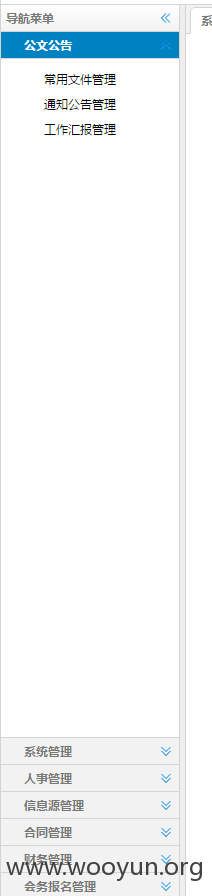

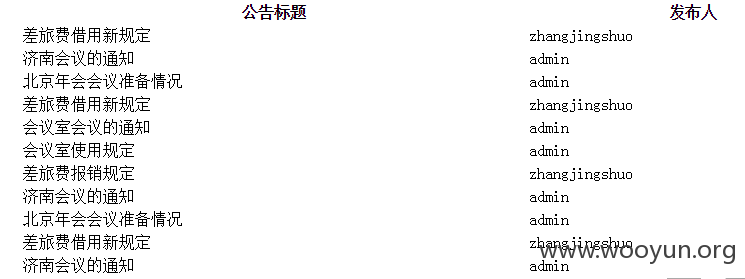

进入后台走一圈发现admin账号本身权限并不大,很多选项点击时提醒无权限,在通知公告管理中发现另一个账号名。

换这个账号登录发现是人事部的,业务权限不大,但可以看员工列表。

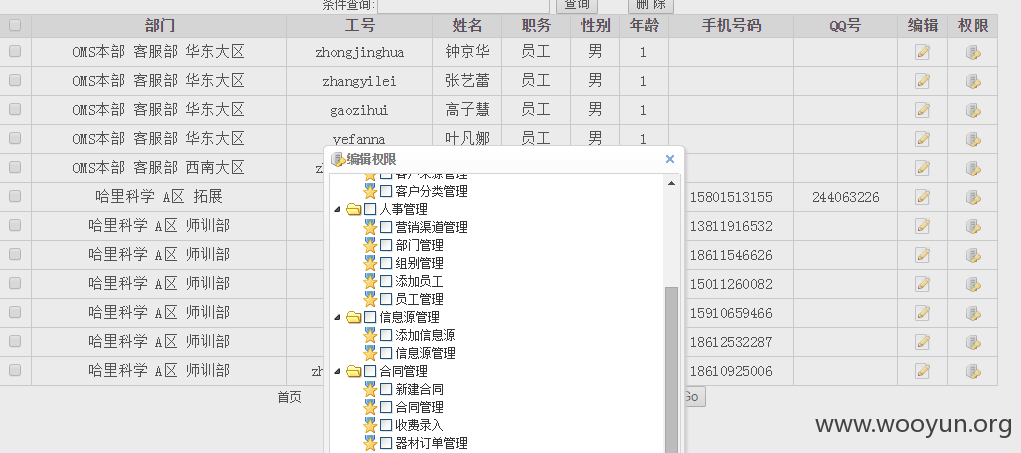

而且,人事部员工可以直接修改自己的权限…直接全打上√。

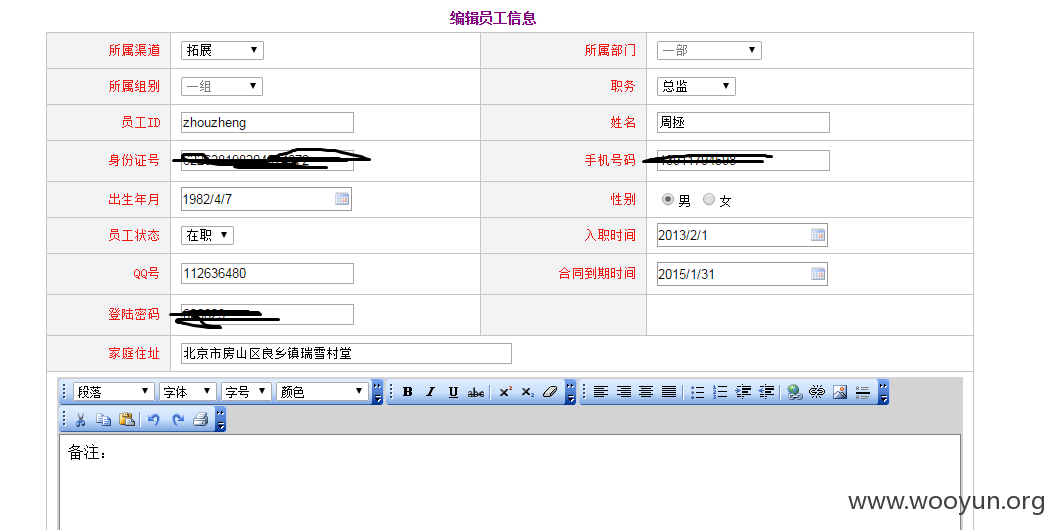

点编辑员工信息可以直接看到员工明文密码,很多员工都用的是123456等弱密码。

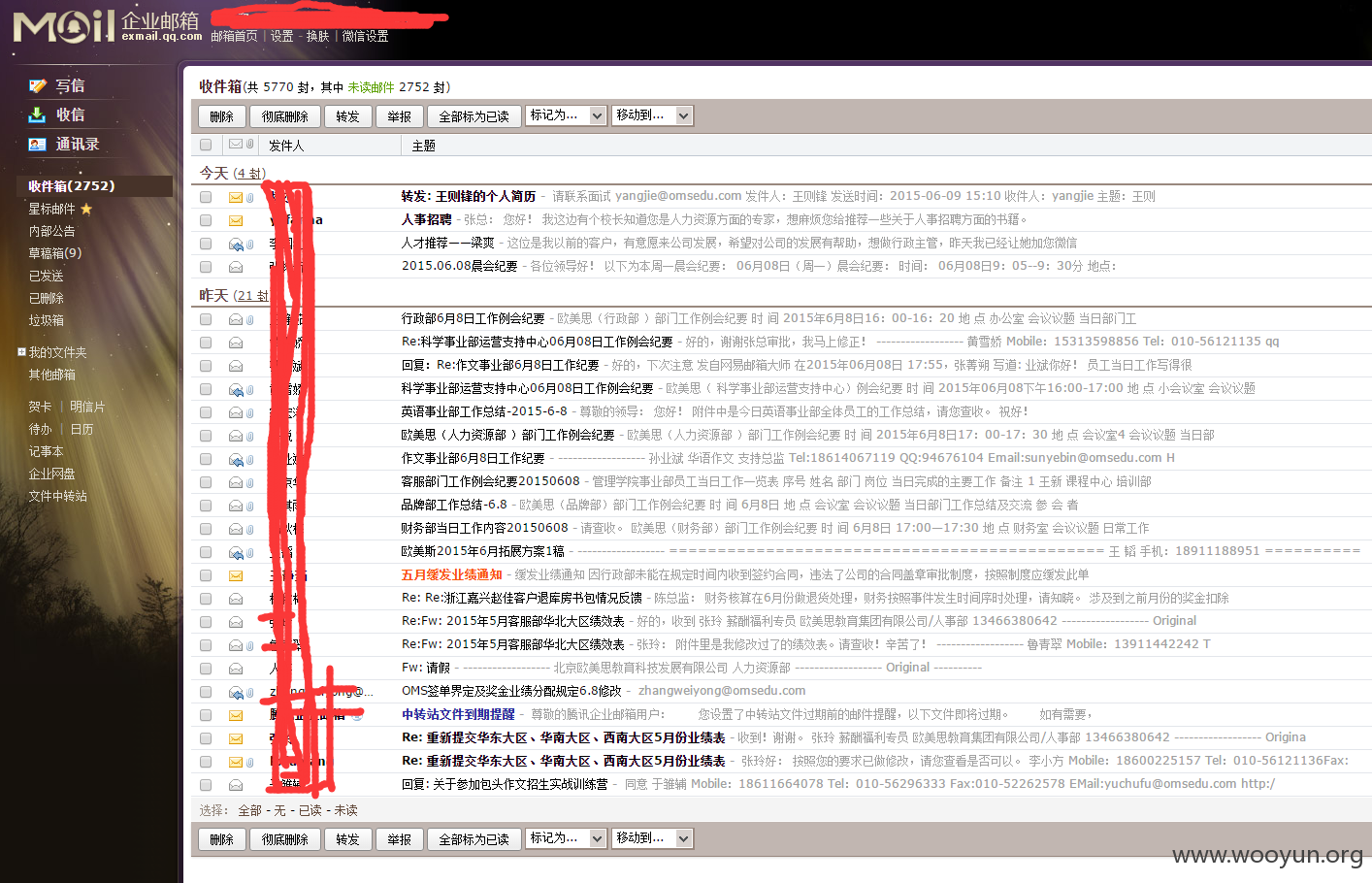

用明文密码碰撞到几个企业邮箱,其中一位还是高管。

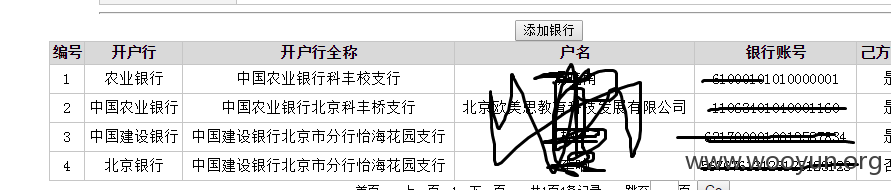

合同管理,客户管理,财务管理等栏目里有大量敏感数据,没有进一步挖掘。

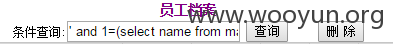

进一步翻了翻,发现好几个页面的查询框都存在SQL注入,以人员管理为例

手动注入下,发现服务器上数据库相当多。竟然有上千个……不知道这是什么鬼,数据量太大了,未做进一步渗透。

漏洞证明:

见详细说明。

修复方案:

都是低级问题,解决方案你们懂。重点要加强安全意识啊。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)