漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0118039

漏洞标题:国联证券办公系统内部弱口令漏洞(泄露部分员工资料/股票交易/邮件信息)

相关厂商:国联证券

漏洞作者: ucifer

提交时间:2015-06-03 18:59

修复时间:2015-06-08 19:00

公开时间:2015-06-08 19:00

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-06-03: 细节已通知厂商并且等待厂商处理中

2015-06-08: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

再来一发,求高RANK....

详细说明:

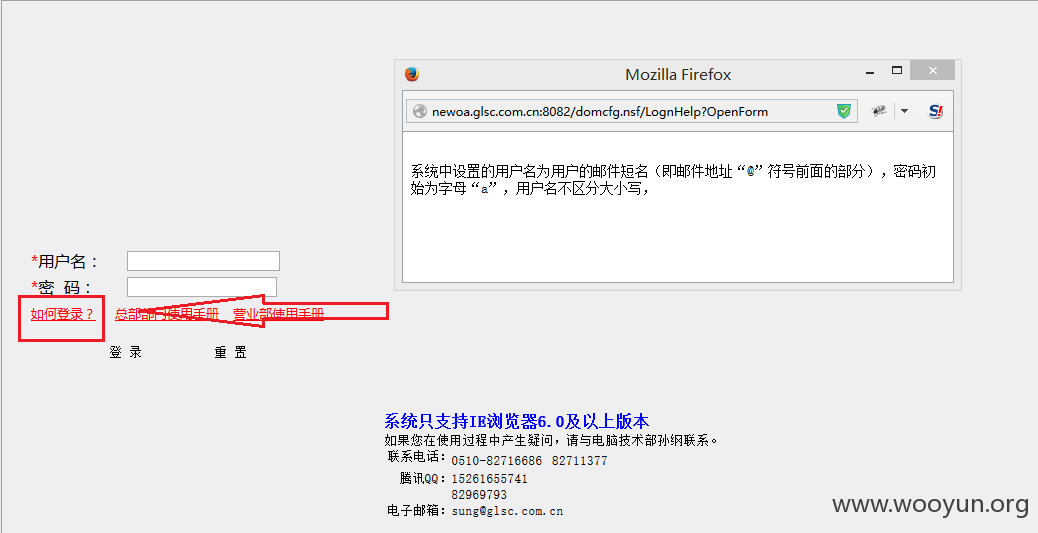

http://newoa.glsc.com.cn:8082/ 办公系统

点击“如何登陆”便会显示这样的窗口,我先利用曾经获取的一个弱口令登陆试试~~

依据这个

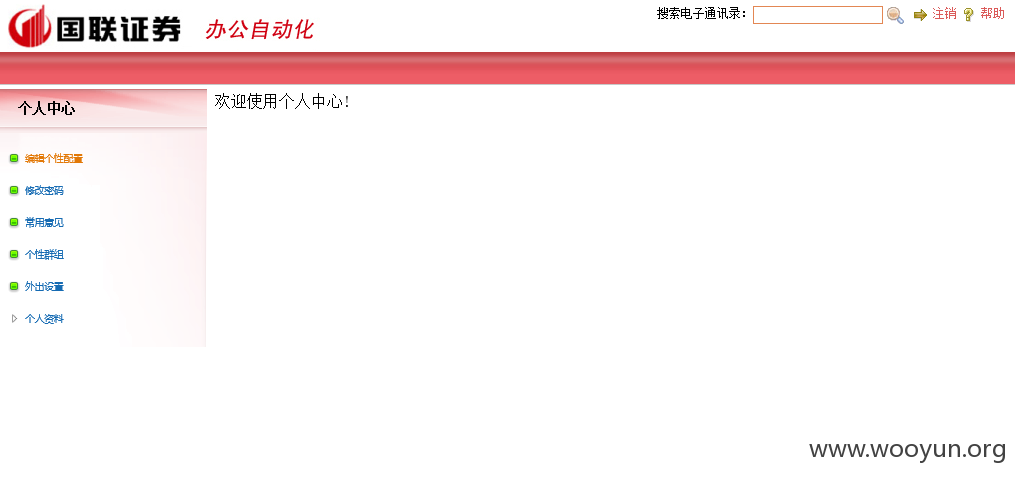

可操作的地方有很多,因为是股份交易的公司,所以很多比较敏感就不截图了

由于账号和密码是通用的,所以这些连接也可以登陆

http://mail2.glsc.com.cn:8084/names.nsf?Login

http://mail2.glsc.com.cn:8093/stcenter.nsf

所以基本上只要获取一个人账号和密码,那办公系统,邮箱系统,视频会议都可以进入,当然我没找到的应该还有不少。。

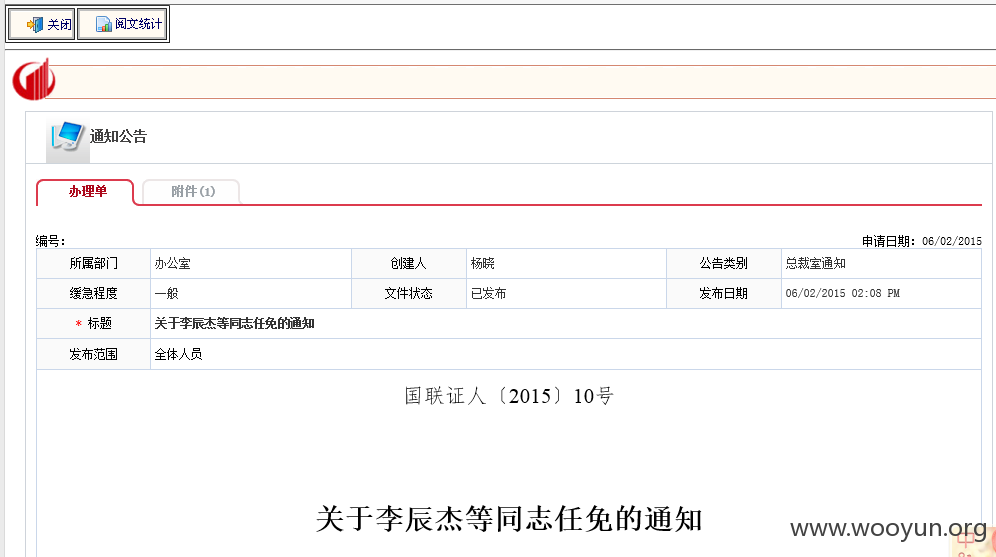

然后随便点一个连接进入通知公告的页面~~~继续点击阅文统计..就是个大发现!!!

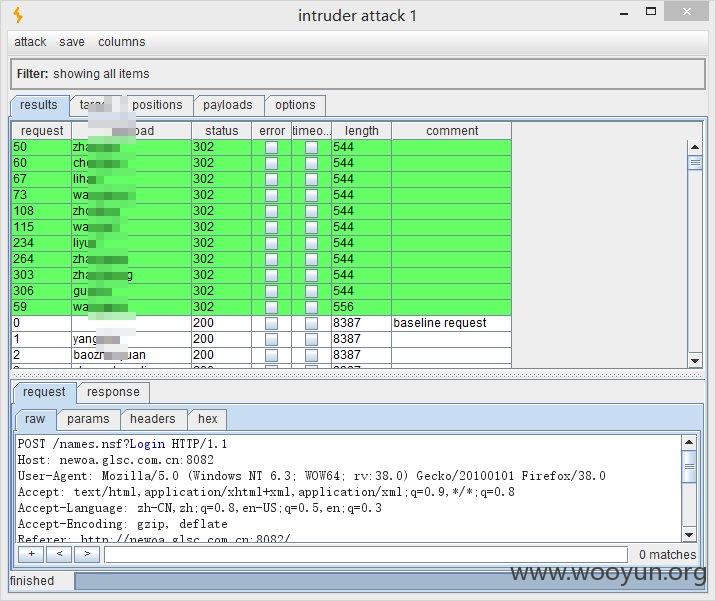

这里导出了一张表格,猜测多数是内部办公人员的名字。。那么根据“周静”的账号命名方式为“zhoujing”所以 我把这张表导出来并转成拼音,密码为a进行暴力破解有效用户名~~~

这些都是可利用的办公人员名单。。。都是没有修改的初始密码。(⊙o⊙)…

漏洞证明:

以证明

修复方案:

改吧 强口令。。。系统太单一,没有防爆破机制

版权声明:转载请注明来源 ucifer@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-06-08 19:00

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无