漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0150540

漏洞标题:某电视购物网站远程登录弱口令,重要数据库泄漏,内部管理平台密码弱口令导致大量敏感信息一并泄漏等等

相关厂商:cncert国家互联网应急中心

漏洞作者: 苍冥

提交时间:2015-10-31 23:44

修复时间:2015-12-20 10:26

公开时间:2015-12-20 10:26

漏洞类型:服务弱口令

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-31: 细节已通知厂商并且等待厂商处理中

2015-11-05: 厂商已经确认,细节仅向厂商公开

2015-11-15: 细节向核心白帽子及相关领域专家公开

2015-11-25: 细节向普通白帽子公开

2015-12-05: 细节向实习白帽子公开

2015-12-20: 细节向公众公开

简要描述:

RT

详细说明:

3389远程桌面存在弱口令:泄漏客服通话录音文件、新产品资料泄漏、管理平台密码泄漏、数据库文件泄漏。

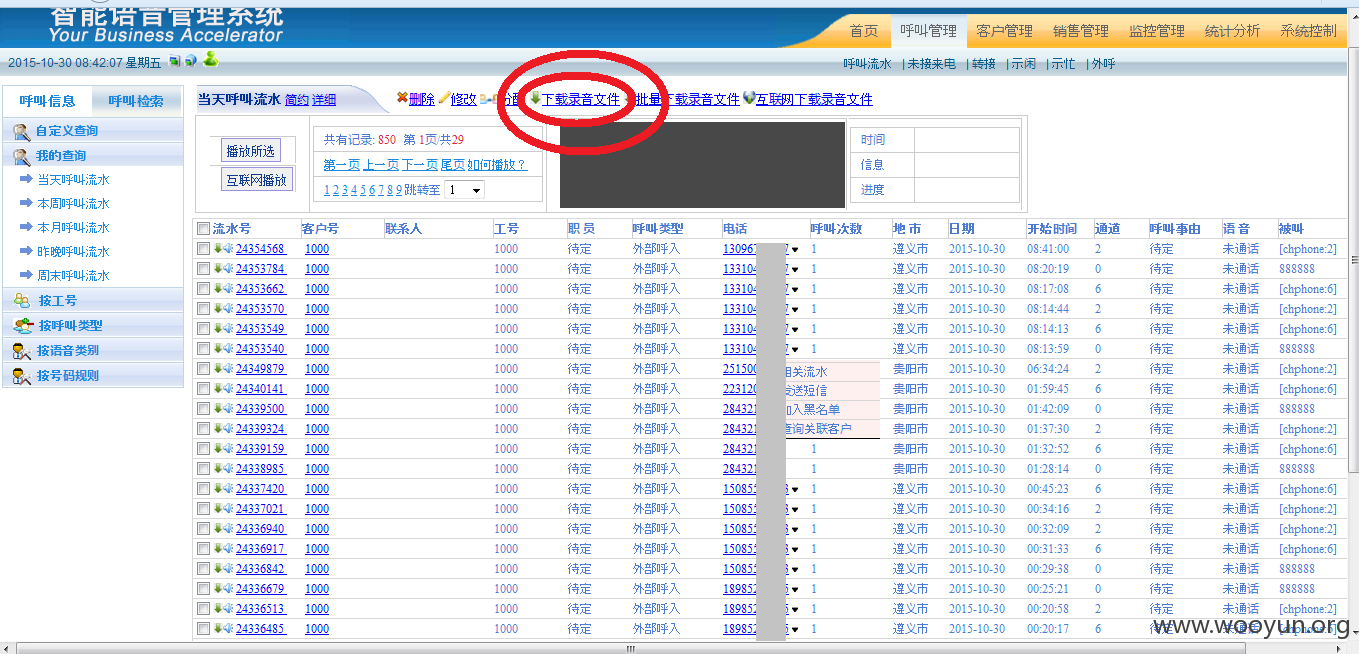

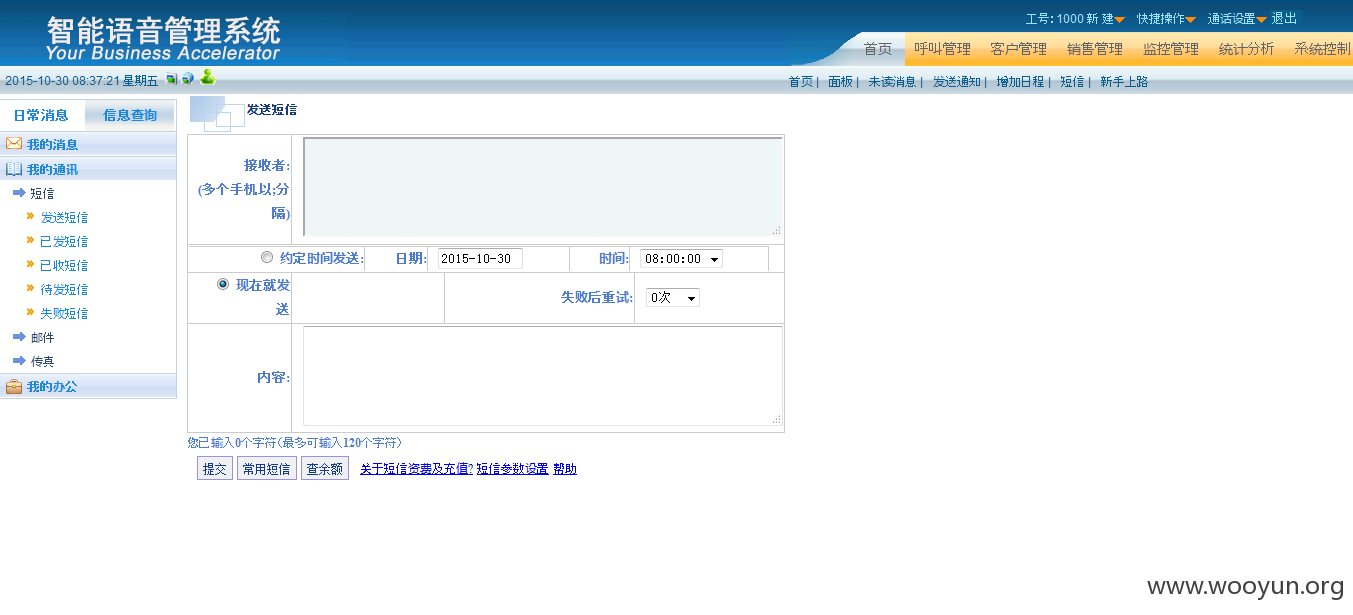

内部管理(可外连)平台弱口令:泄漏客户个人敏感信息、可拨号收发短信、可查看客服通话记录及下载通话录音、泄漏库存,商品,订单等。

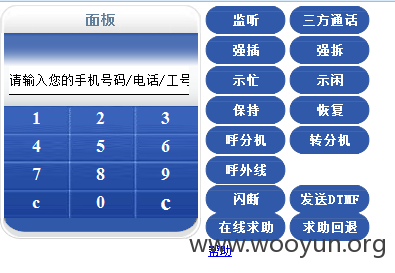

登录账户具有极大权限可修改内部资料及进行电话线路管理。

服务器刚刚当掉了,不知道什么时候重启,目前无法重现漏洞现场,在下只能寄希望于以下截图及文字试着还原真实漏洞情况了。

ip弱口令可直接登录主机,

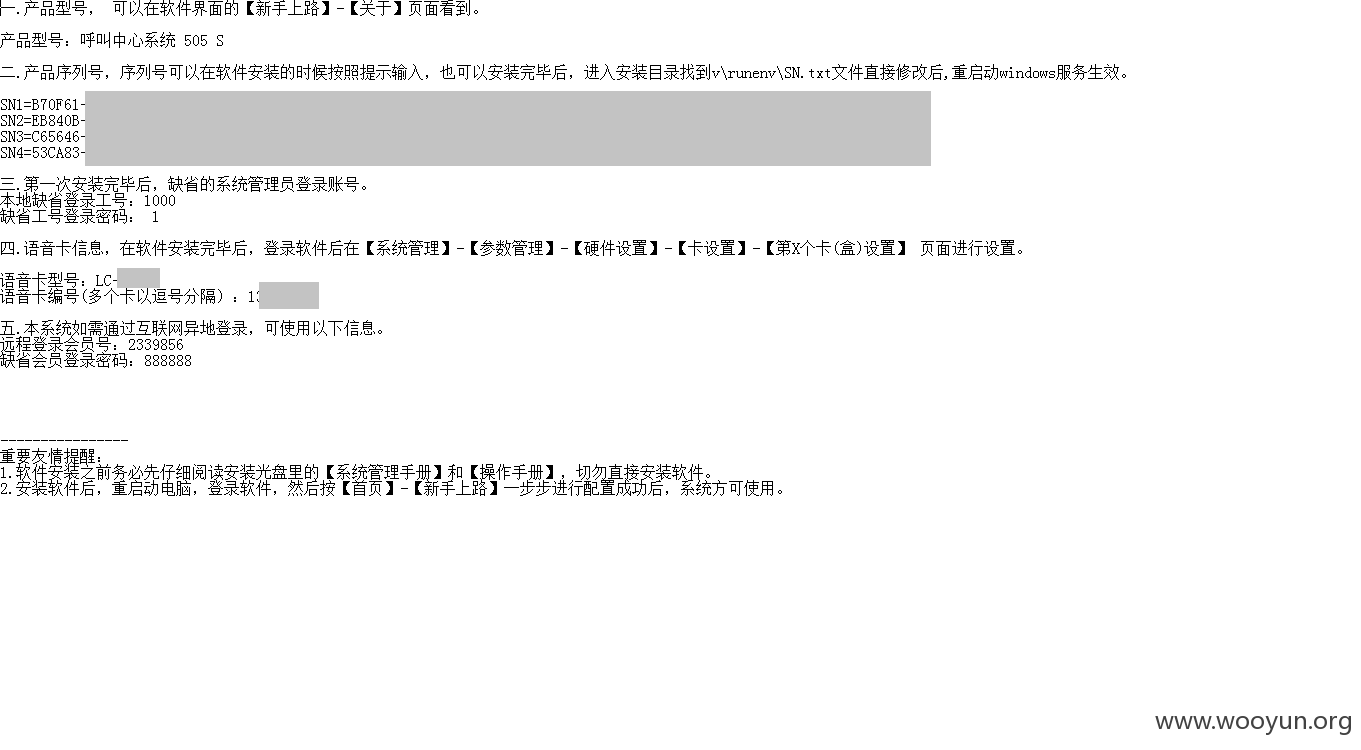

登录后可看到桌面上的文本文档,内部是一份管理平台的用户名和密码:

平台上有各种敏感信息,在此处列举几张截图:

客户联系名单:

客服通话记录(附带音频):

电话可直接操作:

短信平台:

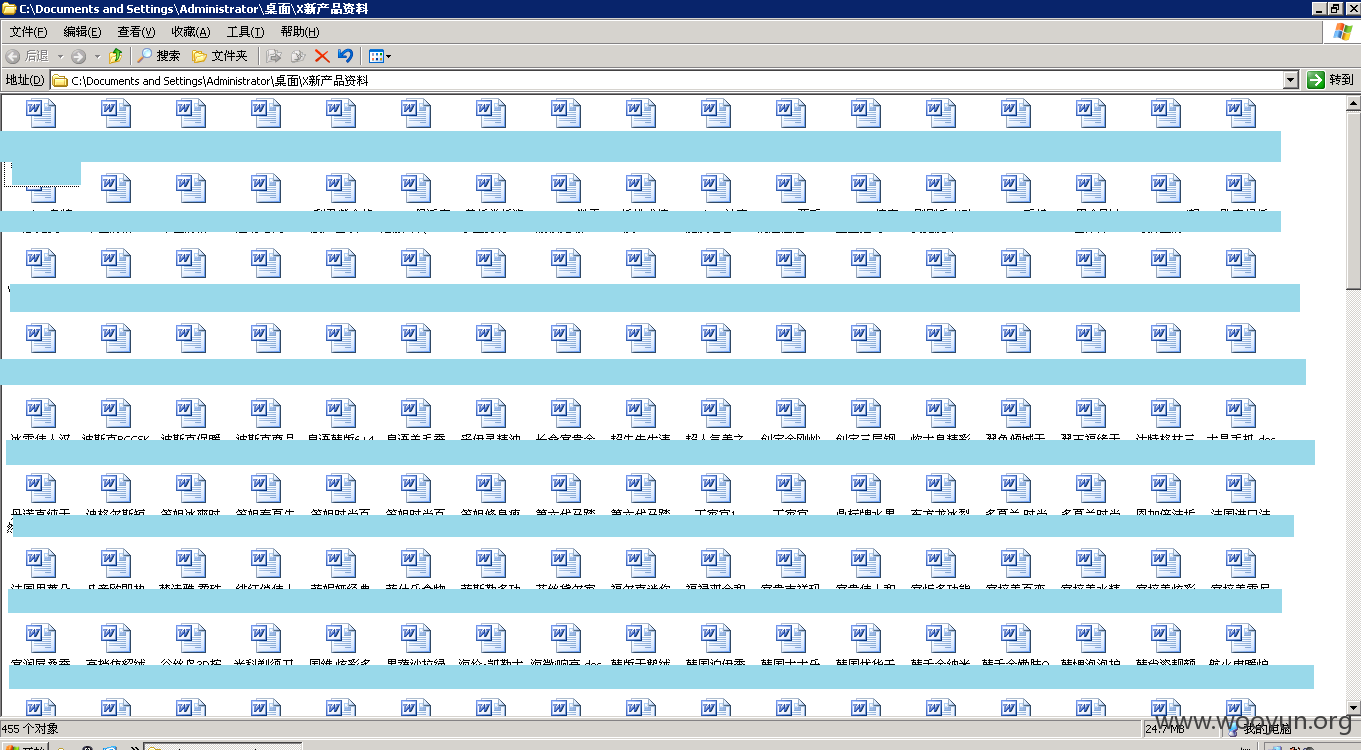

桌面另有一份新产品数据列表:(唯一一张远程桌面截图)

这些是已知泄漏的数据库:

其余的远程桌面截图此处略,只因远程桌面截图效率奇慢。

数据库在D盘E盘中,另有备份。

另:sql server studio express记住了用户名和密码,可直接登录内网数据库服务器。

漏洞证明:

内部管理平台: **.**.**.**:7627/v/logon 工号:2339856 密码:888888

弱口令IP: **.**.**.** 账户:administrator 密码:1

具体文件请在主机中自行查找(主要在桌面、D盘、E盘中)

修复方案:

修改密码!

修改密码!

修改密码!

重要的事情说三遍!

之前在桌面上有看到别人放的远程爆破工具,手残删除了,看样子应该不是中国人干的。

另外发现邮件群发器和各种邮箱列表,想想内部人员应该没这方面的需求,这样的话这个服务器应该是被用做邮件spam/scam平台了。(这没删除)

版权声明:转载请注明来源 苍冥@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-11-05 10:24

厂商回复:

暂未建立与网站管理单位的直接处置渠道,待认领。

最新状态:

暂无