漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0117324

漏洞标题:翼龙贷某分站注入/导致getshell/威胁内网安全

相关厂商:eloancn.com

漏洞作者: 小饼仔

提交时间:2015-05-31 17:37

修复时间:2015-06-05 17:38

公开时间:2015-06-05 17:38

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-31: 细节已通知厂商并且等待厂商处理中

2015-06-05: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

很久没提漏洞了,看到job上有你们的招聘广告,就测了下~

详细说明:

引用下公司简介

还有这个...

回到正题

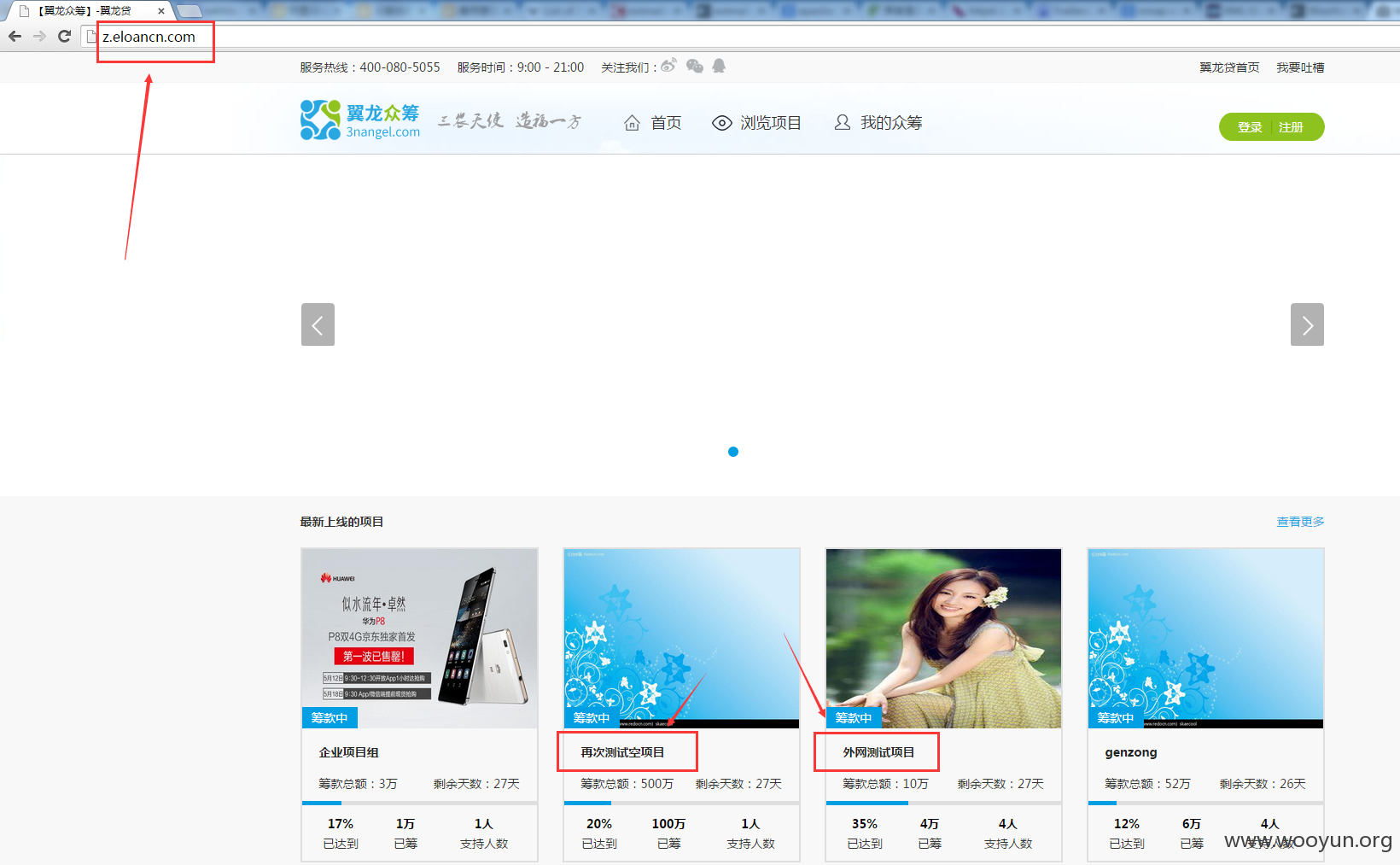

扫了下 eloancn.com 的子域名,发现了一个测试站点 http://z.eloancn.com/

看样子好像是新的业务,翼龙众筹,还在测试。

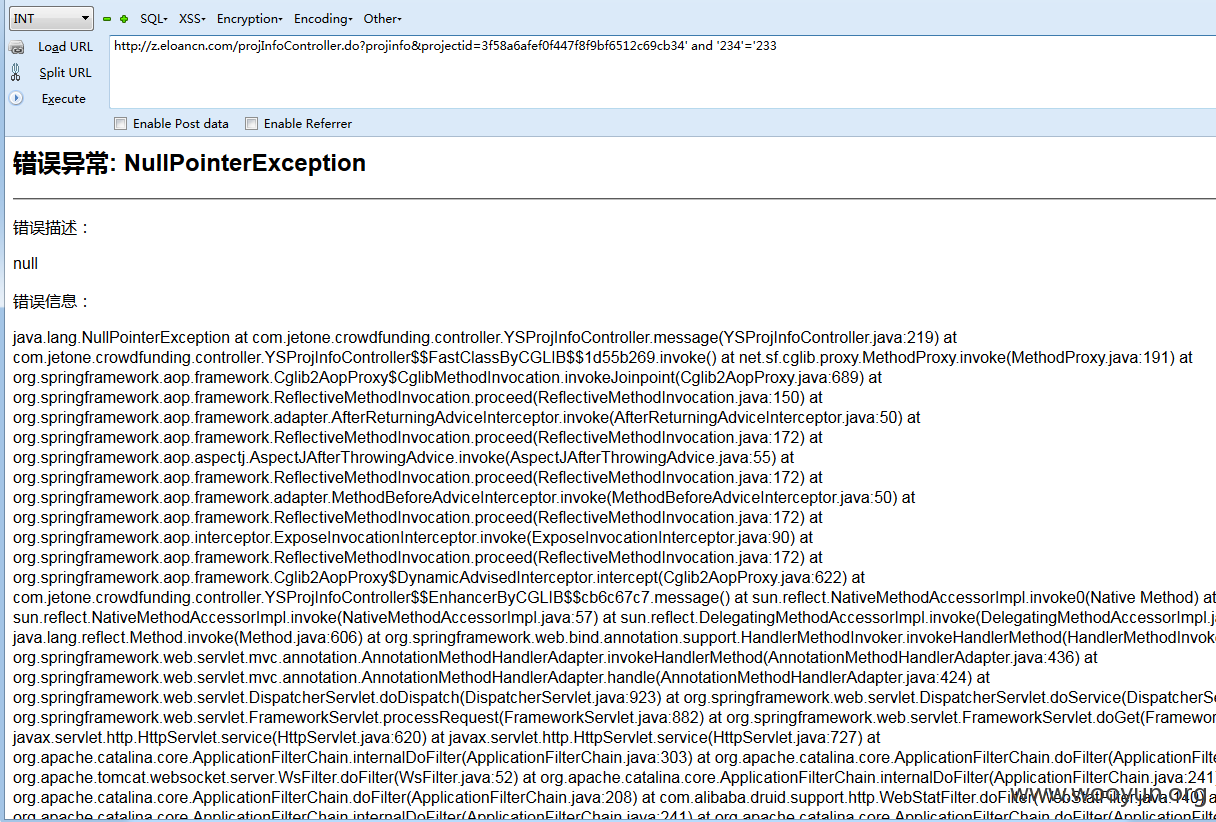

这系统到处都是注入

http://z.eloancn.com/projInfoController.do?projinfo&projectid=3f58a6afef0f447f8f9bf6512c69cb34' and '234'='234

返回正常

http://z.eloancn.com/projInfoController.do?projinfo&projectid=3f58a6afef0f447f8f9bf6512c69cb34' and '234'='233

返回null

这里可以报错注入

获取一下user和version

得到

[email protected] | 5.6.20-log1

剩下的丢工具里跑就行了,这里就不贴了

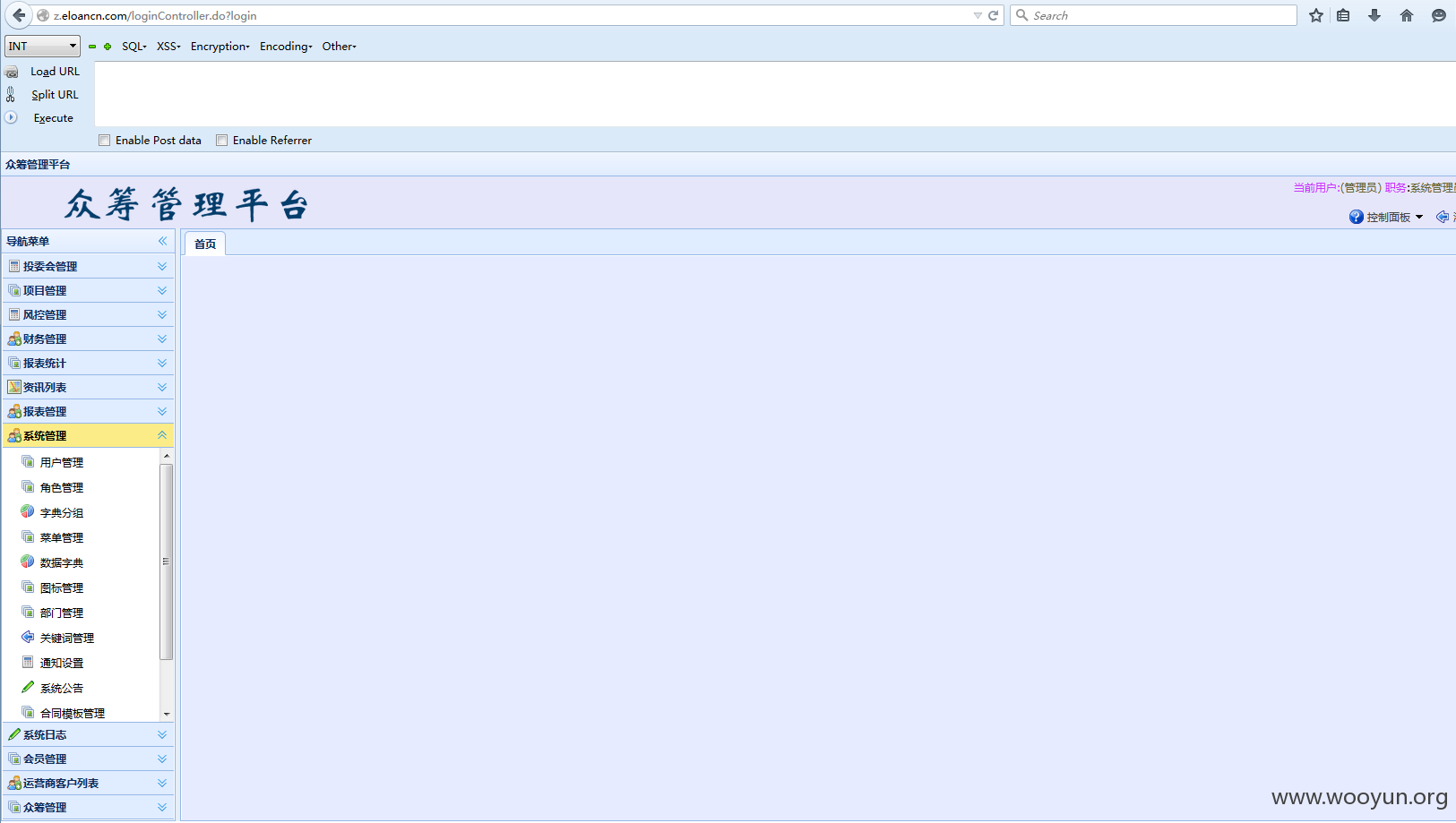

之后又找了找后台

发现后台登陆地址

因为存在注入,直接 admin'or'1'='1进入系统

常言道,不拿shell的漏洞不是好漏洞,然后找了找有没上传的地方,有几处上传的,大部分都是传到 img.eloancn.com 这个图片服务器上去了,又找了找,发现在系统管理 - 图标管理这个地方有添加图标,这个地方是上传到本服务器目录下的。

试了一下,用到了jquery.uploadify-3.1.js这个js,但是404。

没有关系,分析了下对应上传的js代码,需要传几个参数

本地构造表单

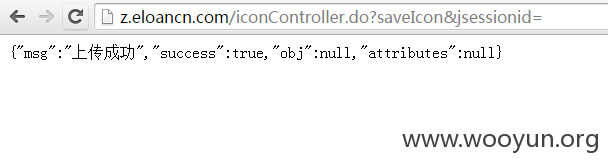

上传shell,提示成功

在图标那可以看到shell对应的地址

http://z.eloancn.com/plug-in/accordion/images/cececece.jsp 密码 sdfaer24dva34

漏洞证明:

ifconfig 是内网

数据库配置文件等敏感信息就不贴了

因为是个测试系统,所以信息不多

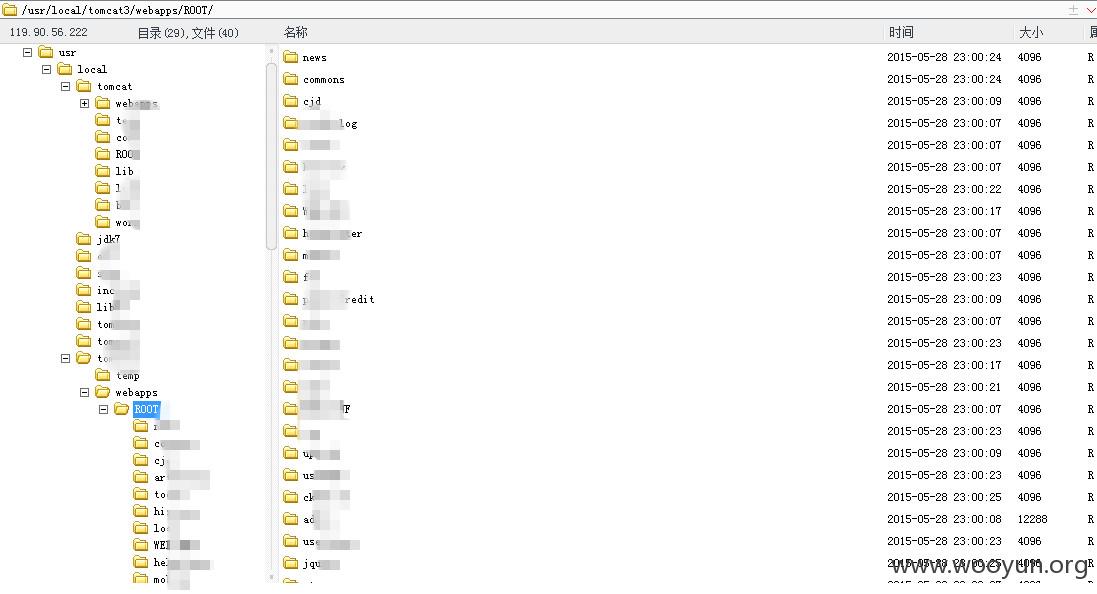

然后又看了下/usr/local/下几个tomcat下部署的项目,发现tomcat3下的部署的是主站http://www.eloancn.com/的测试代码

简单的看了下你们的代码,电话身份证号用了DES,密码MD5,加了salt。

看了看密码重置的逻辑,拿线上测了下,发现不太对劲,返回结果和测试代码不一样,可能是和线上代码不一样。就没继续测了。

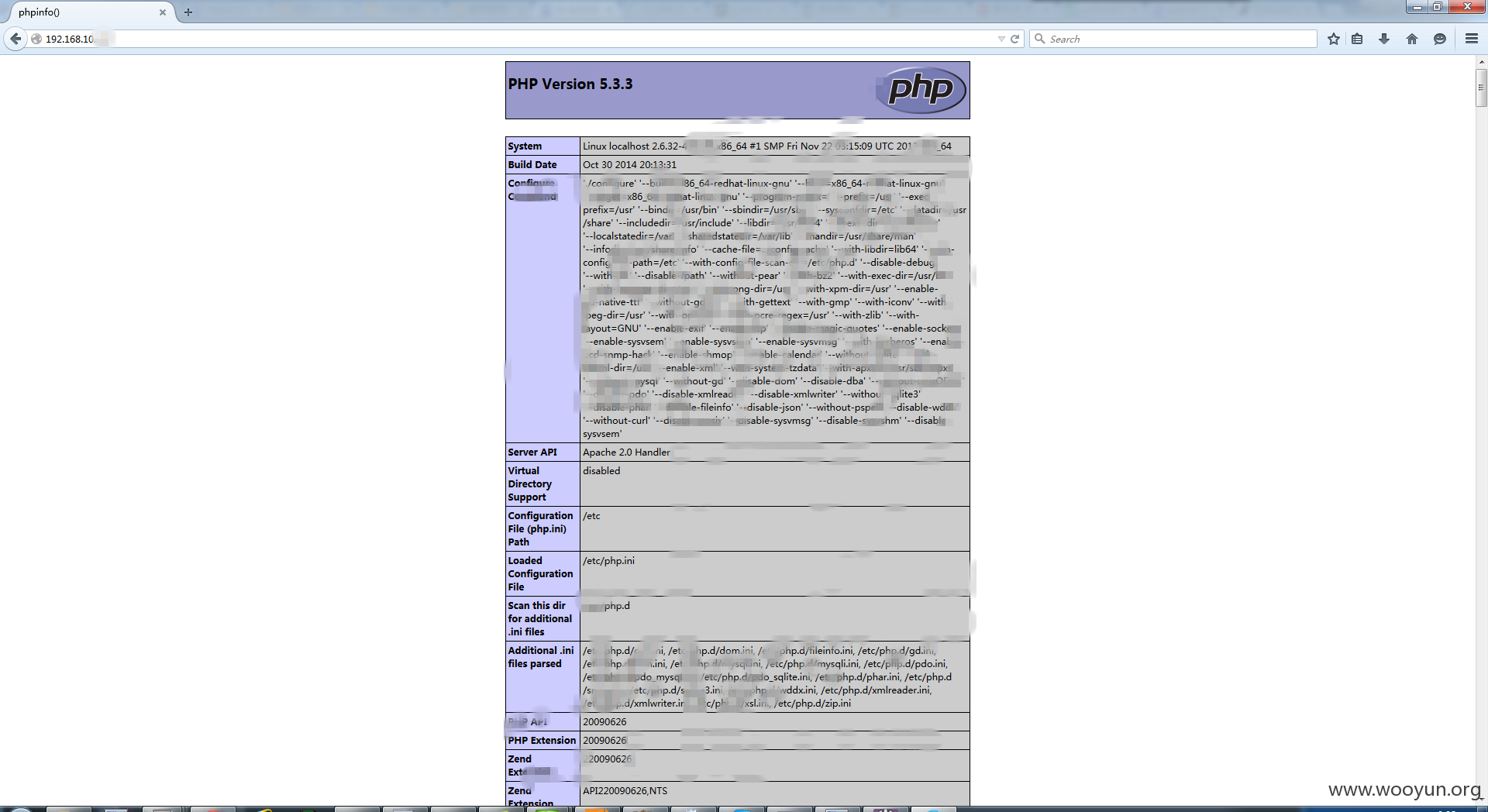

然后拿了这台机器做了个代理,扫了下192.16.10.0/24这个网段的80和8080端口

http://192.168.10.154 会跳到www主页

然后 phpinfo

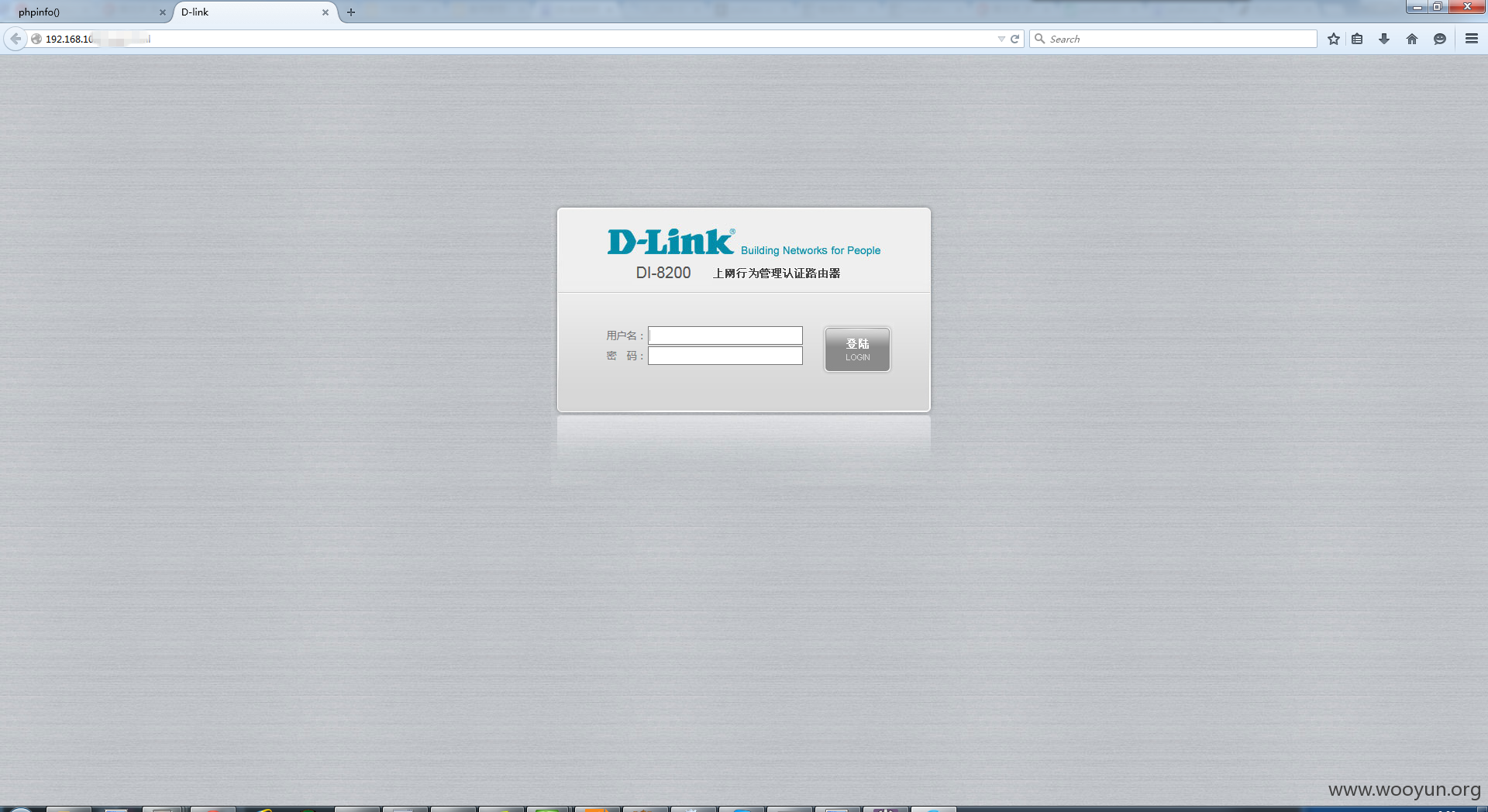

路由器

还有一些,就不贴了

ps.

怕影响你们线上环境,就不继续深入了。没有做任何破坏,下载的代码已经删除

修复方案:

删除下我上传的shell

测试环境能不对外就不对外吧

版权声明:转载请注明来源 小饼仔@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-06-05 17:38

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

2015-06-08:感谢 @小饼仔 这个算是运维不当吧,没有加上安全机制

2015-06-08:这个在测试期,后面会加上系统安全过滤模块。