漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0116749

漏洞标题:住哪网某后台设计不当可探测大量弱口令账号

相关厂商:住哪网

漏洞作者: px1624

提交时间:2015-05-28 17:22

修复时间:2015-07-12 22:54

公开时间:2015-07-12 22:54

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-28: 细节已通知厂商并且等待厂商处理中

2015-05-28: 厂商已经确认,细节仅向厂商公开

2015-06-07: 细节向核心白帽子及相关领域专家公开

2015-06-17: 细节向普通白帽子公开

2015-06-27: 细节向实习白帽子公开

2015-07-12: 细节向公众公开

简要描述:

支付宝事件让我们知道,还是蓝翔牛逼!

携程网事件让我们知道,运维不能得罪!

这个漏洞告诉我们,修补弱口令漏洞,要看到问题的本质,不能只修改那些被爆出来的弱口令帐号的密码额!

详细说明:

类似的问题之前被爆出来过一次,虽然给了20rank,但是目测还是没能得到足够的重视。http://wooyun.org/bugs/wooyun-2015-0101199

这里,我继续说明下修补不当的地方,这个漏洞告诉我们,修补弱口令漏洞,要看到问题的本质,不能只修改那些被爆出来的弱口令帐号的密码额!

求20rank!

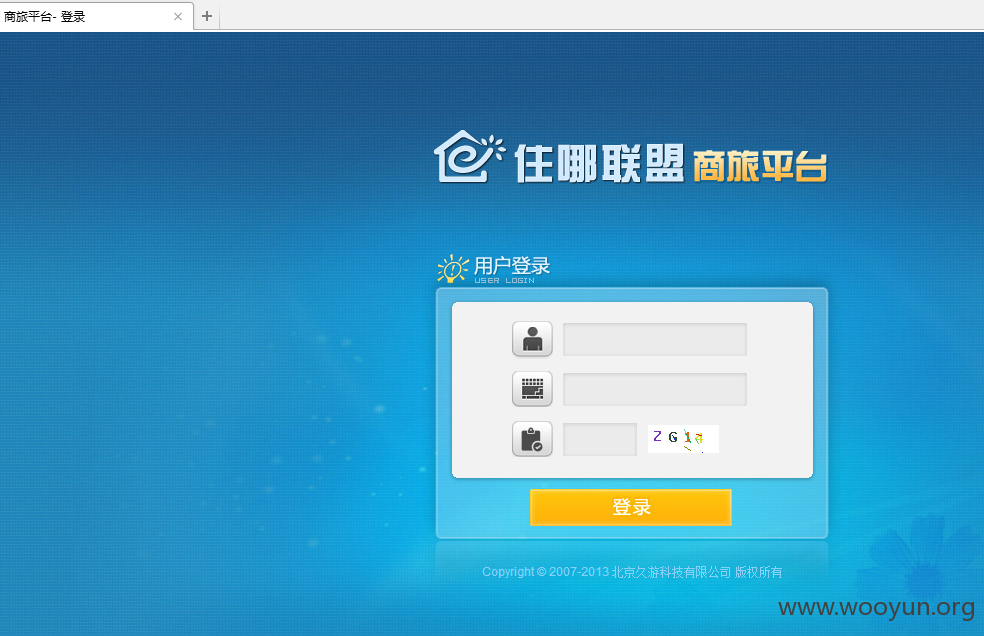

1 住哪网商旅酒店系统:http://sl.zhuna.cn/login

2 看着貌似没啥问题,有页面验证码,不过抓包测试后发现,这个验证码虽然在页面上会改变,但是发包的话验证码是可以无限次使用的。那么不就可以爆破了么

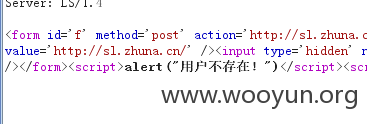

3 测试发现,这里的用户名还有校验,所以可以直接爆破出正确的存在的用户名。

不存在的用户名提示用户名不存在

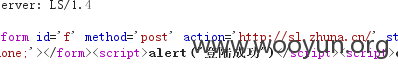

存在的用户名会提示密码错误 或者 登录成功

漏洞证明:

修复方案:

1 修补弱口令

2 每个页面验证码只能验证一次就应该让其失效

3 最好别提示那种用户名不存在之类的提示

最后,听说住哪网有礼物送?

版权声明:转载请注明来源 px1624@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-05-28 17:26

厂商回复:

非常感谢您反馈的信息,相关问题已交由技术处理。

最新状态:

暂无