漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-036907

漏洞标题:拉勾网任意密码重置+存储型XSS

相关厂商:拉勾网

漏洞作者: erevus

提交时间:2013-09-12 17:18

修复时间:2013-10-27 17:19

公开时间:2013-10-27 17:19

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-12: 积极联系厂商并且等待厂商认领中,细节不对外公开

2013-10-27: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

据说你们送套套?我就喜闻乐见地过来挖了

详细说明:

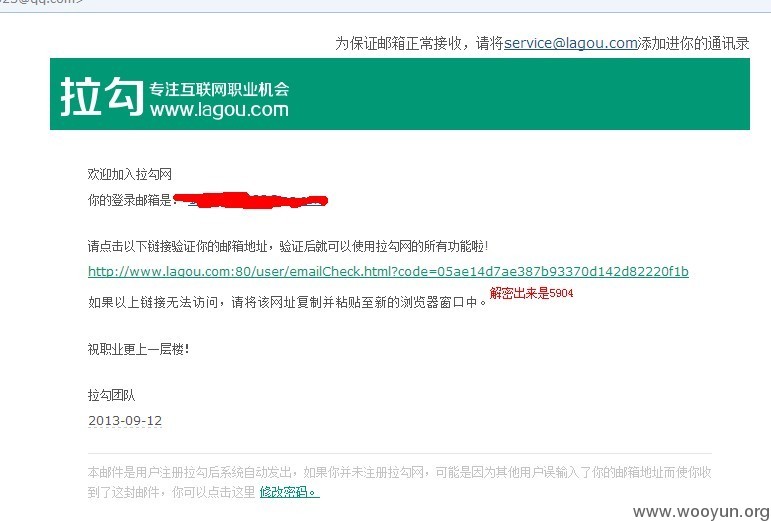

在注册拉钩时,系统会发一封激活邮件.

把激活邮件连接url的code MD5解开是5904

猜测到我的用户id是5904

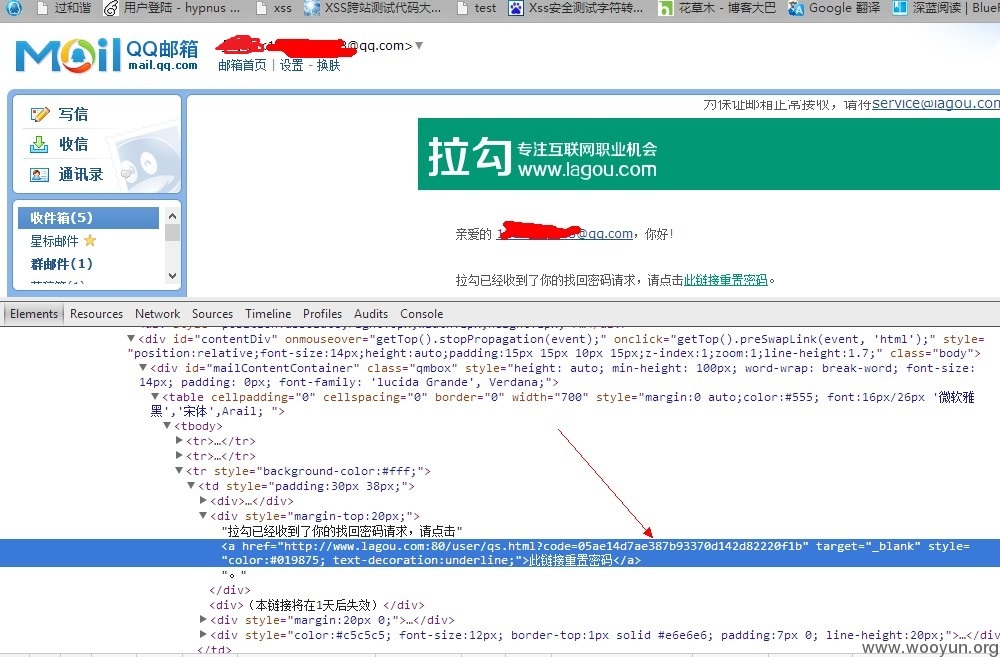

然后去找回密码处找回

系统发邮件给我,链接上居然还是那串code.

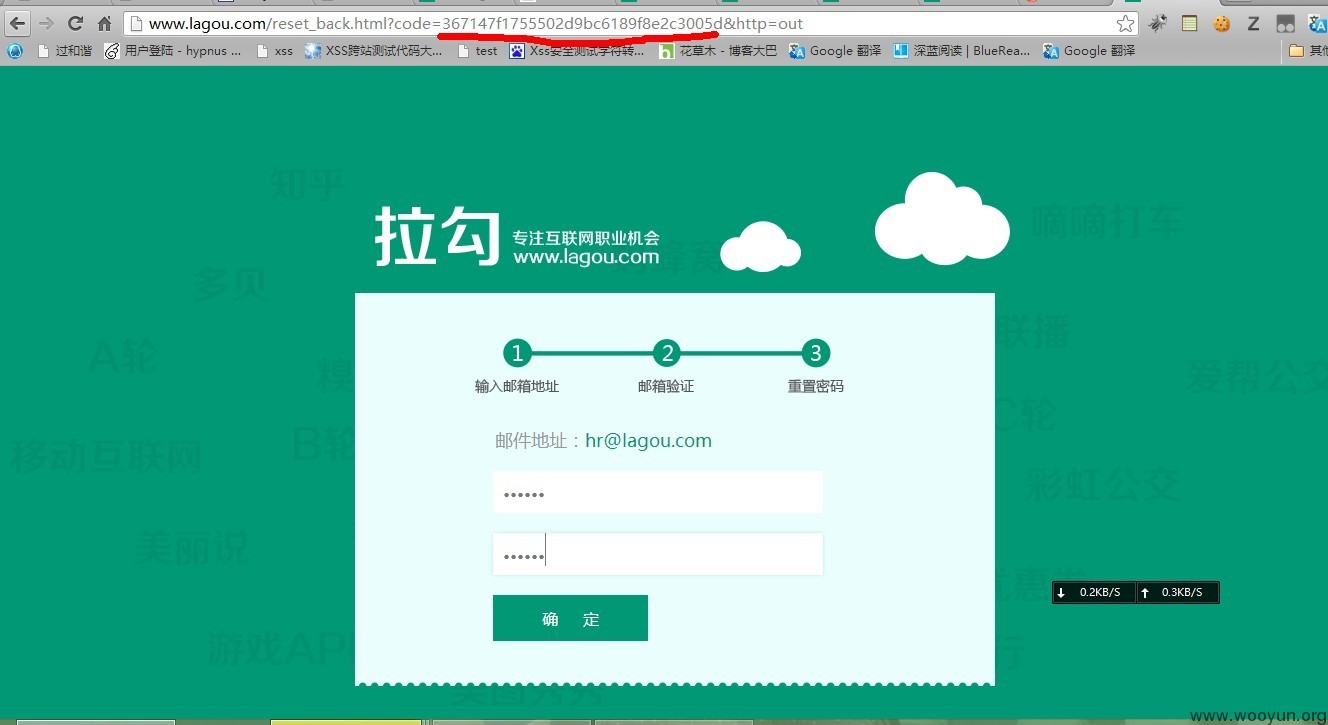

访问后 访问MD5的加密5903,367147f1755502d9bc6189f8e2c3005d

然后就是见证奇迹的时刻

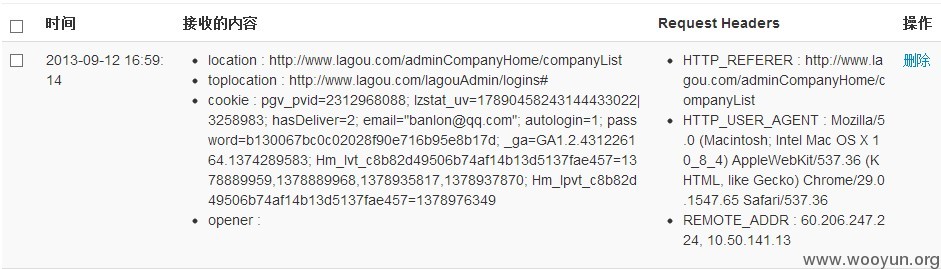

XSS在论坛发表回复处,直接填入XSS,这网站是httponly,但是cookies值里存了注册用户邮箱和密码

直接打到了你们的后台地址和你们公司的管理账号了

这个是后台:

http://www.lagou.com/lagouAdmin/logins

漏洞证明:

修复方案:

1.加token

2.转义<>

3.在你公司招聘那加个招聘网络安全攻城狮,月薪8K

版权声明:转载请注明来源 erevus@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝