漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0115874

漏洞标题:聚美优品web安全测试之核心站点任意文件读取+包含可getshell-3

相关厂商:聚美优品

漏洞作者: 爱上平顶山

提交时间:2015-05-24 13:43

修复时间:2015-05-24 14:19

公开时间:2015-05-24 14:19

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-24: 细节已通知厂商并且等待厂商处理中

2015-05-24: 厂商已经确认,细节仅向厂商公开

2015-05-24: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

20rank呢~ 木JJ的家伙们

详细说明:

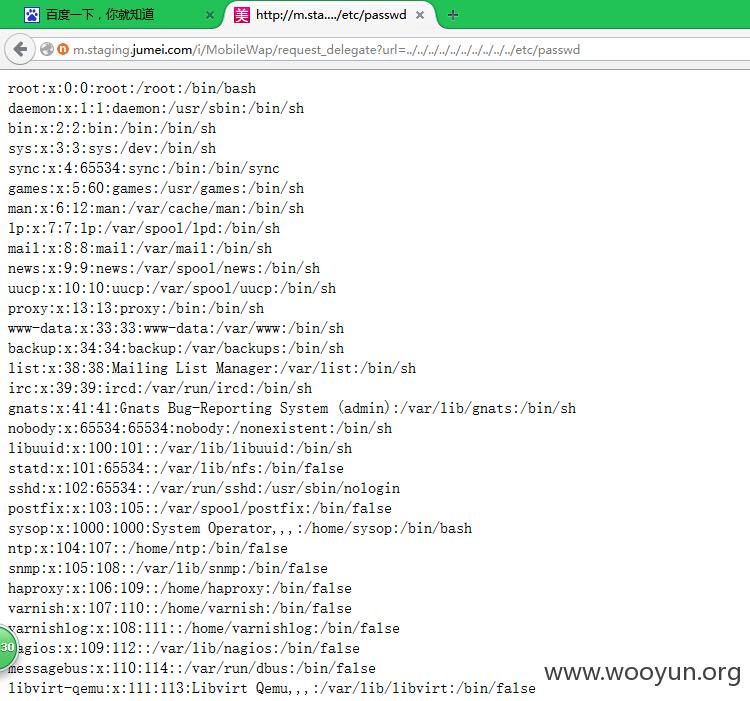

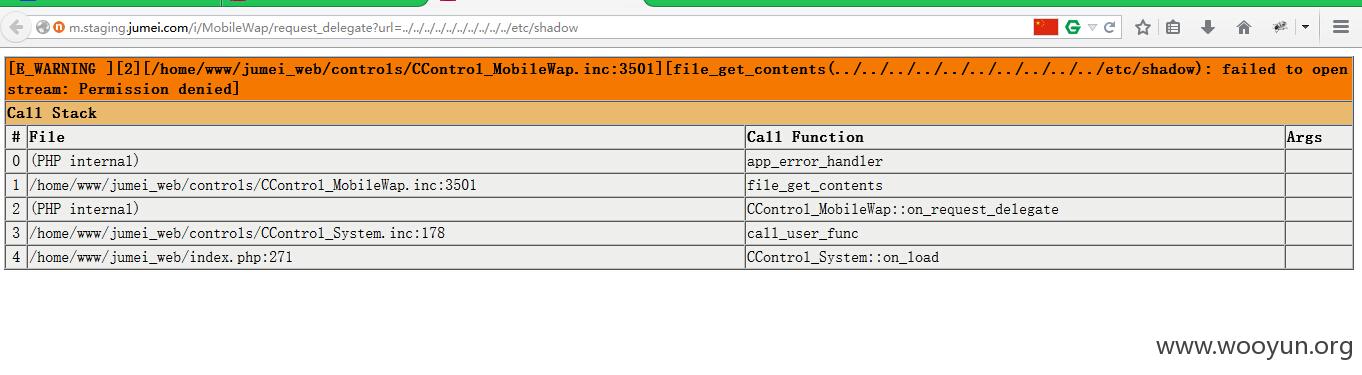

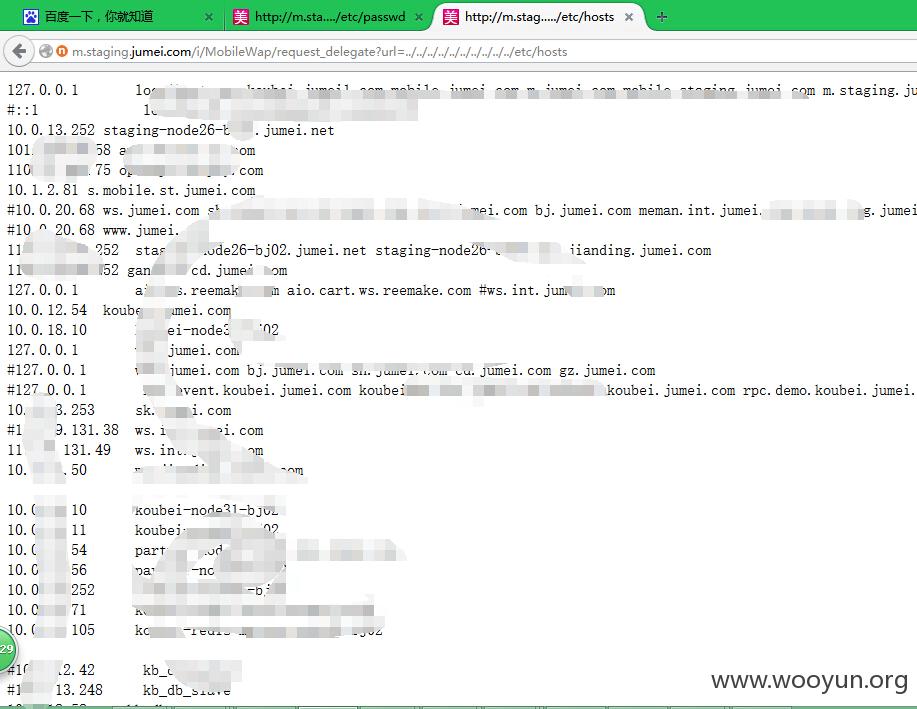

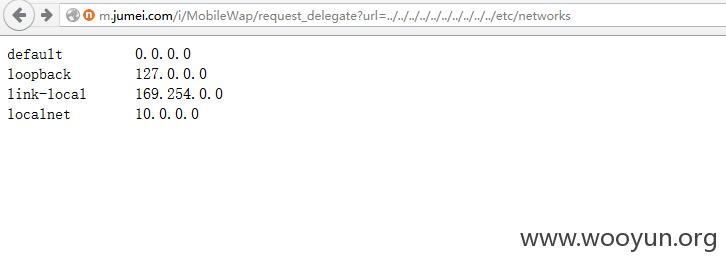

核心站点任意文件读取

http://m.jumei.com/

http://m.staging.jumei.com/

request_delegate?url= 控制不严

移动端 m.jumei.com的:

ok

不给20rank木JJ..

漏洞证明:

··

修复方案:

xx

版权声明:转载请注明来源 爱上平顶山@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-05-24 13:48

厂商回复:

这个洞很不错,感谢!

最新状态:

2015-05-24:先补了,多谢!