漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0115154

漏洞标题:蜜淘某漏洞导致所有订单泄露并可任意打款(内部敏感账号与订单等系统泄漏)

相关厂商:蜜淘

漏洞作者: 路人甲

提交时间:2015-05-20 14:55

修复时间:2015-07-04 14:56

公开时间:2015-07-04 14:56

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-20: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-07-04: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

最近在电梯里看够了那些无节操的图了

详细说明:

漏洞证明:

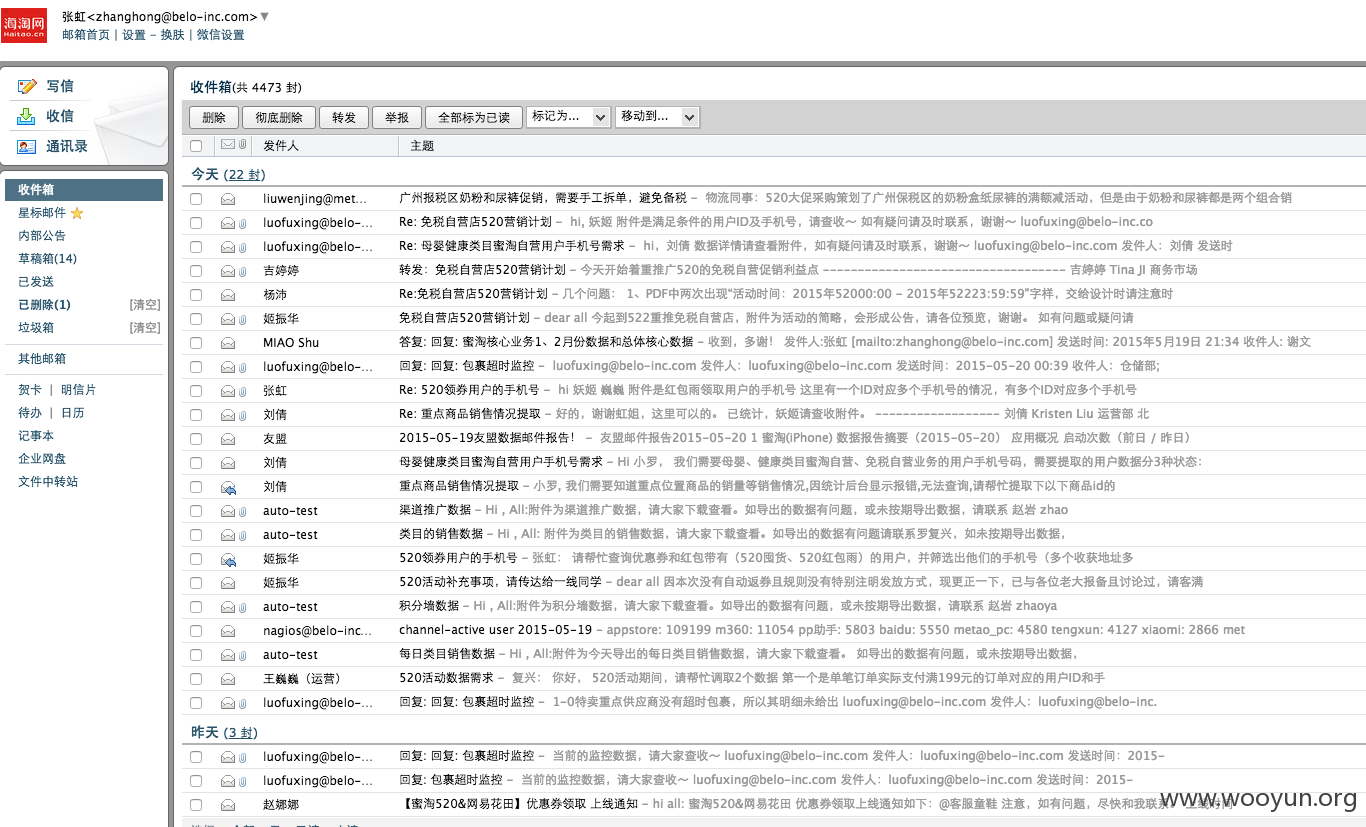

我们可以看到有大量的内部弱口令

*****45*****

初始密码

*****ao*****

等等

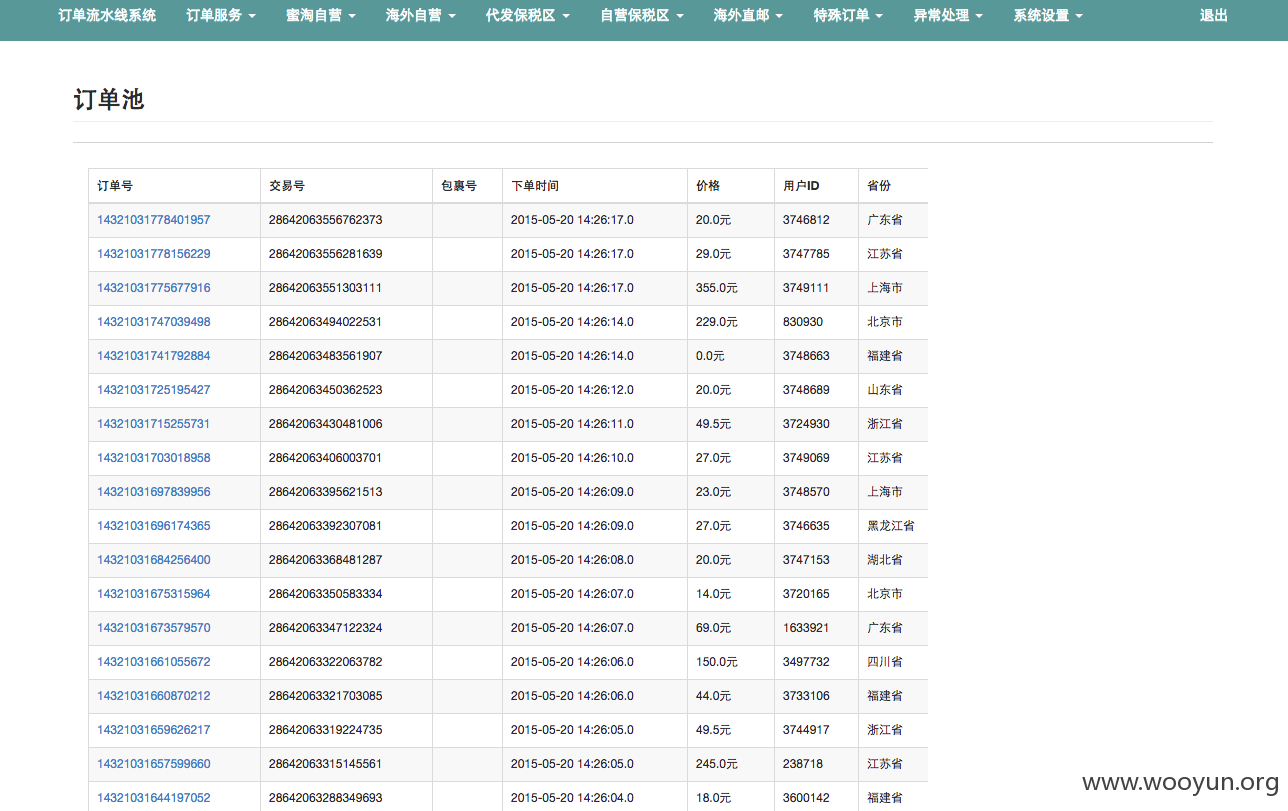

http://pipeline.beilou.com/admin/order_search/page.do

可以任意退款 可以自定义金额

任意红包发放

不再深入证明

修复方案:

密码规则定义规范 重要后台不对外

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)